Le Zero Trust Network Access (ZTNA) pour les débutants

Sommaire

I. Présentation

Dans cet article, nous allons évoquer le principe du Zero Trust Network Access, que l'on appelle aussi ZTNA, et que l'on pourrait traduire par "Accès réseau Zero Trust". Nous irons à l'essentiel pour introduire le sujet !

Le Zero Trust Network Access existe depuis plusieurs années et ce modèle d'accès aux ressources est adapté aux usages des organisations et aux menaces actuelles. Vous verrez pourquoi le ZTNA est une meilleure solution que le VPN traditionnel tel qu'on le connaît depuis des dizaines d'années.

II. La sécurité périmétrique et les VPN traditionnels

Pendant longtemps, la sécurité des réseaux reposait sur un modèle de périmètre étanche. Les pare-feux et les VPN (réseaux privés virtuels) étaient les piliers de cette approche périmétrique. Ce concept s'appréhende facilement puisqu'il suit la règle suivante : tout ce qui se trouve à l’intérieur du réseau est considéré comme fiable, tandis que tout ce qui se trouve à l’extérieur est potentiellement dangereux.

Autrement dit, le réseau local est considéré comme un réseau de confiance, tandis qu'Internet et les réseaux externes (WAN) représentent un risque élevé. Nous pouvons prendre l'exemple d'une forteresse pour illustrer cette approche. Le VPN permettait alors de créer un tunnel sécurisé entre un appareil et cette zone de confiance, laissant croire, que cet appareil et son utilisateur, sont de facto, fiables, eux aussi.

Cependant, avec l’évolution des usages, notamment la mobilité des collaborateurs et le télétravail, cette approche présente des limites. L'adoption du Cloud par de nombreuses organisations est également bouleversant et il est très représentatif de cette situation. En effet, les ressources ne sont plus systématiquement hébergées en local, sur les serveurs de l'entreprise. Certaines peuvent être en local, tandis que d'autres pourront être hébergées dans le Cloud, que ce soit sur Microsoft Azure, AWS, Google Cloud Platform (GCP), ou un fournisseur de services français ou européen. Entre Cloud public, Cloud privé et Cloud hybride, les possibilités sont nombreuses.

Cette évolution des usages est également suivie, en parallèle, par une évolution des menaces. Les cyberattaques sont toujours plus nombreuses, et surtout, plus sophistiquées, donc elles ajoutent une couche de complexité (et de stress) à cette situation.

Résultat, le VPN traditionnel, bien qu’utile pour connecter des utilisateurs distants à des réseaux internes, ne fournit pas un contrôle granulaire sur les ressources auxquelles un utilisateur peut accéder. Une fois connecté, l’utilisateur a accès à un ensemble de ressources, et donc à une portion du réseau, ce qui peut augmenter les risques en cas de compromission (appareil, compte, etc.).

C’est dans ce contexte que le Zero Trust Network Access (ZTNA) prend tout son sens, en réinventant la manière de contrôler et de sécuriser les accès.

III. Qu'est-ce que le ZTNA ?

Le ZTNA est une approche moderne dont l'objectif est de répondre à ses nouveaux modes d'accès et de stockage des ressources, en appliquant le principe du "Zero Trust", c'est la sécurité basée sur le principe de moindre privilège. Ce concept de sécurité considère ceci : on ne fait confiance à personne et à aucun appareil. Nous arrêtons d'avoir une confiance implicite envers les utilisateurs et les appareils de l'entreprise (contrairement à un accès VPN traditionnel où il suffit de s'authentifier).

À la place, nous allons imposer des contrôles dynamiques et réguliers avant d'accorder l'accès à une ressource, tout en ayant suffisamment de flexibilité pour gérer les types de population et différents scénarios.

Avec le ZTNA, le Zero Trust est appliqué au niveau des accès réseau : que ce soit le réseau interne ou le réseau externe, il n'y a aucune zone de confiance. Ainsi, tous les utilisateurs, qu'ils se trouvent à l'intérieur ou à l'extérieur du réseau de l'entreprise, doivent s'authentifier et être contrôlés avant d'accéder à des ressources de l'organisation. Ceci est vrai pour les ressources locales (dites "on-premise") et distantes (Cloud).

En résumé, chaque demande d'accès est contrôlée et vérifiée pour s'assurer que l'utilisateur est bien celui qu'il prétend être (authentification) et que l'utilisateur est autorisé à accéder à la ressource à laquelle il tente de se connecter (autorisation).

IV. Comment fonctionne le ZTNA ?

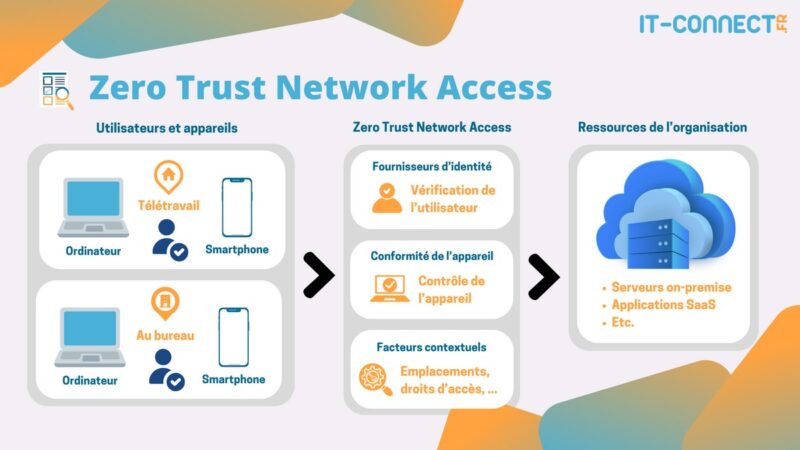

La solution Zero Trust Network Access se positionne entre les utilisateurs et les appareils d'une part et les ressources de l'organisation d'autre part. Elle fait office de gendarme pour contrôler les demandes de connexion et d'accès émises par les utilisateurs. Ceci implique l'utilisation de plus composants et un contrôle en plusieurs étapes :

- Fournisseurs d'identité pour vérifier l'utilisateur et lui permettre de s'authentifier, par l'intermédiaire de son compte Google, de son compte Microsoft 365, etc... Selon la solution et sa configuration. Ceci permettra aussi de renforcer la phase d'authentification avec le MFA.

- Conformité de l'appareil pour s'assurer que la configuration de l'appareil est conforme aux règles définies par l'entreprise. Par exemple, si l'appareil est dépourvu d'antivirus ou que son disque n'est pas chiffré, nous pouvons lui refuser l'accès.

- Facteurs contextuels pour vérifier les autorisations de l'utilisateur avant de lui accorder un accès à une ressource, mais aussi, potentiellement, pour vérifier son emplacement géographique : si un utilisateur tente de se connecter depuis la Russie, est-ce normal ?

Le ZTNA n'est pas lié à un emplacement physique et offre plusieurs avantages pour réduire le risque d'attaques en limitant l'accès au réseau aux seuls utilisateurs et appareils vérifiés. Grâce à la traçabilité, il permet aussi une meilleure visibilité sur qui accède à quoi dans le réseau, à quelle heure et depuis quel appareil.

Au-delà d'identifier une solution technique de type "ZTNA", pour envisager de mettre en place le ZTNA, vous devez identifier les ressources du réseau que vous souhaitez protéger et définir des politiques d'accès pour ces différentes ressources. La solution ZTNA peut nécessiter du matériel physique, mais ce n'est pas systématique, car il y a des solutions Cloud.

V. Conclusion

Qui ? Où ? Avec quoi ? Comment ? Voilà, quatre questions auxquelles vous pourrez répondre suite à l'adoption du Zero Trust Network Access pour contrôler l'accès aux ressources de votre organisation. Ceci est possible grâce au fait que "rien n'est approuvé tant qu'il n'est pas vérifié" afin de renforcer la sécurité de votre réseau et de vos ressources, et d'avoir une meilleure visibilité sur les accès accordés ou refusés.

Microsoft propose des solutions pour mettre en pratique le ZTNA, notamment par l'intermédiaire Microsoft Entra Private Access (accessible via Entra Suite). L'entreprise américaine est loin d'être la seule à proposer des solutions ZTNA, puisque les entreprises spécialisées dans les firewalls, proposent généralement leur solution ZTNA. On peut, par exemple, citer Fortinet sur ses firewalls avec FortiGate ZTNA. Même OpenVPN s'est lancé sur ce marché avec la solution CloudConnexa, et nous pouvons citer aussi Twingate et Tailscale. Enfin, si vous recherchez un projet open source pour ajouter le principe du ZTNA à n'importe quelle application, vous devriez regarder le framework OpenZiti.

Pensez à commenter cet article si vous avez une question ou si vous souhaitez partager votre retour d'expérience sur une solution ZTNA.

Le ZTNA est une alternative moderne et plus sécurisée aux VPNs, permettant aux entreprises de protéger leurs applications et données tout en facilitant le travail à distance. Il s’intègre souvent dans une stratégie SASE (Secure Access Service Edge), combinant ZTNA, CASB, SD-WAN et FWaaS.

Zscaler Private Access (ZPA) – Solution Cloud qui remplace les VPNs traditionnels.

Cisco Duo Beyond – ZTNA intégré avec une authentification multi-facteurs (MFA).

Palo Alto Prisma Access – Offre une approche ZTNA et SASE (Secure Access Service Edge).

Cloudflare Access – Contrôle granulaire des accès sans VPN.

Google BeyondCorp – Solution ZTNA native pour les environnements Google Cloud.

Merci Florian.