WordPress : une faille Zero Day expose des milliers de sites e-commerce !

Plus de 17 000 sites sont vulnérables suite à la découverte d'une faille de sécurité Zero Day dans le plug-in Fancy Product Designer, compatible avec WordPress, WooCommerce et Shopify. Cette faille de sécurité est activement exploitée par les pirates et des scans de sites Internet sont en cours pour identifier de nouvelles cibles.

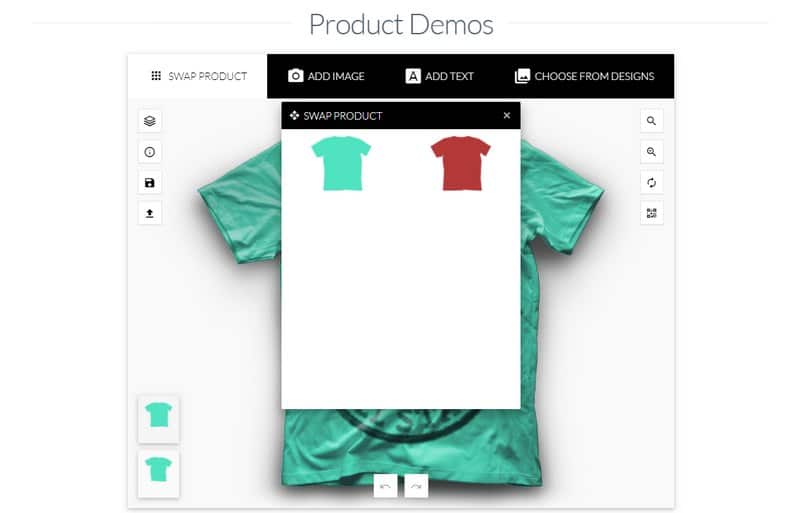

Le plug-in payant Fancy Product Designer s'intègre parfaitement aux boutiques en ligne qui tournent sous WordPress, WooCommerce (pour WordPress) ou Shopify. Il permet de mettre en place une interface de personnalisation des produits. À en croire les statistiques du plug-in, il représente plus de 17 000 installations. Même si elles ne sont pas forcément toutes actives, les sites actifs quant à eux sont vulnérables !

L'analyse en sécurité Charles Sweethill de chez Wordfence a fait la découverte de cette faille de sécurité dans Fancy Product Designer. Il précise que cette faille de sécurité est exploitable lorsque le plug-in est installé sur WordPress ou lorsqu'il est installé via WooCommerce. Par contre, les sites hébergés sur Shopify sont protégés grâce au contrôle d'accès strict qui est mis en place.

La vulnérabilité permet d'uploader un fichier PHP malveillant sur le serveur où sont installés le site et le plug-in Fancy Product Designer. Dans certains cas, lorsque l'attaque réussie on se retrouve avec un fichier PHP nommé avec un identifiant unique et que l'on peut retrouver dans un sous-dossier des dossiers "wp-admin/" ou "wp-content/plugins/fancy-product-designer/inc/". Par exemple, cela peut donner :

wp-content/plugins/fancy-product-designer/inc/2021/05/30/4fa00001c720b30102987d980e62d5e4.php

Pour le moment, l'éditeur du plug-in n'a pas communiqué et n'a pas publié de correctif. Pour se protéger, il faudrait désinstaller le plug-in par précaution, mais ce n'est pas si simple de retirer une fonctionnalité d'un site en pleine production ! D'après le rapport publié par Wordfence sur son site, la majorité des attaques sont effectuées depuis 3 adresses IP publiques, que vous pouvez bloquer dès à présent :

69.12.71.82 92.53.124.123 46.53.253.152

La faille est référencée avec le nom CVE-2021-24370 et le score CVSS de 9.8 qui lui est attribué montre qu'il s'agit bel et bien d'une vulnérabilité critique !