Windows Server 2022 et FSRM : comment se protéger des ransomwares ?

Sommaire

I. Présentation

Dans ce tutoriel, nous allons apprendre à configurer FSRM sur notre serveur de fichiers de manière à déployer une première barrière de protection contre les ransomwares. Pour cela, nous allons utiliser un script PowerShell prêt à l'emploi, développé par mes soins et personnalisable pour votre environnement.

Pour rappel, un ransomware, en français rançongiciel, est un logiciel malveillant qui va chiffrer vos données et vous demander de payer une rançon si vous souhaitez obtenir la clé de déchiffrement dans le but de récupérer vos données. Dans certains cas, les données sont également exfiltrées dans le but d'être divulguées ou revendues.

- Lecture recommandée : FSRM et le filtrage de fichiers

II. L'intérêt de cette protection

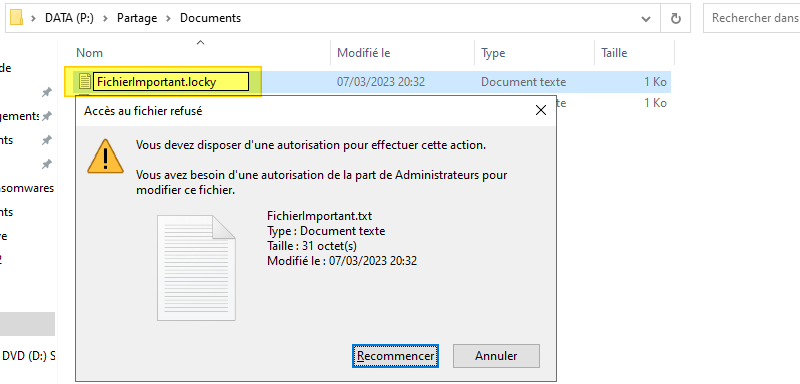

Avec le filtrage de fichiers de FSRM, on va pouvoir bannir certaines extensions de fichiers (et noms de fichiers) sur notre serveur de fichiers Windows Server. En bloquant les extensions associées aux ransomwares, on empêchera le ransomware de chiffrer les fichiers, car il ne pourra pas enregistrer le fichier dans son nouveau format.

Prenons un exemple. L'extension ".locky" associée au ransomware Locky. S'il est exécuté par un pirate sur votre serveur de fichiers, il ne pourra pas chiffer vos données, car l'extension ".locky" est bloquée sur les volumes/dossiers où sont situées vos données grâce à la règle mise en place et déployée via le script PowerShell.

Cette technique est connue depuis plusieurs années et mérite d'être toujours mise en place aujourd'hui puisqu'elle se met en place facilement et qu'elle protège vos données.

III. Que va faire ce script ?

Lorsque le script BlockRansomwares.ps1 sera exécuté sur votre serveur de fichiers, que va-t-il faire ?

Ce script sert à configurer le filtrage de fichiers dans FSRM sur votre serveur et à maintenir à jour la configuration. Ce script va :

- Créer un groupe de fichiers

Ce groupe de fichiers contiendra la liste de toutes les extensions associées aux attaques par ransomware. Pour cela, on va s'appuyer sur la liste accessible à cette adresse qui est la relève du site fsrm.experiant.ca puisque la liste n'est plus maintenue après des années d'existences. Cette liste contient tous les noms de fichiers et toutes les extensions qui ont été utilisées par des ransomwares.

Cette liste sera mise à jour par le script (que l'on exécutera en tâche planifiée) pour tenir compte des changements apportés dans la liste téléchargée via l'API.

- Créer un modèle de groupe de fichiers

Un modèle de groupe de fichiers sera créé pour effectuer du filtrage actif sur les extensions correspondantes à notre groupe de fichiers précédemment créé. Cela va aussi activer les notifications par e-mail et l'avertissement dans le journal des événements.

- Créer les règles de filtre de fichiers

Pour finir, ce script va mettre en place les règles de filtrages de fichiers pour protéger les dossiers et volumes de votre choix.

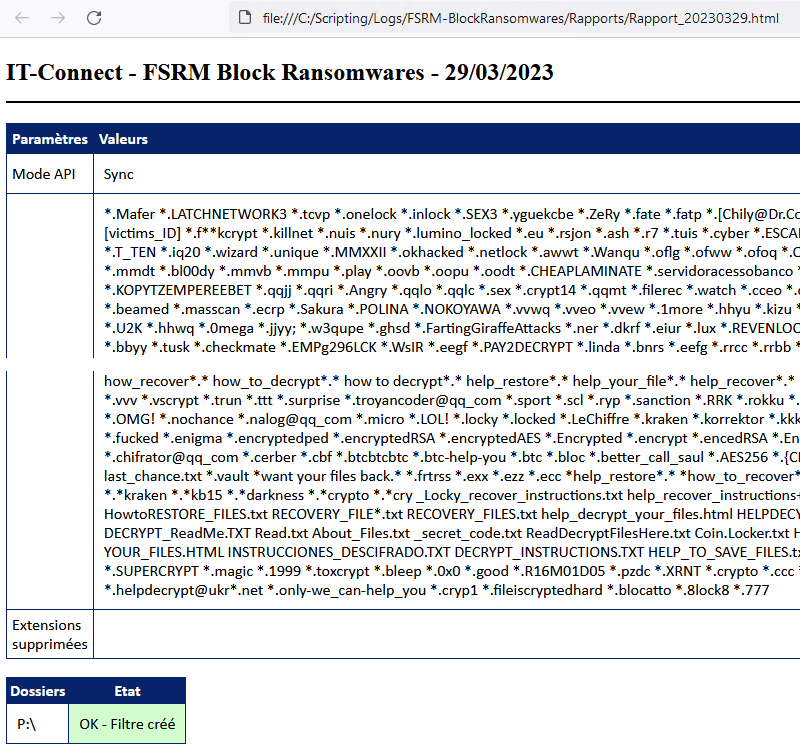

- Logs et rapports

Les actions réalisées par ce script seront journalisées dans des fichiers de logs et un rapport par e-mail pourra être envoyé à destination du service informatique à chaque exécution. Ce rapport contient la liste des nouvelles extensions ajoutées et des extensions supprimées.

IV. Déployer BlockRansomwares

Le projet BlockRansomwares se découpe en trois fichiers :

- Prerequis-BlockRansomwares.ps1 : un script qui sert à vérifier la version PowerShell du serveur et à installer le rôle FSRM s'il n'est pas installé

- BlockRansomwares.ps1 : le script qui sert à déployer la configuration et qu'il faut exécuter en tâche planifiée (au moins une fois par jour) pour mettre à jour la liste des extensions

- BlockRansomwares.psd1 : un fichier de configuré appelé par le script de configuration qui vous permet de personnaliser le fonctionnement de l'outil

Voyons plus en détail comment cela se passe...

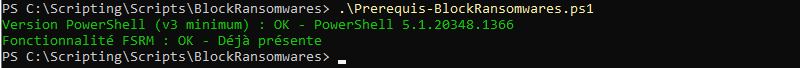

A. Prérequis

La première étape consiste à exécuter le script qui vérifie les prérequis, en tant qu'administrateur. Un retour de la console sera généré.

.\Prerequis-BlockRansomwares.ps1

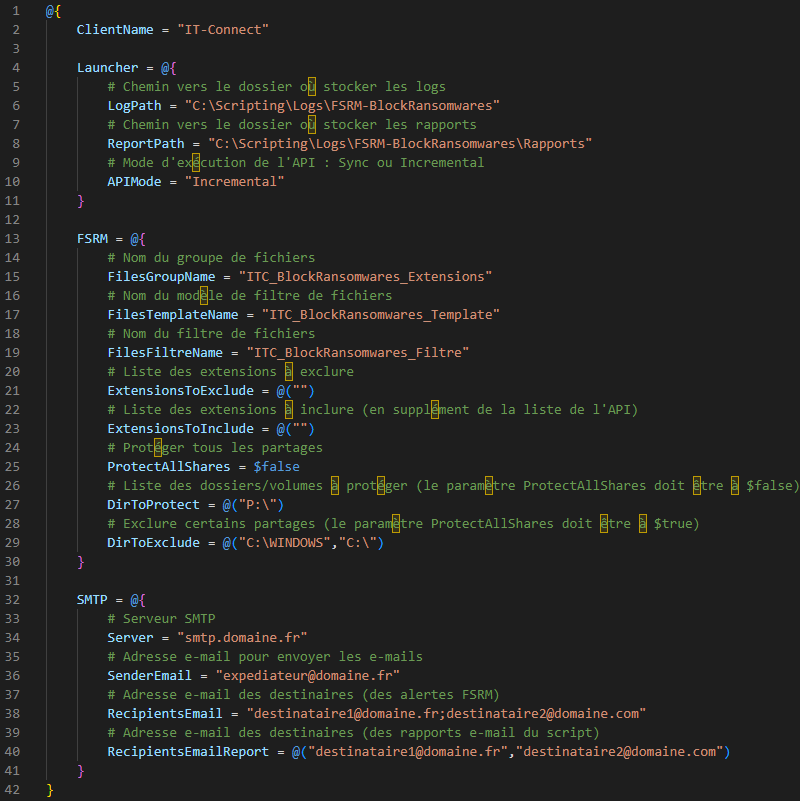

B. Personnaliser la configuration

La seconde étape consiste à personnaliser la configuration avec "BlockRansomwares.psd1".

Chaque paramètre est commenté, mais voici quelques informations complémentaires :

- ClientName : nom de l'entreprise qui ressortira dans les rapports envoyés par e-mail (voir plus loin dans l'article)

- APIMode :

- En mode "Incremental", on ajoute les nouvelles extensions ajoutées dans la liste récupérée sur GitHub mais on ne supprime pas celles qui seraient supprimées dans cette même liste

- En mode "Sync", on se calque à l'identique de la liste, pour tenir compte des ajouts et suppressions

- ExtensionsToExclude : s'il y a une extension qui vous pose problème et qu'elle est dans la liste récupérée, vous pouvez l'exclure ici (plusieurs valeurs possibles)

- ExtensionsToInclude : s'il y a une ou plusieurs extensions à ajouter, en plus de celles présentes dans la liste

- ProtectAllShares :

- Si ce paramètre est sur vrai ($true), le script va protéger tous les partages de fichiers du serveur, sauf ceux correspondants aux chemins déclarés dans DirToExclude

- Si ce paramètre est sur faux ($false), le script va protéger uniquement les chemins déclarés dans DirToProtect

- SMTP : les paramètres pour envoyer les e-mails, attention cela va venir écraser vos paramètres dans FSRM (si c'est déjà configuré) donc remettez vos valeurs

Une fois que la configuration est prête, le script de mise en place peut être exécuté.

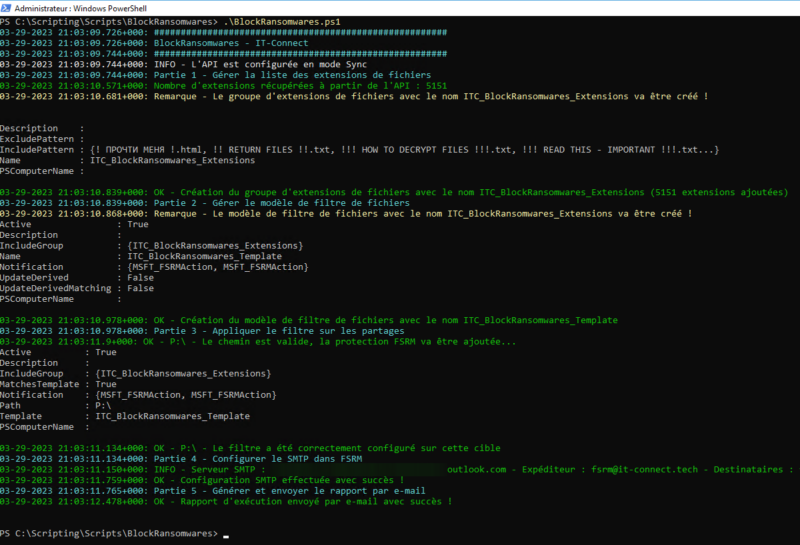

C. Déployer la protection anti-ransomware dans FSRM

On exécute le script :

.\BlockRansomwares.ps1

Par défaut, il va chercher le fichier de configuration dans le même répertoire que le script. Sinon, il faut spécifier le paramètre -Config.

La sortie dans la console permet de voir ce qu'il se passe.

Un nouveau groupe de fichiers sera créé :

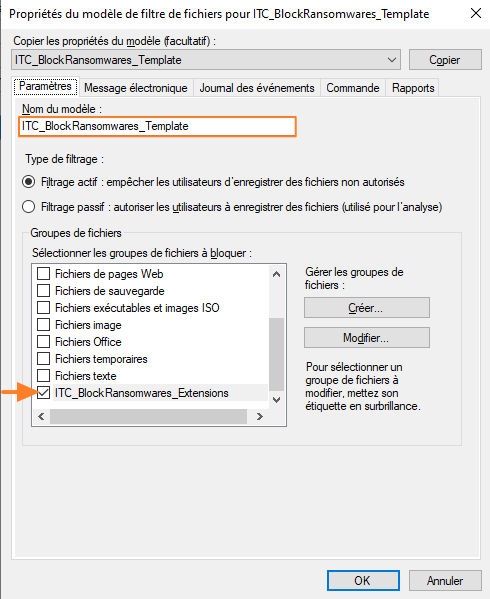

Un nouveau modèle de filtre de fichiers sera créé :

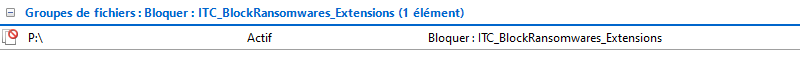

Enfin, la protection sera déployée sur tous les partages ciblés d'après la configuration de l'outil. Il est à noter que c'est uniquement de l'ajout : si une nouvelle exclusion est ajoutée dans la liste, ou que l'on change de mode, la protection n'est pas supprimée. Actuellement, on fait uniquement de l'ajout et actualisation.

Dans le même temps, un rapport par e-mail est envoyé. Voici à quoi il ressemble :

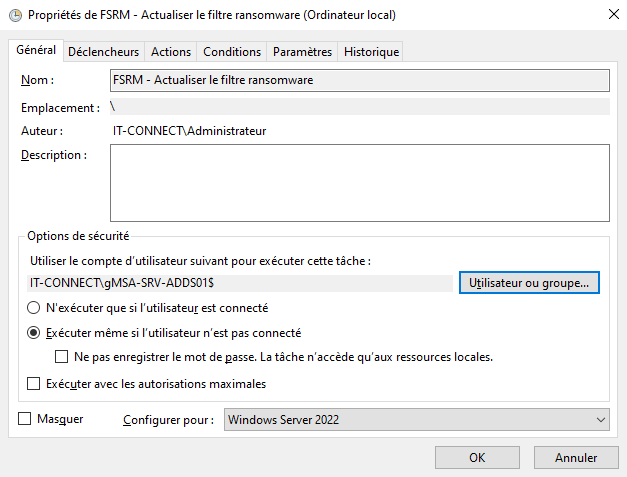

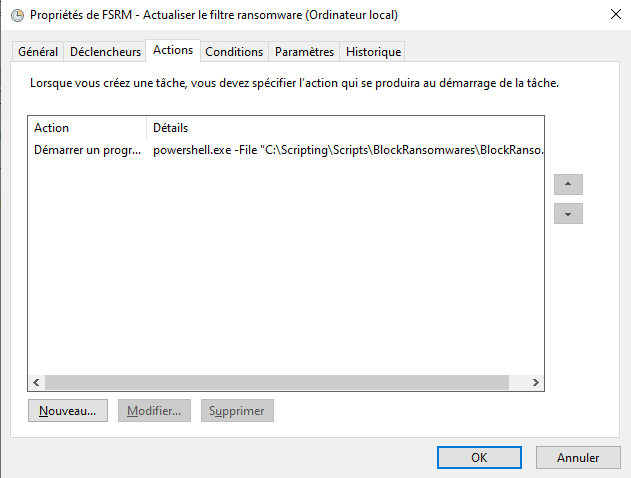

D. Créer une tâche planifiée pour la mise à jour automatique

Pour que la liste des extensions soit actualisée fréquemment, on va créer une tâche planifiée qui s'exécuter une fois par jour et qui va relancer le script BlockRansomwares.ps1.

Cette tâche doit être créée par vos soins et exécuter le script via PowerShell. Ce qui donnera :

V. Conclusion

Grâce à la mise en place de ce filtrage, une barrière de protection très intéressante est en place sur votre serveur de fichiers ! Ce qui peut, potentiellement, vous éviter quelques sueurs froides....

Ce script est disponible en libre accès sur mon GitHub :

Vous pouvez aussi consulter ce projet similaire et qui mérite d'être connu :

Pour aller plus loin, on pourrait :

- Désactiver temporairement le service de partage de fichiers du serveur de manière à bloquer l'attaque (attention aux éventuels faux positifs...)

- Créer une règle de refus sur le partage pris pour cible en bloquant l'utilisateur qui a cherché à créer le fichier avec une extension bannie

Qu'en pensez-vous ? N'hésitez pas à laisser un commentaire si vous avez des idées d'amélioration.

Si vous souhaitez déployer cette solution sur votre serveur, vous pouvez me solliciter pour l'intégration !

Hello,

pour info Experian ne maintient plus la liste d’extensions depuis fin 2022. Elle a été reprise par DFFSpace: https://github.com/DFFspace/CryptoBlocker/blob/master/KnownExtensions.txt

David

Hello David,

Aaaah oui bien vu, et merci pour le lien ! Je viens de mettre à jour mon script sur cette nouvelle liste qui fonctionne sur le même principe 🙂

Florian

Bonjour Florian,

Merci pour cet article, top !!

Pour info, il est peut-être nécessaire de rajouter la ligne suivante au code :[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12

Cela évite d’avoir l’erreur Invoke-webRequest : La demande a été abandonné : Impossible de créer un canal sécurisé SSL/TLS.

La commande en question s’appuie sur le protocole TLS obsolète ce qui renvoie une erreur.

Crdlt

Salut,

Déjà merci Florian pour cette astuce.

Et aussi merci LittleZomy pour la ligne à rajouter au code car sinon mon script était bloqué au moment de l’import de la liste.

Hello,

Je viens de pousser une nouvelle version du script avec la ligne pour activer TLS 1.2 😉

Bonjour, très bonne idée

Ca marche très bien la 1ere fois, mais après surtout si l’on ajoute la ligne

ExtensionsToExclude = @(« », »*.???????????????? », »*.???????????? », »*.?????????? ???????????????????????? », »*.????????? », »*.???????????? »)

car sans elle, impossible d’ajouter un fichier, ils sont tous matchés par les pattern ci dessus,

j’ai une erreur

04-14-2023 15:54:34.244+000: ERREUR – Impossible de mettre à jour le groupe d’extensions de fichiers (ITC_BlockRansomwares_Extensions – 0x80070057, Paramètre incorrect.

)

pas vous ?

Bonjour Didier,

Il y avait un bug lors de l’importation de la liste : problème d’encodage. Du coup le caractère « ? » a remplacé certains caractères, ce qui a mis le bazar… Je viens de corriger le bug et de pousser la nouvelle version sur mon GitHub. J’ai changé d’API hier pour prendre une nouvelle source maintenue à jour et je n’avais pas détecté ce problème… Merci de me l’avoir remonté!

Bonjour,

J’ai pris le dernier script sur votre espace GitHub mais je rencontre le même problème que Didier1

Bonjour et merci pour ce projet qui à l air super.

De mon coté j ai l erreur suivante

Le littéral de hachage est incomplet.

+ CategoryInfo : ParserError: (:) [], ParentContainsErrorRecordEx

ception

+ FullyQualifiedErrorId : IncompleteHashLiteral

—

@{

ClientName = « TOTO »

Launcher = @{

# Chemin vers le dossier où stocker les logs

LogPath = « C:\Scripting\Logs\FSRM-BlockRansomwares »

# Chemin vers le dossier où stocker les rapports

ReportPath = « C:\Scripting\Logs\FSRM-BlockRansomwares\Rapports »

# Mode d’exécution de l’API : Sync ou Incremental

APIMode = « Sync »

}

FSRM = @{

# Nom du groupe de fichiers

FilesGroupName = « ADQ_BlockRansomwares_Extensions »

# Nom du modèle de filtre de fichiers

FilesTemplateName = « ITC_BlockRansomwares_Template »

# Nom du filtre de fichiers

FilesFiltreName = « ADQ_BlockRansomwares_Filtre »

# Liste des extensions à exclure

ExtensionsToExclude = @(« »)

# Liste des extensions à inclure (en supplément de la liste de l’API)

ExtensionsToInclude = @(« »)

# Protéger tous les partages

ProtectAllShares = $false

# Liste des dossiers/volumes à protéger (le paramètre ProtectAllShares doit être à $false)

DirToProtect = @(« D:\ »)

# Exclure certains partages (le paramètre ProtectAllShares doit être à $true)

DirToExclude = @(« C:\WINDOWS », »C:\ »)

}

SMTP = @{

# Serveur SMTP

Server = « smtp.domaine.fr »

# Adresse e-mail pour envoyer les e-mails

SenderEmail = « [email protected] »

# Adresse e-mail des destinaires (des alertes FSRM)

RecipientsEmail = « [email protected] »

# Adresse e-mail des destinaires (des rapports e-mail du script)

RecipientsEmailReport = @(« [email protected] »)

}

}

Hello,

Je ne vois pas d’erreur dans le bout de code du commentaire. Pas un problème de copier-coller ? Sinon il me faudrait un peu plus d’infos sur le contexte d’exécution ? Stp 🙂

Bonjour, merci pour le script ! je ne suis pas loin du but, mais je n’arrive pas a recevoir le rapport, malgré que la partie mail soit ok, j’ai un msg d’erreur « ERREUR – Impossible d’envoyer le rapport par e-mail (Impossible de valider l’argument sur le paramètre « Body ». L’argument est Null ou vide. » …auriez vous une solution a ce problème ?

Bonjour,

Merci pour ce tuto super utile et très simple à mettre en place.

Simple question au niveau de l’envoi d’emails :

Mon client utilise Office 365 en messagerie et l’envoi du rapport par mail ne parvient pas à s’effectuer.

Faut-il rajouter des lignes en PowerShell dans le conteneur SMTP EN renseignant le port, protocole et LE mot de passe pour qu’il puisse s’authentifier ?

Merci d’avance pour le retour !

Tu peux aussi utiliser l’entrée MX du tenant, généralement ça ressemble à ‘domaine.mail.protection.outlook.com’ et dans le script tu ajoute « -UseSsl -Port 25 » à la ligne -Body : -Body $HTMLContent -BodyAsHtml -UseSsl -Port 25 -ErrorAction Stop

Bonjour Thomas,

Merci pour la réponse.

Je viens de tester mais malheureusement ca ne fonctionne pas ni en rajoutant les paramètres « -UseSsl -Port 25 » ni en remplaçant le paramètres SMTP par le MX 365, je reçois un message d’erreur.

Je crois que Microsoft n’autorise pas le SMTP non authentifié.

Egalement, le client a également un antispam, je ne sais pas si ca peut jouer.

Salut,

C’est vrai que l’absence d’authentification rend l’envoi de mail compliqué avec les services Gmail/Outlook365…

Je pense que les cas 2 ou 3 correspondent à ce que tu cherches :

https://learn.microsoft.com/en-us/Exchange/mail-flow-best-practices/how-to-set-up-a-multifunction-device-or-application-to-send-email-using-microsoft-365-or-office-365

Bonjour Merci pour le script.

J’ai la même erreur que didier :

ERREUR – Impossible de mettre à jour le groupe d’extensions de fichiers (I-City_BlockRansomwares_Extensions – 0x80070057, The parameter is incorrect.

J’ai pourtant lancer la version corrigé par toi, je comprend pas

Bonjour,

moi j’ai cette erreur quand je lance le script des Prérequis

Au caractère C:\Script\Prerequis-BlockRansomwares.ps1:209 : 17

+ Sign up

+ ~

Le caractère perluète n’est pas autorisé. L’opérateur & est réservé à une utilisation future. Placez un caractère

perluète entre guillemets doubles (« & ») pour que ce symbole soit considéré comme une chaîne.

Au caractère C:\Script\Prerequis-BlockRansomwares.ps1:214 : 209

+ … k Button–medium Button d-lg-none color-fg-inherit p-1″> <span cla …

+ ~

L’opérateur « < » est réservé à une utilisation future.

Au caractère C:\Script\Prerequis-BlockRansomwares.ps1:237 : 45

+

+ ~

Spécification de fichier manquante après l’opérateur de redirection.

Au caractère C:\Script\Prerequis-BlockRansomwares.ps1:435 : 13

+ CI/CD & Automation

+ ~

Le caractère perluète n’est pas autorisé. L’opérateur & est réservé à une utilisation future. Placez un caractère

perluète entre guillemets doubles (« & ») pour que ce symbole soit considéré comme une chaîne.

Au caractère C:\Script\Prerequis-BlockRansomwares.ps1:494 : 45

+

+ ~

Spécification de fichier manquante après l’opérateur de redirection.

Au caractère C:\Script\Prerequis-BlockRansomwares.ps1:509 : 45

+

+ ~

Spécification de fichier manquante après l’opérateur de redirection.

Au caractère C:\Script\Prerequis-BlockRansomwares.ps1:1451 : 96

+ … = » » data-disable-with= » » data-dropdown-tracking= »{"type":&q …

+ ~

Le caractère perluète n’est pas autorisé. L’opérateur & est réservé à une utilisation future. Placez un caractère

perluète entre guillemets doubles (« & ») pour que ce symbole soit considéré comme une chaîne.

Au caractère C:\Script\Prerequis-BlockRansomwares.ps1:1451 : 103

+ … a-disable-with= » » data-dropdown-tracking= »{"type":"blo …

+ ~

Le caractère perluète n’est pas autorisé. L’opérateur & est réservé à une utilisation future. Placez un caractère

perluète entre guillemets doubles (« & ») pour que ce symbole soit considéré comme une chaîne.

Au caractère C:\Script\Prerequis-BlockRansomwares.ps1:1451 : 146

+ … "type":"blob_edit_dropdown.more_options_click",&q …

+ ~

Le caractère perluète n’est pas autorisé. L’opérateur & est réservé à une utilisation future. Placez un caractère

perluète entre guillemets doubles (« & ») pour que ce symbole soit considéré comme une chaîne.

Au caractère C:\Script\Prerequis-BlockRansomwares.ps1:1451 : 153

+ … type":"blob_edit_dropdown.more_options_click","co …

+ ~

Expression manquante après l’opérateur unaire « , ».

Les erreurs d’analyse n’ont pas toutes été signalées. Corrigez les erreurs signalées, puis recommencez.

+ CategoryInfo : ParserError: (:) [], ParseException

+ FullyQualifiedErrorId : AmpersandNotAllowed

merci

Problème identique……

Bonjour,

Vous n’avez pas bien récupéré le script sur GitHub car il semble y avoir du code HTML qui n’a rien à voir avec le script PowerShell. Le problème doit venir de là.

Bonjour,

Vous n’avez pas bien récupéré le script sur GitHub car il semble y avoir du code HTML qui n’a rien à voir avec le script PowerShell. Le problème doit venir de là.

Bonjour Florian et la communauté!

Cela fonctionne sur du serveur 2019?

Merci pour vos collaborations, et vive IT-Connect

Hello Morty!

Oui ça fonctionne sur WS 2019, et sur les versions plus anciennes aussi.

Bonjour Florian,

Tout d’abord merci pour votre script.

Je rencontre un petit problème avec l’ajout d’une extension d’exclusion :

ERREUR – Impossible de mettre à jour le groupe d’extensions de fichiers (BlockRansomwares_Extensions – 0x80070057, Paramètre incorrect

J’ai testé avec : « *.iqy » / « .iqy »

Auriez vous une petite idée?

Je vous remerci.

Bonjour,

Merci pour les scripts. J’ai l’erreur suivante lors du passage du script ps1

ERREUR – Impossible de créer le groupe d’extensions de fichiers (XXX_BlockRansomwares_Extensions – Non trouvé )

New-FsrmAction : Non trouvé

Au caractère C:\FSRM\BlockRansomwares.ps1:214 : 20

+ $FSRM_NotifEvent = New-FsrmAction -Type Event -EventType Warning `

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (MSFT_FSRMAction:Root/Microsoft/…MSFT_FSRMAction) [New-FsrmAction], CimException

+ FullyQualifiedErrorId : HRESULT 0x80041002,New-FsrmAction

Je ne trouve pas a quoi il fait référence « non trouvé » ?

Bonjour Guillaume,

Tu devrais regarder ce ticket : https://github.com/davidande/FSRM-ANTICRYPTO/issues/6 🙂

Bonjour,

j’utilisais un système équivalent sous 2012 avec comme option : le blockage des permissions smb

mais ne semble plus être pris en compte sous 2022

-ExecutionPolicy Unrestricted -NoLogo -Command « & { Get-SmbShare -Special $false | ForEach-Object { Block-SmbShareAccess -Name $_.Name -AccountName ‘[Source Io Owner]’ -Force } } »

Bonjour Florian,

Meri pour le script, je le test actuellement sur 2022

– Verification des prérequis => ok

– création du groupe de fichiers dans FSRM => ok

– Création du template => ok

– création du filtre => ok

– envoi du mesasge d’actualisation de la liste des extensions mode sync => ok

– envoi du mail lors d’une tentative de modification d’une extension de fichier => nok alors que le mail test dans la config de FSRM passe

– inscriptin d’évènement dans l’event viewer => nok

– execution du filtre lors d’une tentative du renommage d’un fichier avec une extension blacklistée => ok

voila pour mon retour sur 2022

Bonjour,

Si quelqu’un peut brièvement m’expliquer je suis preneur ^^

A part l’intérêt de pouvoir créer des alertes sur une liste d’extensions précise, je n’ai pas saisi la subtilité de procéder de cette façon.

J’utilise le filtrage existant par défaut en sens inverse.

Je crée une règle active ou je bloque tout (en utilisant *.*)

Je met en exclusion les filtres par défaut + Si besoin d’autres extensions au cas par cas.

Je n’ai pas à m’inquiéter du fonctionnement d’un script ou de la mise à jour par rapport aux nouvelles extensions à inclure, en résumé tout ce qui est inconnu, sort de l’ordinaire est refusé.

En vous remerciant

J’ai configuré mon serveur sur le même principe.

On interdit tout, on lève les exceptions ensuite.

Bonjour

Merci pour ce script très utile suite à une attaque violente d’un ransomeware !

J’ai un soucis avec les extensions à exclure dans le .psd1

J’ai fait plusieurs essais mais j’ai l’erreur toujours l’erreur suivante :

06-06-2023 15:16:48.631+000: INFO – Il y a 1 extensions à supprimer

06-06-2023 15:16:48.662+000: INFO – Voici la liste : *.pdb

06-06-2023 15:16:48.787+000: ERREUR – Impossible de mettre à jour le groupe d’extensions de fichiers (sql1_BlockRansomwares_Extensions – 0x80070057,

Paramètre incorrect.

Dans le .psd1 j’ai la saisie suivante :

# Liste des extensions à exclure

ExtensionsToExclude = @(« .pdb »)

)

Je l’ai fait avec « *.pdb » et aussi avec « .pdb » (sans *)

Bonsoir,

malgré que j’ai mit les deux fichiers dans le même répertoire j ‘obtiens cette erreur:

PS C:\script> .\BlockRansomwares.ps1

Import-LocalizedData : L’erreur suivante s’est produite lors du chargement du fichier de données de script « C:\script\BlockRansomwares.psd1 » par Windows PowerShell :

Le littéral de hachage est incomplet..

Au caractère C:\script\BlockRansomwares.ps1:19 : 17

+ … entConfig = Import-LocalizedData -BaseDirectory $Config -FileName Blo …

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation : (:) [Import-LocalizedData], PSInvalidOperationException

+ FullyQualifiedErrorId : InvalidOperation,Microsoft.PowerShell.Commands.ImportLocalizedData

Impossible de trouver le fichier de configuration : C:\script\BlockRansomwares.psd1

voici le contenu dans le fichier:

param(

[parameter(Mandatory=$false)][ValidateScript({Test-Path $_})][String]$Config = $PSScriptRoot

)

# Importer la configuration

$ClientConfig = Import-LocalizedData -BaseDirectory $Config -FileName BlockRansomwares.psd1 -ErrorAction SilentlyContinue

# Si l’on ne trouve pas le fichier de configuration, on ferme le script

if($ClientConfig -eq $null){

Write-Host -ForegroundColor Red « Impossible de trouver le fichier de configuration : $Config\BlockRansomwares.psd1 »

Start-Sleep -Seconds 10

exit

merci pour votre aide.

j’ai trouvé il ne faut pas que les dossiers partagé soir sur une partition refs mais bien sur ntfs.

dommage pour moi.

Pour avoir subi une attaque, tous les fichiers *.ini, *.pdf, *jpg, *.txt sont quand même crytpés mais pas renomés.

Bonsoir

Je découvre vos videos. Merci beaucoup.

Je n’arrive pas à envoyer un email avec Gmail.

Merci de m’aiguiller.

Bonjour Florian, tout d’abord merci pour toutes tes inestimables publications.

Je te propose quelques corrections découlant des problèmes que j’ai rencontré (mais aussi @didier @Didier2 @Budox @Xavier @Thierry ROMAIN) lors de l’utilisation des inclusions/exclusions.

BlockRansomwares.ps1 ligne 131, les exclusions ne sont pas retirées de la liste:

$FSRMapiJsonExt = $FSRMapiJsonExt | Where{ $_ -ne $FSRM_ExtensionsToExclude }

à corriger avec:

$FSRMapiJsonExt = $FSRMapiJsonExt | Where-Object{ $_ -ne $FSRM_ExtensionsToExclude }

BlockRansomwares.psd1

ERREUR – Impossible de mettre à jour le groupe d’extensions de fichiers (Xnov_BlockRansomwares_Extensions – 0x80070057, Paramètre incorrect. )

Ligne 23: Si on laisse par défaut, on défini un champ vide dans l’array $FSRM_ExtensionsToInclude qui cause cette l’erreur, donc:

ExtensionsToInclude = @(« »)

A remplacer par:

ExtensionsToInclude = @()

J’espère que ça pourra vous aider 🙂