Windows 11 : configurez Personal Data Encryption pour chiffrer les données de vos utilisateurs !

Sommaire

I. Présentation

Dans ce tutoriel, nous allons apprendre à activer et à configurer Personal Data Encryption (PDE) sur Windows 11, une fonctionnalité de sécurité destinée à chiffrer les données de certains dossiers des utilisateurs.

Personal Data Encryption est une fonctionnalité intégrée à Windows 11 dont l'objectif est de chiffrer les données situées dans les répertoires "Bureau", "Images" et "Documents" de la session d'un utilisateur. Les données personnelles des utilisateurs sont alors chiffrées avec l'algorithme AES-CBC avec une clé de 256 bits. Il y a une clé de chiffrement spécifique à chaque compte utilisateur et celle-ci est protégée par Windows Hello for Business.

Dans cet article, nous parlerons des différences entre Personal Data Encryption et BitLocker, avant d'évoquer les prérequis de cette fonctionnalité et sa mise en œuvre grâce à une stratégie Microsoft Intune. À ce jour, Personal Data Encryption ne peut pas être configuré par stratégie de groupe (GPO).

En complément de ce tutoriel, voici le lien vers la documentation Microsoft à ce sujet :

Note : dans sa documentation, Microsoft précise que PDE est également pris en charge par l'application Courrier pour le stockage des e-mails et des pièces jointes.

II. Personal Data Encryption vs BitLocker

Personal Data Encryption ne remplace pas BitLocker, pas plus que BitLocker ne remplace Personal Data Encryption. Les deux sont conçus pour fonctionner ensemble et leur utilisation conjointe ne fait que renforcer la sécurité des données de l'appareil. Autrement dit, il y aura 2 niveaux de chiffrement natif basé sur les fonctionnalités de Windows.

Voici un tableau comparatif de ces deux fonctionnalités :

| Élément | Personal Data Encryption | BitLocker |

|---|---|---|

| Chargement de la clé de déchiffrement | À la connexion de l’utilisateur via Windows Hello Entreprise | Au démarrage |

| Libération de la clé de déchiffrement | Quand l’utilisateur se déconnecte de Windows ou une minute après l’activation de l’écran de verrouillage Windows | À l’arrêt |

| Données protégées | Tous les fichiers dans des dossiers protégés | Volume/disque entier |

| Authentification pour accéder au contenu protégé | Windows Hello for Business | Dépends du mode de déploiement, mais basé sur TPM / code PIN. |

Pour apprendre à configurer BitLocker avec Intune, vous pouvez suivre ce tutoriel :

III. Les prérequis

Pour utiliser la fonctionnalité Personal Data Encryption sur des appareils Windows, ces derniers doivent respecter plusieurs prérequis :

- Exécuter Windows 11 22H2 ou une version supérieure

- Utiliser Windows 11 Enterprise ou Education, car la version Pro n'est pas supportée

- L'appareil Windows doit être joint à Microsoft Entra ID (Entra Joined). Les machines intégrées à un domaine Active Directory ou associées de façon hybride (Entra Hybrid Joined) ne sont pas supportées pour le moment.

- L'utilisateur doit se connecter à sa session par l'intermédiaire de Windows Hello for Business

Passons maintenant à la phase de configuration.

IV. Configuration de Personal Data Encryption

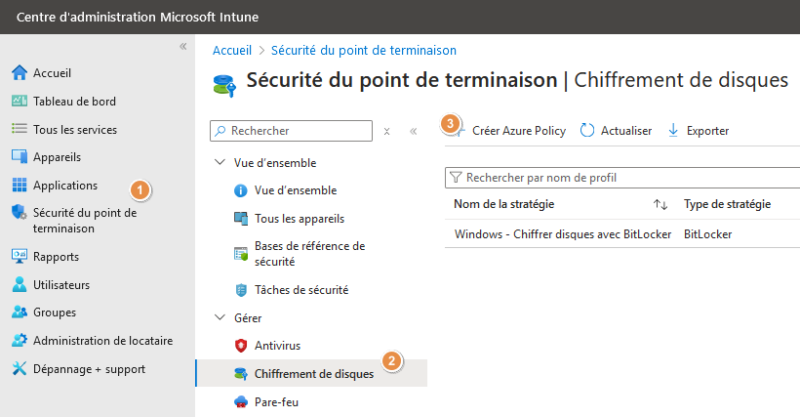

Connectez-vous au Centre d'administration Microsoft Intune dans le but de créer une nouvelle stratégie de sécurité. Vous pouvez utiliser ce lien si vous n'êtes pas encore sur le portail :

Ensuite, créez une nouvelle stratégie :

1 - Cliquez sur l'entrée "Sécurité du point de terminaison" dans le menu situé à gauche.

2 - Choisissez "Chiffrement de disques" dans la liste.

3 - Créez une nouvelle politique via le bouton "Créer Azure Policy".

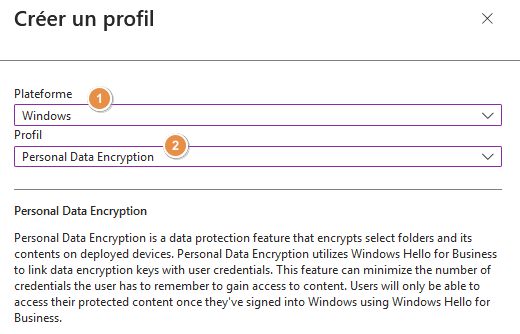

À partir du menu latéral qui s'ouvre sur la droite, choisissez la plateforme "Windows" et le type de profil "Personal Data Encryption". L'autre choix possible étant BitLocker. Validez.

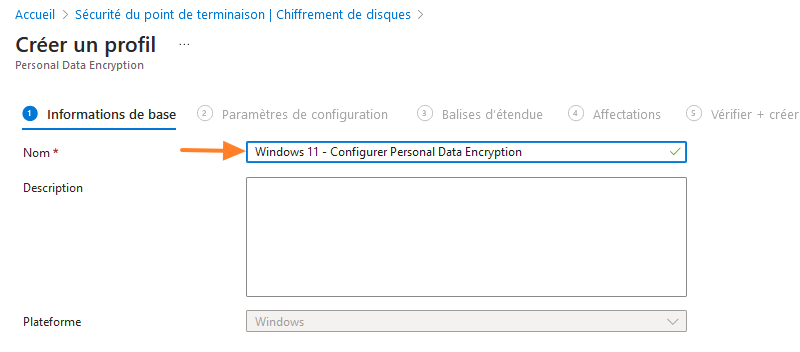

Donnez un nom à ce nouveau profil. Voici un exemple sur l'image ci-dessous.

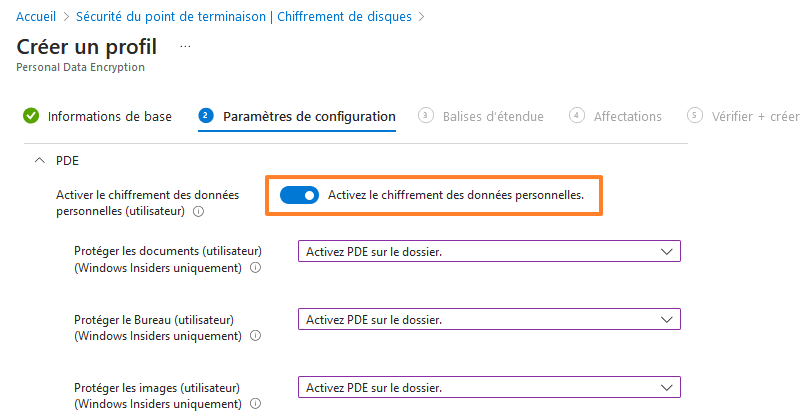

À la seconde étape, activez le paramètre principal nommé "Activer le chiffrement des données personnelles (utilisateur)". Puis, vous avez la possibilité d'activer (ou pas) le PDE sur trois dossiers de la session de l'utilisateur : Documents, Bureau, Images. Ici, le chiffrement est activé sur les trois dossiers, d'où le choix de la valeur "Activez PDE sur le dossier." pour chaque paramètre.

Remarque : contrairement à ce qui est mentionné sur l'image ci-dessous, ces options ne sont pas disponibles uniquement pour les Windows Insiders.

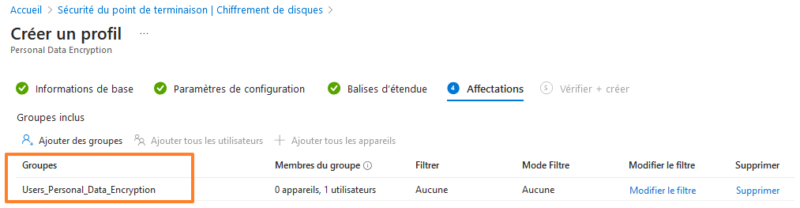

À l'étape "Affectations", veillez à cibler un groupe de sécurité ayant pour membres des utilisateurs, puisque PDE s'applique par utilisateur.

Finalisez la création de la stratégie. Comme vous pouvez le constater, la configuration est très simple. Maintenant, passons aux tests sur un poste de travail.

V. Vérifier la configuration sur Windows 11

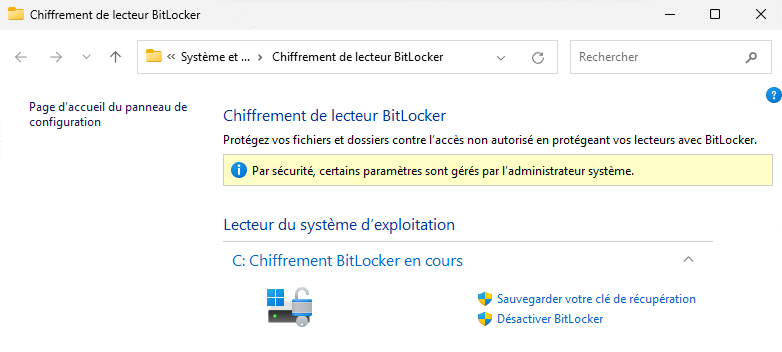

Pour réaliser les tests, une machine sous Windows 11 24H2 Enterprise est utilisée. La session d'un utilisateur membre du groupe "Users_Personal_Data_Encryption" a été ouverte. Sur cette machine, BitLocker a été activé par une autre de mes stratégies, il chiffre le disque du système d'exploitation. La cohabitation avec Personal Data Encryption ne pose aucun problème.

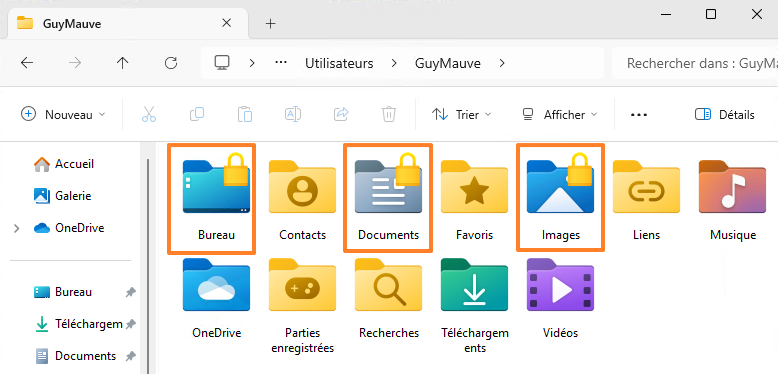

Suite à l'application de la stratégie PDE, trois dossiers présents dans le profil de l'utilisateur ont adopté un icône spécifique avec un cadenas. Il s'agit des trois répertoires protégés par Personal Data Encryption. La stratégie s'est correctement déployée.

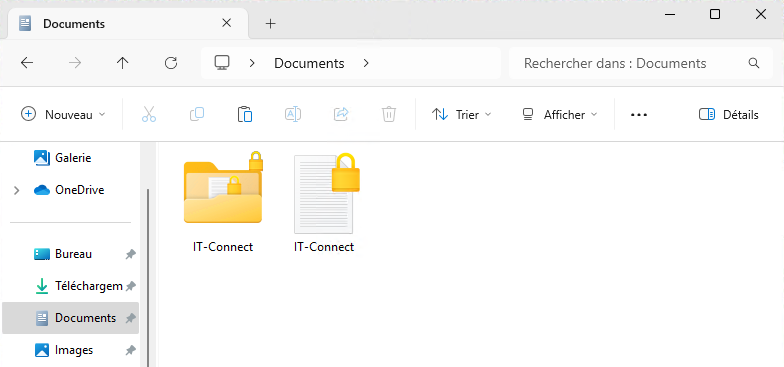

Lorsque des données sont stockées dans un répertoire protégé par PDE, le même icône est utilisé. Ces données sont chiffrées, en plus du chiffrement opéré par BitLocker lui-même. Les données stockées dans les autres répertoires, notamment "Téléchargements", ne sont pas protégées.

L'utilisateur, connecté à sa session, peut lire et modifier ses fichiers comme d'habitude, en toute transparence.

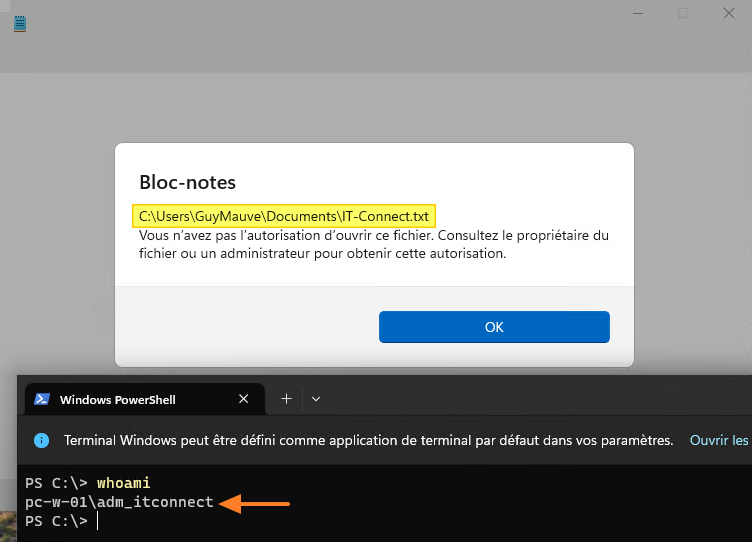

Chose intéressante, si l'on se connecte en administrateur sur la machine et que l'on parcoure le disque "C" de la machine pour tenter de lire les données protégées par PDE, c'est impossible (alors qu'avec BitLocker seul, ça l'est). Cela signifie qu'il n'y a que l'utilisateur propriétaire des données chiffrées qui peut les lire après avoir effectué le déverrouillage via Windows Hello. Par contre, l'administrateur peut toujours lire les autres fichiers, par exemple, ceux stockés dans "Téléchargements".

VI. Conclusion

Si vos machines et votre environnement respectent les prérequis nécessaires à la mise en œuvre de Personal Data Encryption, vous pourriez ajouter une couche de sécurité supplémentaire à la protection des données stockées sur les machines des utilisateurs. Ce tutoriel devrait vous accompagner en ce sens.

Sachez que Microsoft recommande la mise en œuvre de BitLocker en complément de Personal Data Encryption, ainsi que la configuration du service de réinitialisation du code PIN de Windows Hello for Business (pour éviter les pertes de données).

Qu'en pensez-vous ?