Windows 11 24H2 : quelles sont les nouvelles fonctions de sécurité ?

Sommaire

I. Présentation

Windows 11 24H2 est disponible depuis le mardi 1er octobre 2024. Dans cet article, nous allons évoquer les nouveautés et évolutions liées à la sécurité du système d'exploitation de Microsoft.

Pour en savoir plus sur Windows 11 24H2 et les autres nouveautés non évoquées ici, je vous recommande de lire cet article en complément de celui-ci :

II. Les nouveautés « Sécurité » de Windows 11 24H2

A. Rust dans le noyau de Windows

Pour l'utilisateur, la présence de code écrit en Rust dans le noyau de Windows est transparente. Pourtant, c'est une évolution importante, car ce langage est réputé comme étant plus sécurisé que les langages habituellement utilisés par Windows.

D'ailleurs, Microsoft met en avant cet avantage et indique que Rust sera de plus en plus utilisé pour coder le noyau de Windows : "Étant donné que Rust offre des avantages en matière de fiabilité et de sécurité par rapport aux programmes traditionnels écrits en C/C++, vous continuerez à voir une utilisation accrue de celui-ci dans le noyau."

B. Sudo for Windows

Si vous utilisez Linux ou macOS, vous connaissez certainement "sudo", une commande que l'on utilise pour effectuer une élévation de privilèges afin d'exécuter une autre commande ou un programme, sans être directement connecté en tant que "root" (super-utilisateur sur Linux).

Microsoft a développé de toute pièce un équivalent pour Windows, afin de permettre d'élever ses privilèges de façon temporaire. Ainsi, à partir d'une console ouverte en tant qu'utilisateur standard, vous pouvez exécuter une commande avec des privilèges élevés. Plusieurs modes d'utilisation de sudo sont disponibles, dont un mode équivalent à la commande "runas" déjà disponible depuis bien longtemps sur Windows.

Pour approfondir ce sujet, consultez cet article :

C. Nouveaux paramètres pour Windows LAPS

Windows LAPS est une fonctionnalité de sécurité destinée aux entreprises permettant de gérer le compte Administrateur local des postes de travail et des serveurs. Cela permet d'avoir un mot de passe unique pour le compte de chaque machine. Windows LAPS est capable de :

- Créer automatiquement le compte local managé

- Configurer le nom du compte

- Activer ou désactiver le compte

- Déterminer un nom de compte aléatoire

Il y a désormais de nouveaux paramètres pour personnaliser la génération du mot de passe, notamment pour les passphrases avec la possibilité de définir la complexité et le nombre de mots à utiliser. Un nouveau paramètre dit de « lisibilité » permet d'éviter l'utilisation de caractères similaires, tels que la lettre "o" et le chiffre "0", par exemple, afin d'éviter les confusions.

De plus, cette nouvelle version de Windows LAPS peut détecter quand un appareil a été restauré à partir d'une image système précédente. Cette opération peut être problématique, car le mot de passe de l'image restaurée peut ne pas correspondre au mot de passe stocké dans l'Active Directory (ou Entra ID). Un nouvel attribué nommé "msLAPS-CurrentPasswordVersion" va stocker un GUID pour apporter une réponse à cette problématique. Pour bénéficier de cette nouveauté, le schéma Active Directory doit être mis à jour.

Si vous souhaitez en savoir plus sur l'implémentation de Windows LAPS en entreprise, consultez ces deux articles :

- Configurer Windows LAPS avec une GPO Active Directory

- Configurer Windows LAPS avec une stratégie Intune

D. Des impressions plus sécurisées

Windows 11 24H2 intègre un nouveau mode d'impression sécurisée qui vise à éliminer l'utilisation de programmes tiers pour l'impression. Pour cela, Windows s'appuie sur une nouvelle pile d'impression compatible avec les imprimantes certifiées Morpia.

Cette fonctionnalité doit être activée avec une stratégie de groupe via un paramètre nommé "Mode d’impression protégé par Windows". De plus, vous pouvez consulter la liste des appareils certifiés sur cette page.

E. Prise en charge de SHA-3

La prise en charge des algorithmes de la famille SHA-3 et des fonctions dérivées, telles que SHAKE, cSHAKE et KMAC, a été intégrée dans Windows 11 via la bibliothèque CNG (Cryptography Next Generation) de Windows. SHA-3, la plus récente des fonctions de hachage standardisée par le NIST fait désormais partie des options prises en charge par Windows.

Les fonctions de hachage SHA-3 supportées incluent : SHA3-256, SHA3-384, et SHA3-512. Toutefois, il est important de noter que la version SHA3-224 n'est pas prise en charge. Concernant les algorithmes HMAC basés sur SHA-3, les variantes suivantes sont supportées : HMAC-SHA3-256, HMAC-SHA3-384, et HMAC-SHA3-512.

Par ailleurs, les algorithmes dérivés de SHA-3, la prise en charge inclut les fonctions à sortie extensible (XOF) comme SHAKE128 et SHAKE256, ainsi que leurs versions personnalisables (cSHAKE128 et cSHAKE256). De plus, les algorithmes KMAC (Keyed Message Authentication Code) sont également pris en charge, avec les variantes KMAC128, KMAC256, KMACXOF128, et KMACXOF256.

III. Plus de sécurité dans l'utilisation du protocole SMB

A. Accès SMB : chiffrement et signature

- Chiffrement SMB

Microsoft a intégré un nouveau paramètre pour exiger le chiffrement des flux sur toutes les connexions SMB sortantes initiées depuis Windows 11. Cela implique d'utiliser le SMB v3 et le serveur de destination doit aussi prendre en charge le chiffrement.

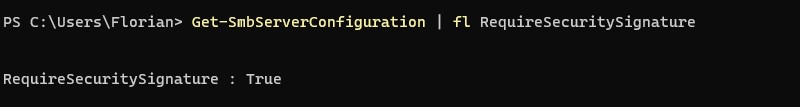

- Accès SMB : signature obligatoire

Par défaut, dans Windows 11 24H2, la signature SMB sera requise et obligatoire pour toutes les connexions. La signature SMB des échanges renforce la sécurité des communications entre un client et un serveur, par l'intermédiaire du protocole SMB. Chaque message contient une signature générée à l'aide d'une clé de session et d'un algorithme de chiffrement.

Vous pouvez vérifier l'état de cette fonction via cette commande PowerShell :

Get-SmbServerConfiguration | fl RequireSecuritySignature

Puis, PowerShell permet aussi d'activer (true) ou de désactiver (false) la signature SMB :

Set-SmbClientConfiguration -RequireSecuritySignature $falseCette évolution des paramètres par défaut de Windows 11 s'applique aux éditions Famille, Pro, Education et Enterprise.

- Audit des connexions SMB

Vous pouvez activer l'audit des connexions SMB afin d'identifier l'origine d'un éventuel problème de connexion. Les nouvelles capacités d'audit permettront de savoir si un client ou un serveur ne prend pas en charge la signature et/ou le chiffrement.

Pour activer l'audit pour le client, utilisez ces commandes :

Set-SmbClientConfiguration -AuditServerDoesNotSupportEncryption $true

Set-SmbClientConfiguration -AuditServerDoesNotSupportSigning $truePour activer l'audit pour le serveur, utilisez ces commandes :

Set-SmbServerConfiguration -AuditClientDoesNotSupportEncryption $true

Set-SmbServerConfiguration -AuditClientDoesNotSupportSigning $trueLes événements générés seront visibles dans "Journaux des applications et des services\Microsoft\Windows\SMBClient\Audit" et "Journaux des applications et des services\Microsoft\Windows\SMBServer\Audit" à partir de l'Observateur d'événements.

Pour approfondir le sujet, vous pouvez lire cet article :

B. Accès SMB : utilisation de ports personnalisés

Le client SMB de Windows 11 24H2 est capable d'établir une connexion à un serveur distant, notamment sur un partage, via l'utilisation de différents ports personnalisés et protocoles. Il est possible d'utiliser TCP, QUIC ou RDMA pour se connecter, tout en précisant le numéro de port à personnaliser. Ainsi, les connexions SMB ne seront pas systématiquement effectuées sur le port par défaut.

Voici un exemple :

New-SmbMapping -LocalPath W: -RemotePath \\mon-serveur\partage -TcpPort 8080En complément du paramètre "-TcpPort", il y a également les paramètres "-QuicPort" et "-RdmaPort". Bien entendu, le serveur doit être configuré pour écouter sur le port que vous souhaitez utiliser. Cette personnalisation sera possible avec la future version de Windows Server.

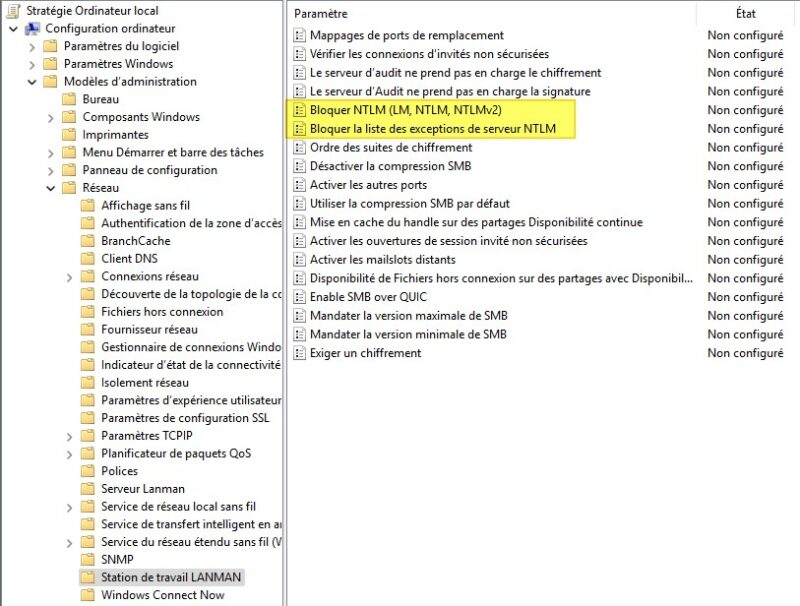

C. Accès SMB : bloquer l'authentification NTLM sortante

Désormais, les administrateurs peuvent configurer le client SMB de Windows pour qu'il bloque l'authentification via le protocole NTLM, lorsqu'une connexion est effectuée sur un partage distant. Cette couche de sécurité supplémentaire empêche un potentiel attaquant de récupérer le hash NTLM du compte de l'utilisateur (via une capture réseau, un serveur malveillant, etc.).

Cette nouveauté, lorsqu'elle est activée, renforce la sécurité des accès SMB et va permettre de bloquer certaines attaques populaires comme pass-the-hash et NTLM relay, ainsi que les attaques brute force sur les hash NTLM. Si l'authentification NTLM n'est pas disponible, le client SMB doit s'authentifier via le protocole Kerberos.

Bien que la configuration soit possible via une stratégie de groupe, comme pour d'autres paramètres, PowerShell a aussi le contrôle sur cette fonction :

Set-SMbClientConfiguration -BlockNTLM $trueIl est possible de gérer des exceptions, notamment avec la stratégie de groupe.

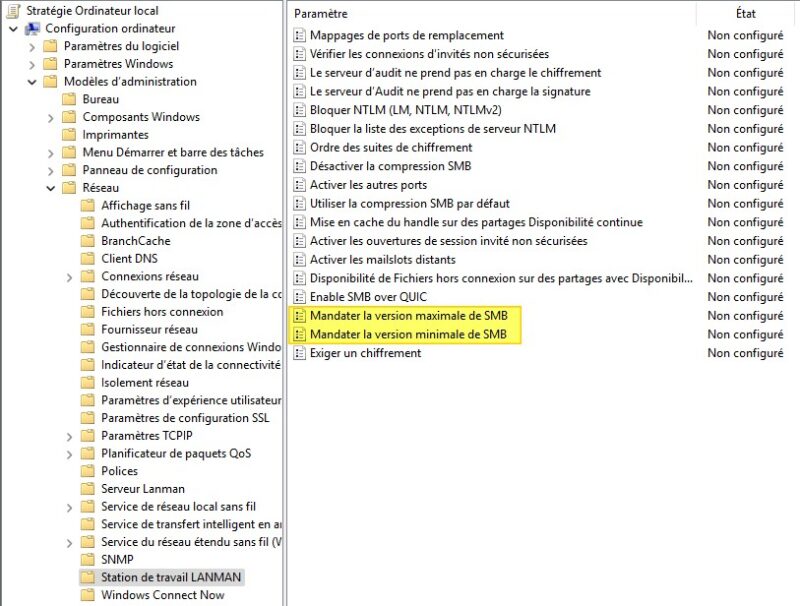

D. Accès SMB : définir les versions minimum et maximum

Avec cette nouvelle option, un administrateur peut précisément définir les versions de SMB qu'il souhaite autoriser dans son organisation. Ceci pourra permettre d'empêcher l'utilisation des versions de SMB les plus anciennes.

Pour effectuer cette configuration, l'administrateur peut utiliser PowerShell (Set-SmbClientConfiguration) ou une stratégie de groupe. À l'emplacement "Configuration ordinateur > Modèles d’administration > Réseau > Station de travail Lanman", il y a deux paramètres :

- Mandater la version minimale de SMB

- Mandater la version maximale de SMB

E. De nouvelles options pour SMB over QUIC

L'utilisation de SMB over QUIC permet de bénéficier d'une meilleure sécurité native grâce à l'utilisation du protocole QUIC pour le transport des données. Au-delà d'améliorer les performances, il améliore aussi la sécurité grâce au chiffrement obligatoire des échanges (natif avec QUIC).

Avec Windows 11 24H2, les administrateurs peuvent :

- Spécifier les clients qui peuvent accéder à un serveur en utilisant SMB over QUIC.

- Désactiver la fonction SMB over QUIC sur les clients avec une stratégie de groupe et PowerShell

- Auditer les événements de connexion client effectués avec SMB over QUIC

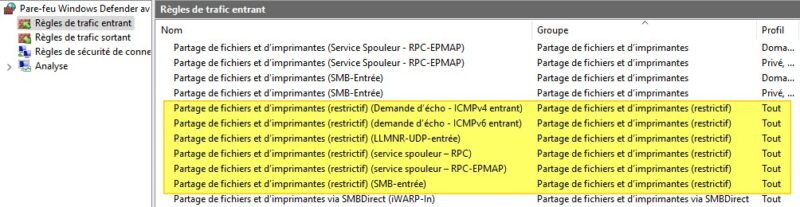

F. Les règles de pare-feu avec les accès SMB

Microsoft a révisé sa façon dont le système allait gérer les autorisations SMB dans le pare-feu de Windows. Jusqu'ici, lors de la création d’un partage SMB sur une machine, Windows configurait automatiquement le pare-feu pour activer les règles du groupe "Partage de fichiers et d’imprimantes".

Avec Windows 11 24H2, le système ne va plus configurer automatiquement ce groupe de règles, mais un nouveau groupe nommé "Partage de fichiers et d’imprimantes (restrictif)". Ce nouveau groupe contient seulement 6 règles, contre 17 règles pour le groupe de règles "historique". Il contient un nombre plus restreint de règles afin de limiter les flux entrants (le NetBIOS est notamment exclu).

IV. Conclusion

Cet article mentionne les principales nouveautés liées à la sécurité introduites dans Windows 11 24H2. Nous pourrions aussi mentionner la suppression de WordPad, Cortana et le protocole Mailslot distant, qui permettent de réduire la surface d'attaque de la machine.

Enfin, terminons par mentionner trois dernières améliorations intégrées à Windows 11 version 24H2 :

- La suppression des prérequis DMA et HSTI/Modern Standby pour BitLocker, rendant ainsi plus d'appareils éligibles au chiffrement automatique et manuel.

- L'activation automatique de la protection de LSA (lsass.exe), lors des mises à niveau, renforçant la sécurité du système.

- La prise en charge des dernières fonctions d'App Control for Business (anciennement Windows Defender Application Control) pour protéger les machines contre l'exécution de code malveillant, notamment en limitant les applications que l'utilisateur peut exécuter.

Que pensez-vous de ces améliorations ?