Windows 10 et le chiffrement BitLocker

Sommaire

I. Présentation

BitLocker est un système de sécurité intégré à Windows et qui permet de chiffrer les données stockées sur votre ordinateur, ce qui permet d'assurer la confidentialité de vos données personnelles en cas de vol. Par exemple, si l'on prend votre disque dur est qu'on le branche dans une autre machine, son contenu sera illisible. De la même manière, si quelqu'un démarre sur un LiveCD sur votre poste de travail, il ne pourra pas accéder aux données de votre disque dur.

Note : BitLocker est présent depuis les versions Entreprise et Intégrale de Windows Vista

BitLocker et la puce TPM

BitLocker est en lien direct avec votre ordinateur puisqu'il fonctionne grâce à une puce TPM (Trusted Platform Module). Intégré directement à la carte mère, il est utilisé pour le stockage d'information très sensible notamment les clés de chiffrement. Ainsi, vos données sont étroitement liées à votre machine, car la machine contient les clés de chiffrement.

Quelle méthode de chiffrement ?

Par défaut, l'AES 128 bits est utilisé, sans possibilité de le modifier lors de l'activation de BitLocker sur un lecteur. Cependant, bien que le chiffrement AES 128 bits soit suffisant on peut faire encore mieux en passant sur de l'AES 256 bits. Nous verrons comment.

En cas de verrouillage de votre ordinateur, vous devrez utiliser votre clé de récupération pour obtenir à nouveau l'accès.

De manière générale, ce tutoriel peut être utilisé pour mettre en place BitLocker sous Windows 8

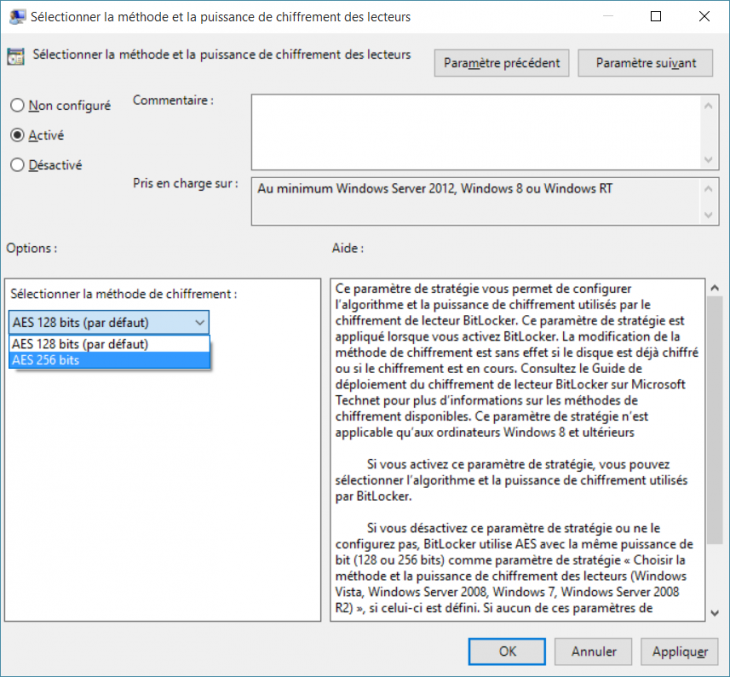

II. Passer de l'AES 128 bits à l'AES 256 bits

Pour ceux qui seraient plus rassurés à l'idée d'utiliser de l'AES 256 bits à la place du 128 bits, suivez cette étape du tutoriel. Pour les autres, passez directement à l'étape suivante.

Note : Dès lors qu'un volume est chiffré avec BitLocker, si l'on souhaite changer le type de chiffrement, c'est-à-dire passer de l'AES 128 à l'AES 256 (ou inversement), il faut désactiver BitLocker sur ce lecteur et le réactiver.

Recherchez "gpedit.msc" dans la zone de recherche de Windows 10 pour accéder à la console de gestion de la stratégie locale.

Parcourez les stratégies de groupe de cette manière : Configuration ordinateur, Modèles d'administration, Chiffrement de lecteur BitLocker

Activez le paramètre "Sélectionner la méthode et la puissance de chiffrement des lecteurs" et sélectionnez "AES 256 bits".

Note : Il s'agit d'un paramètre local qui s'appliquera seulement à cette machine, dans le cas d'un environnement Active Directory on peut le paramétrer directement au sein d'une GPO qui s'appliquera à un ensemble de machines.

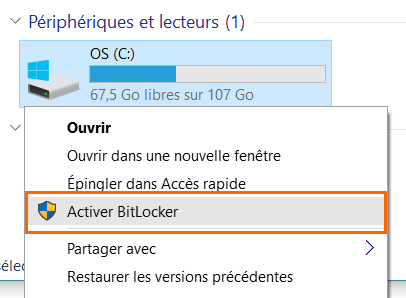

III. Activer BitLocker sous Windows 10

Maintenant on va activer BitLocker sur un lecteur pour le chiffrer. Commencez par ouvrir l'explorateur Windows, puis dans "Ce PC" effectuez un clic droit sur le lecteur système "C" et cliquez sur "Activer BitLocker".

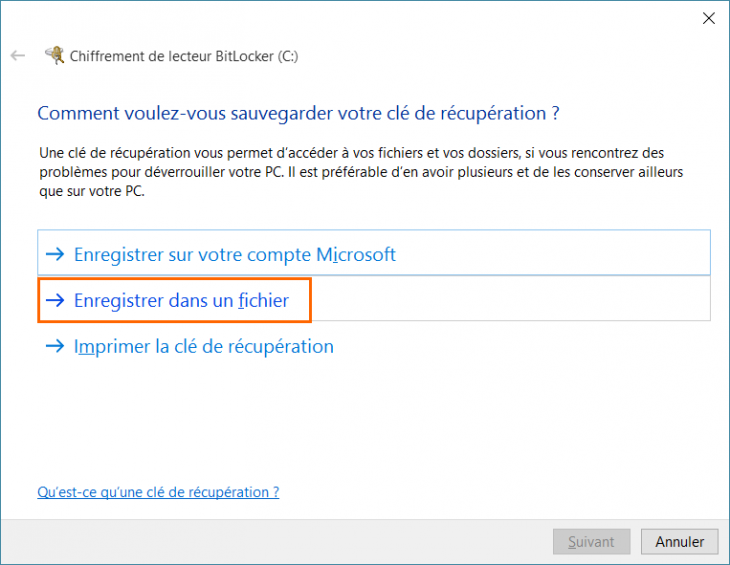

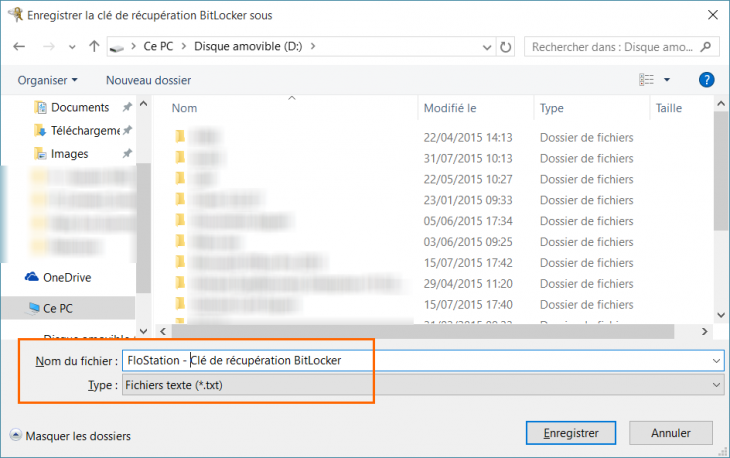

Lors de la première étape, on doit indiquer où l'on souhaite sauvegarder sa clé de récupération. Choisissez "Enregistrer dans un fichier" et indiquez où la sauvegarder (un autre disque, un clé USB... mais pas sur le lecteur C).

Attention, d'après les informations fournies, Microsoft sauvegarde automatiquement cette clé de récupération BitLocker au sein de votre espace de stockage OneDrive. Pour contourner ceci, n'utilisez pas un compte Microsoft pour votre session Windows.

Par exemple, j'enregistre la clé de récupération sur une clé USB et j'irais ensuite la déposer sur un espace de stockage plus sécurisé que ma clé USB... Mais aussi plus fiable...

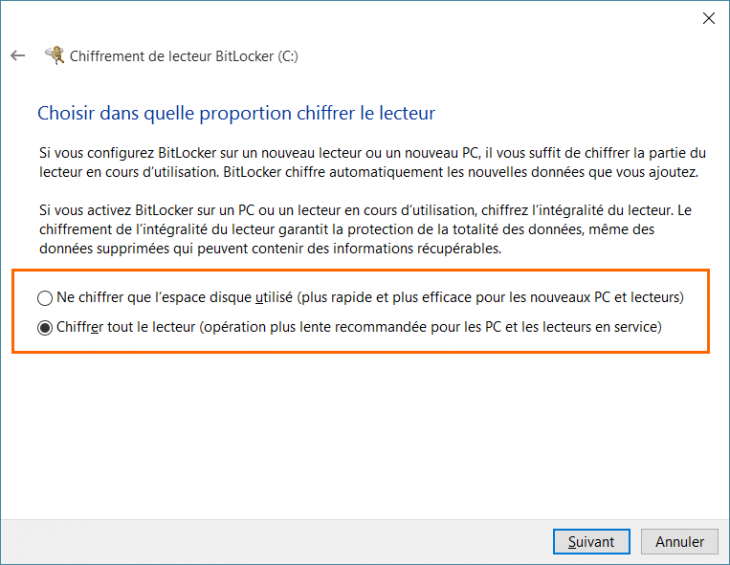

Sélectionnez l'option "Chiffrer tout le lecteur" comme ça vous êtes sûr que toutes vos données seront chiffrées, peu importe si vous venez d'installer Windows ou s'il s'agit d'une installation qui a déjà un peu de vécu.

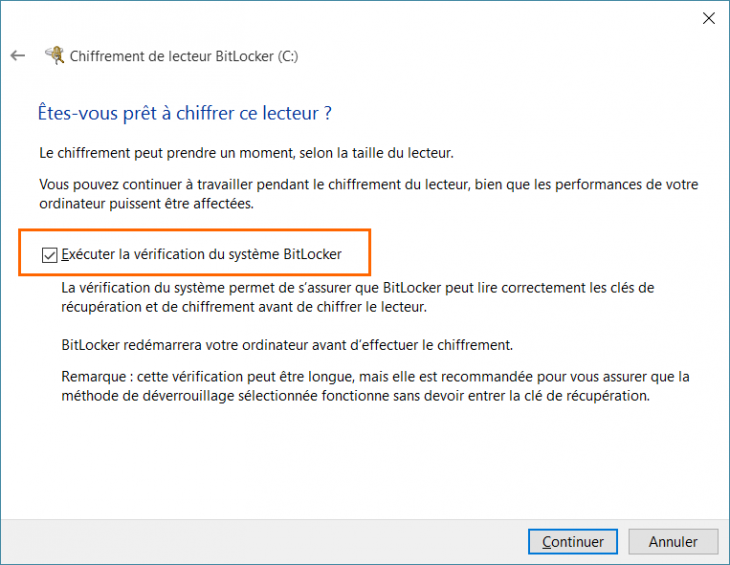

Même si cela nécessite un redémarrage de l'ordinateur, je vous conseille d'activer l'option "Exécuter la vérification du système BitLocker" afin d'être sûr que votre machine est prête à être chiffrée. Évitons les ennuis et les surprises.

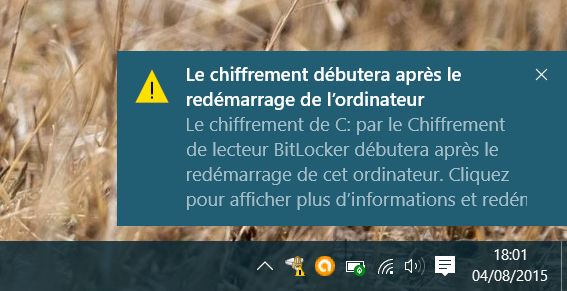

Un avertissement apparaît sur votre machine, redémarrez Windows pour que la vérification soit effectuée.

Dès lors que votre machine est redémarrée et si la vérification n'a pas retourné d'erreur, le chiffrement de votre lecteur démarrera automatiquement. Un icône apparaît dans la barre des tâches et en cliquant dessus vous pouvez afficher la progression.

Il m'aura fallu 30 minutes environ pour réaliser ce chiffrement initial, ne vous étonnez pas si cela prend du temps. Ceci dépend de la quantité d'espace disque à chiffrer et des performances de votre machine.

Dès que ce sera terminé, sachez que votre volume est chiffré avec BitLocker !

IV. Gérer BitLocker

Dernière étape de ce tutoriel, la gestion de BitLocker. Pour accéder aux paramètres, recherchez "BitLocker" dans la zone de recherche de Windows 10 et cliquez sur "Gérer BitLocker". Sinon, vous retrouverez cet accès directement par le Panneau de configuration.

En fait niveau gestion, c'est plutôt limité. On peut :

- Suspendre la protection : Plutôt que de désactiver complètement BitLocker, cette option permet de suspendre la protection sans pour autant déchiffrer le lecteur. Ceci est utile lors de certaines opérations comme la mise à jour du BIOS et évite d'avoir recours à la clé de récupération.

- Sauvegarder votre clé de récupération : Si vous ne l'avez pas fait pendant l'activation de BitLocker, effectuez dès maintenant une sauvegarde de votre clé.

- Désactiver BitLocker : Déchiffrer vos lecteurs pour retourner à un étal normal c'est à dire sans BitLocker

Vous pouvez aussi cliquer sur "Administration du TPM" en bas à gauche de la fenêtre pour gérer la puce TPM de votre machine.

Ce tutoriel sur BitLocker touche à sa fin, si vous souhaitez aller plus loin avec BitLocker je vous invite à jeter un oeil à la ligne de commande avec "manage-bde" qui permet de gérer BitLocker en ligne de commande.

A noter que dans un environnement AD la clé peut-être stockée sur le DC, car les utilisateurs vont nécessairement oublier leur mdp au retour de vacances…

Personnellement je n’aime pas trop le chiffrement total, en cas de secteurs défectueux on ne récupère aucune donnée. Il faut donc coupler ceci à des systèmes de backup sérieux et fonctionnels.

Donc j’ai plutôt tendance à préférer des containers qui contiennent de documents sensibles que de chiffrer la totalité du disque. TrueCrypt, VeraCrypt sont de bonnes alternatives à BitLocker sous Windows 🙂

Pour TrueCrypt ça sent le sapin : https://korben.info/truecrypt.html

Truecrypt version 7.1a fonctionne parfaitement sur toutes les versions de 7 et win10… Jusqu’à preuve du contraire, les experts en la matière n’y ont pas encore trouvé de faille……..

Et ça doit probablement ennuyer ceux ont de « bonnes » raisons de prôner bitlocker, veracrypt et même une supposée version fiable 7.2 de Truecrypt…………….

Merci d’avoir surtout mentionné la commande manage-bde en dernier recours, car avec les outils graphiques, on ne sait jamais où on en est…

Dans la situation où notre parc informatique n’est pas sur un domaine (enfin moins de 20% est sur le domaine du à des contrainte de lien télécom trop lent. Existe-t-il une autre façon de pouvoir gérer centralement bitlocker sur les postes?

Une question … par rapport aux « Ransomwares » si le pc qu’on utilise dispose d’un module TPM configuré est-ce que ça empêche un ransomware de « prendre la main en menant sont cryptage à terme » ou pas du tout ?

Pas du tout 🙂

Les disques chiffrés sont forcement déchiffrer pour pouvoir travailler dessus. Dans le cas d’un ransomware, vos fichiers seraient chiffrés par ce dernier, puis par votre propre système de chiffrement …

La puce TPM ne permet que de stocker la clé de chiffrement, et également d’avoir un système dit « trusted boot » (protection contre les attaques de type coldboot ou evilmaid)

cf. lien : http://www.clubic.com/antivirus-securite-informatique/cryptage-cryptographie/actualite-705977-logiciel-chiffrement-truecrypt-ferme-portes-brutalement.html

« …un autre point troublant suscite les interrogations : le conseil donné par les développeurs d’utiliser BitLocker, le logiciel propriétaire de Microsoft. Ce dernier a en effet été pointé du doigt par les documents diffusés par Edward Snowden dans l’affaire Prism. L’analyste avait même conseillé de l’abandonner au profit de TrueCrypt. «

Bonjour, j’ai besoin de vos lumières svp

Nous travaillons sur un AD dont les utilisateurs n’ont pas de poste nominatif et par conséquent ils sont amenés à ouvrir leurs sessions sur plusieurs postes de travail

est ce que la solution bitlocker sur windows 10 permet de protéger les données du disque dur local quelque soit l’utilisateur qui se connecte sur le poste de travail

Bonjour, impossible d’activer bitlocker sur c: mais ok sur d: (et donc impossible de déchiffrer en auto d: car c: non chiffré …). Un simple Thinkpad X230 TPM 1.2 sous W10 1709. Après activation, au démarrage il test si c’est possible et indique que non pour cause de TPM absent … hors sur d: aucun soucis pour chiffrer ?! J’ai cloné mon ancien ssd sur un nouveau, il y a lien ou pas ? J’avais déchiffré c: et d: avant clonage avec acronis. Merci à vous si une idée … pas envie de formater.

Bonjours camarades,

on utilse bitlocker dans notre entreprise, je rencontre un blockage des que je lock(usblock) les ports usb sur le serveur.

alorque je n’ai mis aucun clé usb sur l’ordinateur.

pouvez vous m’aider en me disant pourquoi ca bloque ?

les deux partition sont crypter en activant bitlocker

La bonne version de TrueCrypt:

https://truecrypt.ch/downloads/

« je vous invite à jeter un oeil à la ligne de commande… »

Il n’est pas conseillé de jeter un oeil, ça peut toujours servir. Mieux vaut jeter un coup d’oeil ;-).

Bonjour

Qu en t il du répertoire one drive qui est synchronisé. Les dossier sont crypter ?si oui comment les lire sur un autre poste.

Merci pour la réponse

Bonjour,

Suite à un plantage PC, j’ai voulu récupérer les données de mes disques C:\ et D:\ depuis un autre PC.

J’ai donc contacté prestataire pour avoir le code de Bitlocker (48 chiffres). Ils me l’ont bien communiqué, mais le technicien à voulu faire un excès de zèle et a fait une « re init » de mes disques depuis le second PC. Résultat, il m’est maintenant impossible de récupérer mes données.

En fait, le nouvel ID est inconnu dans leur base de donnée Bitlocker…

Est-ce que quelqu’un sait où retrouver ces infos ?