Vos données ont-elles fuité ? Vérifiez et protégez-vous grâce à nos astuces !

Sommaire

I. Présentation

Dans un monde où les cyberattaques sont quotidiennes, les fuites de données personnelles sont une réalité incontournable. Chacun se doit de connaître les moyens de les détecter et de réagir efficacement pour protéger ses informations.

Les alertes concernant des fuites de données sont désormais monnaie courante. Qui n’a jamais reçu un email signalant une compromission de ses données sur un service en ligne ? Parmi les incidents les plus marquants de ces dernières années, nous pouvons citer :

- 2021 - Facebook : les données perso de 533 millions d’utilisateurs publiées sur le Dark Web

- 2024 - Les cyberattaques de Viamedis et Almerys exposent les données personnelles de millions de Français

- 2024 - Piratage de Free : les données personnelles et les IBAN des clients vendus pour 161 000 euros !

Sur IT-Connect, nous vous tenons au courant des fuites de données, n’hésitez pas à consulter notre fil d’actualité !

L’impact concret de ces fuites reste parfois mal compris des utilisateurs, tout comme les bonnes pratiques pour s’en prémunir. Cet article nous permettra d’identifier ces enjeux et, surtout, de répondre à une question : comment savoir si vos informations ont été compromises ?

II. Fuite de données : quelques rappels

A. Concrètement, qu’est-ce qu’une fuite de données ?

Piratage, hack, fuite de données : tous ces termes un peu flous sont sur-utilisés dans les grands médias sans vraiment être définis. Dans le contexte qui nous intéresse, une fuite de données consiste en un vol d’un ensemble structuré d’informations stockées au sein d’un site web, d’une application, d’un serveur ou d’un système de fichiers. Dans la plupart des cas, il s’agit de données privées et personnelles.

Officiellement, la CNIL définie une violation de données comme “tout incident de sécurité, d'origine malveillante ou non et se produisant de manière intentionnelle ou non, ayant comme conséquence de compromettre l'intégrité, la confidentialité ou la disponibilité de données personnelles.” Source : https://www.cnil.fr/fr/definition/violation-de-donnees

Si vous avez sur votre poste une liste de 200 clients potentiels contenant leur nom, prénom et adresses mail et qu’une personne tierce consulte ou vol ce fichier, on parle de fuite de données.

Concrètement, les utilisateurs transmettent leurs données personnelles ou métiers lorsqu’ils utilisent une application ou qu’ils s’y enregistrent. Une inscription sur un site requiert classiquement un nom, un prénom, une adresse mail et un mot de passe, le reste dépend du type d’application utilisée (financières, médicales, divertissements, sports, etc.). Plus une application ou un site est utilisé, plus l’utilisateur y stocke de données : préférences, position géographique, liste des derniers achats ou consultation médicales sont autant de données enregistrées qui risquent de fuiter. Ces données sont ensuite stockées dans des bases de données pour une utilisation ultérieure et vous acceptez de fait qu’il en soit ainsi en vous inscrivant.

Des négligences humaines ou la présence de vulnérabilités au sein de ces applications et sites web permettent ensuite à des attaquants, à qui vous n’avez pas autorisé la consultation ou l’exploitation de vos données, de récupérer ces données. Elles sont ensuite regroupées et formatées afin d’en faire des listes qui seront revendues sur des forums spécialisés illégaux (sur le DarkNet) à d’autres pirates qui, eux, se chargeront de les exploiter.

B. Quels risques pour moi ?

Nous pouvons rappeler ici quels sont les risques concrets pour chaque utilisateur concerné par une fuite de données :

- Le danger immédiat est bien sûr le risque que le pirate ayant volé ces données ou les ayant achetées accède à votre compte sur l’application compromise. On parle alors d’usurpation d’identité, qui peut avoir des conséquences plus ou moins graves s’il s’agit d’une application de yoga ou d’une application bancaire. L’attaquant pourra alors consulter toutes vos données, mais aussi agir en votre nom.

- Dans le cas où l’adresse mail et le mot de passe utilisés au sein de l’application compromise sont réutilisés tels quels sur d’autres applications, toute personne consultant cette fuite de données sera en capacité de compromettre vos autres comptes (si la fuite contient les mots de passe).

En fonction du contenu de la fuite de données, qui peut ne pas se limiter aux identifiants et aussi contenir les données récoltées vues précédemment. Des impacts beaucoup plus concrets peuvent apparaitre :

- Phishing ciblé (spear phishing) : les pirates peuvent utiliser les informations récoltées (nom, email, habitudes d'achat, etc.) pour concevoir des emails ou des messages trompeurs très personnalisés, augmentant leur efficacité.

- Fraude bancaire : si des informations sensibles comme des numéros de carte bancaire ou des IBAN sont inclus, les pirates peuvent effectuer des souscriptions à des abonnements, des prélèvements frauduleux ou des achats.

- Création de faux comptes : les données volées peuvent être utilisées pour créer des comptes frauduleux (banques, services en ligne, etc.) à votre nom.

- Escroqueries par usurpation d'identité : les attaquants peuvent se faire passer pour vous pour demander de l'argent à des proches ou obtenir des services.

- Exploitation des données médicales : si des informations de santé sont compromises, elles peuvent être utilisées pour des fraudes à l'assurance maladie ou à des fins de chantage.

- Propagation de logiciels malveillants : les attaquants peuvent envoyer des fichiers infectés ou des liens malveillants via vos comptes compromis pour infecter des appareils ou des réseaux.

- Atteinte à la vie privée (doxing) : les pirates peuvent exposer publiquement des données sensibles pour vous nuire ou vous faire perdre en crédibilité dans un contexte professionnel.

- Vol d'informations professionnelles : si les comptes compromis sont liés à un environnement professionnel, il peut y avoir une fuite de données sensibles appartenant à l'employeur (documents, informations stratégiques, etc.).

Tous ces impacts, et la liste ci-dessus n’est pas exhaustive, doivent être considérés lorsque l’on apprend qu’une application sur laquelle nous avons un compte s'est faite pirater.

III. Comment savoir si mes identifiants ont fuité ?

Maintenant que ce rappel est fait, nous allons passer en revue quelques ressources fiables et gratuites pour vérifier si vos données figurent dans des fuites de données publiques.

A. Les outils gratuits en ligne

Il existe plusieurs outils pour savoir si nos identifiants sont présents dans une fuite de données. Le plus connu et réputé d’entre tous est le site Have I Been Pwned (HIBP), qui signifie “est-ce que je me suis fait pirater ?” proposé par Troy Hunt, un ancien directeur régional de chez Microsoft :

- Lien vers Have I Been Pwned ? : haveibeenpwned.com

L’utilisation de cette application est très simple, il suffit de saisir l’adresse mail que vous souhaitez vérifier dans le seul et unique formulaire présent :

En résultat, vous aurez la liste des fuites de données référencées dans lesquelles cette adresse mail est présente. Dans mon cas, l’adresse mail utilisée est présente dans 16 fuites et 3 "pastes". Autre information intéressante, vous pourrez voir en bas de cette synthèse la date (approximative) de la fuite de données. Cela pourra vous donner une idée du mot de passe que vous utilisiez à l’époque ou du niveau de données stocké dans les applications concernées. La description de chaque fuite peut aussi vous renseigner sur la nature des données dérobées (nom, adresse mail, mot de passe ?).

Ce que les éditeurs de HIBP appellent "pastes" (collage) est une information qui a été publiée sur un site Web public conçu pour partager du contenu, comme Pastebin. Ces services sont privilégiés par les pirates en raison de la facilité avec laquelle ils permettent de partager des informations de manière anonyme et ils sont souvent le premier endroit où une fuite apparaît. Ils utilisent fréquemment cette méthode pour prouver qu’ils ont bien les informations volées en les publiant partiellement.

Si vous avez de la chance, votre adresse mail ne sera apparue dans aucune fuite référencée par Have I Been Pwned et vous aurez l’affichage suivant :

Si vous utilisez votre adresse mail depuis plusieurs années et sur de nombreux sites, cela est tout de même relativement peu probable.

Une autre application intéressante à utiliser pour savoir si votre adresse mail et vos données personnelles se sont retrouvées dans une fuite de données est le site de F-Secure :

- Lien vers F‑Secure Identity Theft Checker : f-secure.com/fr/identity-theft-checker

Le fonctionnement est légèrement différent que celui de HIBP. Un formulaire va également vous demander de saisir l’adresse mail pour laquelle effectuer l’analyse :

Ici, je découvre que l’adresse mail vérifiée est présente dans 22 fuites de données ! Cependant, seule cette adresse mail pourra consulter les résultats précis au travers un mail qui lui sera automatiquement envoyé.

Outre le fait qu’il semble avoir accès à des fuites plus récentes, on peut noter que F-Secure est ici un peu plus soucieux de la confidentialité des données et des mauvais usages qui peuvent être faits de ces informations, puisque seul le vrai propriétaire recevra une analyse détaillée des fuites dans laquelle il figure, en voici un extrait :

Ce rapport indique clairement la date, le service ainsi que les données compromises (mail, mot de passe, adresse, etc.)

Il faut savoir que même des sites légitimes et initialement bienveillants comme Have I Been Pwned peuvent être utilisés à des fins malveillantes. En indiquant clairement dans quelle fuite de données se trouvent les données relatives à une adresse mail, un individu malveillant peut alors cibler ses recherches pour acquérir cette fuite et retrouver des identifiants ou informations précises.

Il faut aussi savoir que ces listes ont une grande valeur marchande à leur sortie, mais qu’elles finissent la majeure partie du temps par devenir publiques et accessibles facilement, notamment à force d’être manipulées et échangées et parce que les informations contenues deviennent peu à peu obsolètes.

Attention à ne pas utiliser n’importe quel site vous demandant vos informations pour ce type de recherche. Ceux présentés dans cet article sont considérés comme sûrs, bien qu’il en existe d’autres.

Comment ces sites fonctionnent ?

Concrètement, ces sites web collectent les fuites de données, puis nettoient, indexent et référencent une partie de leur contenu afin de mettre à disposition des utilisateurs un moyen de savoir s’ils figurent à l’intérieur. Dans la grande majorité des cas, seule l’adresse mail peut être utilisée comme critère de recherche, notamment pour éviter que l’intégralité des informations des fuites soient consultables, ce qui n’est pas l’objectif.

Être averti en cas de nouvelle fuite de données

Enfin, il faut savoir que certaines des applications web de ce type proposent des fonctionnalités de notification afin de vous envoyer un mail dès que votre adresse mail apparait dans une fuite de données récente :

Là aussi, attention à ne pas s’inscrire n’importe où, le site Have I Been Pwned est encore une fois le plus réputé.

B. Pour aller plus loin : les outils payants

Il existe des outils payants et plus puissants, qui peuvent répondre à d’autres usages que les cas de vérification personnelle pour sa propre adresse mail.

Les entreprises et notamment prestataires de services qui proposent des services de forensic, de veille sur la menace (threat hunting, veille cybersécurité) peuvent faire appel à ces applications payantes pour obtenir beaucoup plus d’informations, y compris le contenu des fuites de données au complet. Il faut cependant savoir que l’on est ici à la limite, voir totalement dans l’illégalité. L’achat et la revente de données volées étant le business d’un grand nombre de pirates à travers le monde.

Nous vous déconseillons donc fortement de souscrire à ces sites si vous ne savez pas exactement ce que vous faites.

Parmi ces sites qui proposent un accès payant, nous pouvons citer

- dehashed.com : demande une inscription pour accéder à des informations limitées, puis un paiement.

- intelx.io

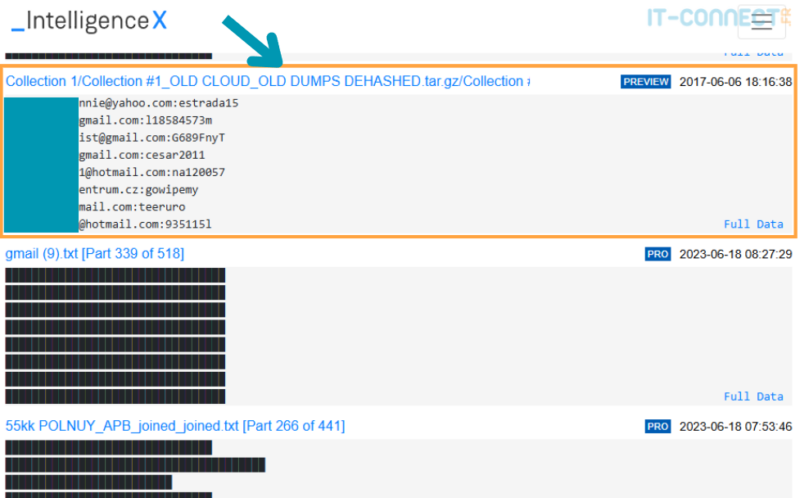

Ce site reste utilisable en format gratuit, car il permet de lister les fuites de données dans lesquelles l’information recherchée apparait, sans nous donner accès à son contenu :

La particularité est que c’est ici le nom du fichier stockant les identifiants (défini par le pirate lui-même) qui est affiché, et pas forcément l’entreprise qui en est la source. Également, nous pouvons avoir en général un aperçu des données disponibles, ce qui aide à déterminer le type de données ayant fuité :

Pour accéder au contenu intégral, il est nécessaire de souscrire au service d’intelx.io. L’intérêt de ce service est aussi qu’il permet d’aller bien au-delà de la recherche d’adresse mail.

IV. Comment se protéger des fuites de données ?

Maintenant que nous savons comment vérifier si notre adresse mail ou nos données personnelles sont présentes au sein d’une fuite de données, faisons un bref rappel des bonnes pratiques. Chacun est, en effet, en capacité de mieux se protéger face à ces fuites de données, ce qui est plutôt une bonne nouvelle.

Voici donc quelques bonnes pratiques à considérer :

- Activer l’authentification multifacteur (MFA) : Même si un mot de passe est compromis, le MFA (par SMS, code temporaire ou clé physique) rend l’accès beaucoup plus difficile pour un attaquant.

- Changer fréquemment de mot de passe : le changement de mot de passe permet de s’assurer que même si celui-ci se retrouve dans la nature, il ne pourra permettre la compromission de vos comptes puisqu’il ne sera plus valide ! Cela permet donc de faire “expirer” les données fuitées beaucoup plus rapidement.

- Utiliser des mots de passe uniques : ne réutilisez jamais le même mot de passe sur plusieurs sites. Les gestionnaires de mots de passe comme Keepass peuvent vous simplifier la tâche en générant et stockant des mots de passe robustes.

- Éviter de s’enregistrer partout : posez-vous la question avant de créer un compte : est-ce vraiment nécessaire ? Moins vos données circulent, moins elles risquent d’être exposées. On peut aussi légitimement se poser la question : est-il nécessaire que j’enregistre mon vrai nom, prénom ou préférences ?

- Limiter les informations fournies et bien paramétrer ses comptes : lors de l'inscription sur un site, donnez uniquement les informations strictement nécessaires et gardez en tête l’impact que peut avoir la fuite de ces données. Pensez aussi à vérifier et limiter la visibilité de vos données dans les paramètres de confidentialité.

- Utiliser des mécanismes SSO (Single Sign-On) : les connexions via Google ou Facebook sont pratiques et réduisent le nombre de mots de passe à gérer et leur sécurité est en général bien meilleure que sur des applications disposant de moins de budgets niveau sécurité. Mais attention : sécurisez bien ces comptes maîtres, car une compromission pourrait avoir des répercussions sur tous les services liés.

- Créer plusieurs adresses mail : utilisez une adresse dédiée pour les sites sensibles (banque, réseaux sociaux) et une autre pour les inscriptions secondaires. Certaines solutions comme ProtonMail permettent même de créer des alias pour plus de discrétion.

Même si certaines pratiques demandent un peu plus de temps à mettre en place, elles restent accessibles gratuitement, et peuvent limiter les impacts d’une fuite de données. Je vous encourage donc vivement à les mettre en place

V. Conclusion

Grâce aux outils présentés, il est possible de vérifier si vos données personnelles ont été compromises et nous avons également vu quelques mesures à prendre pour limiter les risques. Cependant, il faut être conscient que ces outils, gratuits ou payants, ne couvrent évidemment pas 100 % des fuites de données, et encore moins celles qui ont eu lieu très récemment.

Adopter de bonnes pratiques, comme l’utilisation de mots de passe uniques, l’activation de l’authentification multifacteur et éviter de s’enregistrer et mettre ses données partout, resteront les mesures les plus efficaces pour se protéger des fuites de données de manière proactive.

Également, se tenir au courant des fuites de données récentes permettra de prendre les mesures adéquates au plus tôt :

À ce titre, vous pouvez aussi jeter un œil au site bonjourlafuite.eu.org, qui référence les fuites de données récentes concernant les entités françaises :

Si vous avez des retours d’expérience ou des bonnes pratiques à nous partager pour compléter cet article, n’hésitez pas à les mettre en commentaire ou à venir nous en parler sur notre serveur Discord !