Une nouvelle variante Linux du ransomware TargetCompany cible VMware ESXi !

Les environnements VMware ESXi sont pris pour cible par une nouvelle variante du ransomware TargetCompany, qui vient s'ajouter à la liste des menaces capables de chiffrer les VM des hyperviseurs de VMware. Faisons le point.

Le ransomware TargetCompany, aussi connu sous les noms de Mallox, FARGO et Tohnichi, a été repéré pour la première fois en juin 2021. Dans un premier temps, il a surtout été utilisé pour mener des attaques contre les serveurs de gestion de base de données, que ce soit MySQL, SQL Server ou encore Oracle, en Corée du Sud, en Thaïlande, en Inde et à Taïwan.

Puis, en février 2022, Avast a publié un outil de déchiffrement pour TargetCompany afin d'aider les victimes de ce ransomware à récupérer leurs données gratuitement. Malgré ce coup porté par Avast, le gang de ransomware TargetCompany est rapidement revenu sur le devant de la scène... Notamment en s'attaquant aux serveurs Windows.

Mais, désormais, Trend Micro nous apprend qu'une nouvelle variante de TargetCompany pour Linux cible particulièrement les hyperviseurs VMware ESXi.

VMware ESXi dans le viseur du ransomware TargetCompany

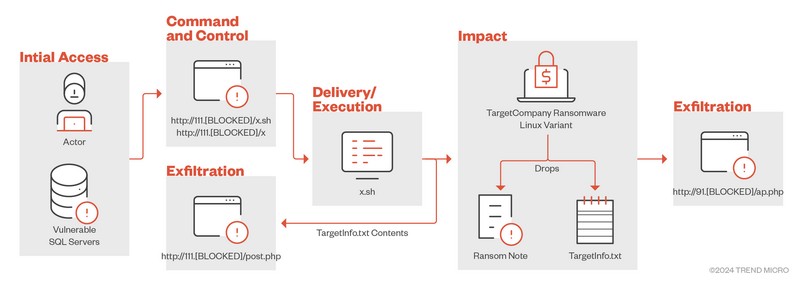

C'est par l'intermédiaire d'un script shell exécuté sur l'hôte compromis que le logiciel malveillant effectue un ensemble de vérifications, pour déterminer sur quel environnement il se situe. Il cherche à déterminer s'il s'exécute sur un serveur VMware ESXi grâce à l'exécution de la commande "uname" à la recherche du mot clé "vmkernel".

"Le groupe de ransomwares TargetCompany emploie désormais une nouvelle variante Linux qui utilise un script shell personnalisé comme moyen de diffusion et d'exécution de la charge utile, une technique que l'on ne retrouvait pas dans les variantes précédentes.", précise Trend Micro dans son rapport.

En complément, il génère un fichier nommé "TargetInfo.txt" qui recense des informations sur la victime telles que le nom d'hôte, l'adresse IP, l'OS du serveur, l'utilisateur utilisé par le malware, etc.... Et ce fichier est envoyé vers le serveur C2 des attaquants.

S'il est exécuté sur un hyperviseur VMware ESXi, le ransomware passe à l'action dans le but de chiffrer les machines virtuelles. TargetCompany chiffre tous les fichiers relatifs aux machines virtuelles : VMDK, VMEM, VSWP, VMX, VMSN, NVRAM. Les fichiers chiffrés héritent de l'extension ".locked".

Enfin, une demande de rançon nommée "HOW TO DECRYPT.txt" est déposée sur le serveur et le malware termine en supprimant ses traces pour rendre plus difficile les futures investigations. "Une fois que le ransomware a exécuté sa routine, le script supprime la charge utile TargetCompany à l'aide de la commande "rm -f x".", précise Trend Micro.

Consultez le rapport de Trend Micro pour obtenir des détails supplémentaires, notamment les indicateurs de compromission et les URL utilisées par les attaquants.