Une faille de sécurité chez Razer permet de devenir admin sur Windows 10 !

Une faille de sécurité étonnante et très facile à exploiter touche Windows 10 et les périphériques de la marque Razer. Exploiter cette vulnérabilité permet à l'attaquant d'obtenir un accès administrateur sur la machine.

On ne présente plus Razer, une marque connue et reconnue pour ses périphériques destinés aux gamers. L'exploitation de la faille de sécurité zero-day passe par un périphérique Razer, que ce soit une souris ou un clavier, qu'il suffit de connecter en filaire à une machine sous Windows 10 ou Windows 11.

Lors de la première connexion à une machine, le périphérique Razer va automatiquement télécharger Razer Synapse sur l'ordinateur et démarrer l'assistant d'installation. Cet utilitaire sert à configurer son clavier ou sa souris Razer, notamment pour personnaliser les boutons.

Un chercheur en sécurité surnommé Jonhat a constaté que le programme d'installation s'exécutait avec les privilèges SYSTEM sur la machine Windows. C'est problématique, car cela correspond au plus haut niveau de privilèges.

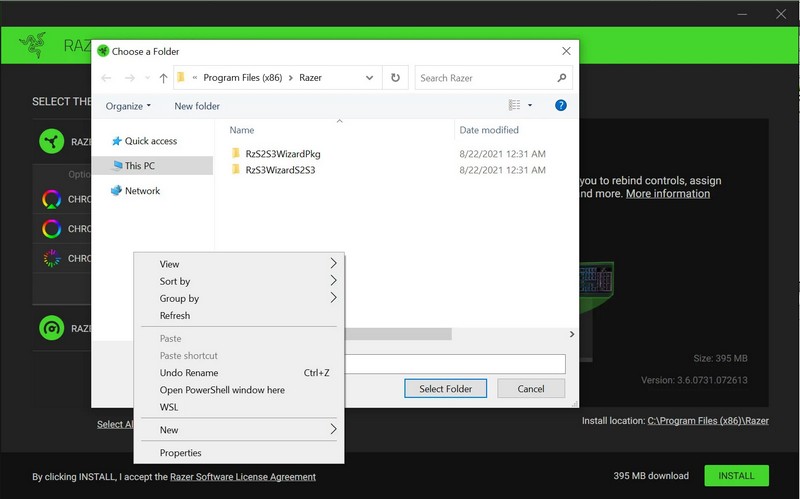

Quelques minutes suffisent pour exploiter cette faille de sécurité et effectuer une élévation de privilèges sur l'hôte Windows. En fait, lorsque le programme d'installe démarre, il propose de sélectionner le chemin d'installation, ce qui est classique. Sauf qu'au moment de choisir l'emplacement d'installation, on peut ouvrir une console PowerShell avec un simple raccourci (SHIFT + clic droit) : cela fait apparaître un menu avec l'option "Ouvrir la fenêtre PowerShell ici". À partir de là, une fenêtre PowerShell s'ouvre et si l'on regarde le compte actif (via la commande whoami), on a le droit à une jolie surprise : NT AUTHORITY\System.

La suite vous la connaissez : on peut créer un compte utilisateur local sur la machine et le définir en tant qu'administrateur, ce qui permet d'obtenir un accès persistant même après la fin de l'installation de Razer Synapse.

De son côté, Razer a précisé que la faille de sécurité allait être corrigée rapidement. En attendant, méfiez-vous des périphériques Razer, surtout si votre pote veut utiliser votre PC et connecter sa souris.... Razer ! 😉

Pour finir, sachez que Razer a indiqué au chercheur qu'il recevrait une récompense (bug bounty), même si la vulnérabilité a été divulguée publiquement sur son compte Twitter. Un joli geste de la part du fabricant.

Need local admin and have physical access?

- Plug a Razer mouse (or the dongle)

- Windows Update will download and execute RazerInstaller as SYSTEM

- Abuse elevated Explorer to open Powershell with Shift+Right clickTried contacting @Razer, but no answers. So here's a freebie pic.twitter.com/xDkl87RCmz

— jonhat (@j0nh4t) August 21, 2021