Une campagne de phishing sur Microsoft Teams vise à distribuer le malware DarkGate

Une nouvelle campagne de phishing a été repérée sur Microsoft Teams : si un utilisateur se fait piéger, sa machine est infectée par le logiciel malveillant DarkGate. Faisons le point sur cette menace.

Cette campagne repérée par Truesec et Deutsche Telekom CERT a débuté à la fin du mois d'août 2023 et elle s'appuie sur des comptes Microsoft Teams déjà compromis pour envoyer des messages malveillants aux utilisateurs d'autres organisations. Une fois de plus, c'est le bug dans Microsoft Teams mis en évidence par l'outil TeamsPhisher qui est exploité par les cybercriminels.

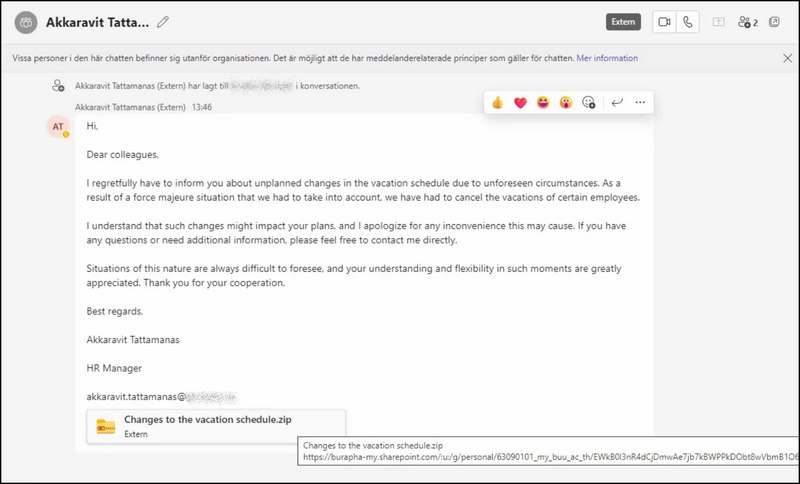

Cette fois-ci, et même si cela peut sembler tardif (enfin, cela doit dépendre des pays...), ce sont les vacances qui sont prises comme sujet principal pour tenter de tromper les utilisateurs. En effet, les utilisateurs sont invités à télécharger ou ouvrir un fichier ZIP avec l'intitulé "Modifications du calendrier des vacances." envoyé par les ressources humaines de l'entreprise.

Hébergée sur un espace de stockage SharePoint, cette archive contient un fichier LNK qui se fait passer pour un document PDF, alors qu'il s'agit en vérité de code malveillant VBScript. Ceci va permettre, à partir de l'outil cURL de Windows, de télécharger d'autres fichiers malveillants à partir d'un serveur distant.

Après avoir effectué quelques vérifications, notamment la présence de la solution de sécurité Sophos, le script construit l'exécutable du malware DarkGate et l'exécute en mémoire sur la machine Windows.

Ce malware est utilisé par certains cybercriminels depuis 2017. Il offre diverses fonctionnalités comme la prise en main à distance via hVNC, l'enregistrement de la saisie au clavier (keylogger), le déploiement d'un reverse shell, le vol du contenu du presse-papiers ou encore le vol de données à partir des volumes de l'ordinateur et des navigateurs Web. Comme c'est le cas ici, il est souvent distribué dans le cadre de campagnes de phishing ou de malvertising.

Le rapport de l'entreprise Truesec est disponible sur cette page.

Nous en avons été victimes hier, attaque ciblée sur l’entreprise avec le nom d’un DRH comme émetteur du message.

Nous avons bloqués l’usage du chat avec les externes, si vous savez juste bloquer les nouvelles conversations je suis preneur car je sèche.