Une campagne de phishing Office 365 à l’origine de millions d’e-mails par jour

Microsoft met en garde ses utilisateurs au sujet d'une nouvelle de campagne de phishing très importante, puisque l'on parle de plusieurs millions d'e-mails envoyés chaque jour.

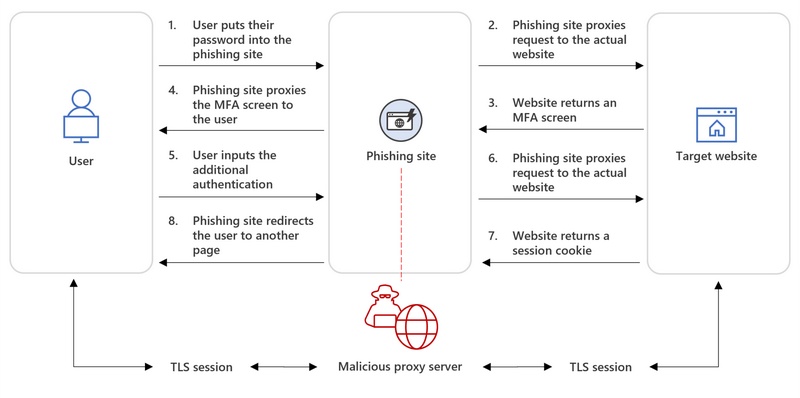

Depuis septembre 2022, l'équipe de Microsoft Threat Intelligence traque un groupe de cybercriminels associé au code DEV-1101, et qui est à l'origine d'un kit AiTM pour faire du phishing. Avec cette méthode, l'objectif est de déployer un proxy qui va intervenir entre l'utilisateur et le site qu'il visite, de manière à lui dérober ses identifiants et ses cookies de sessions. Puisque l'attaquant se situe entre l'utilisateur et le site visité, cela lui permet d'intercepter les données (principe du man-in-the-middle).

D'après Microsoft, ce kit prêt à l'emploi peut être acheté par d'autres cybercriminels qui souhaitent effectuer des attaques. De ce fait, des attaquants utilisent ce kit, ce qui représente des millions d'e-mails quotidiens : "Microsoft a observé plusieurs campagnes d'hameçonnage de grande ampleur menées par divers acteurs utilisant l'outil proposé par DEV-1101, soit des millions d'e-mails d'hameçonnage par jour.", précise le rapport technique de l'équipe Microsoft Threat Intelligence.

Une méthode efficace, capable de bypasser le MFA

Ensuite, comment ça se présente pour piéger l'utilisateur ? Tout d'abord, il va recevoir un e-mail puisqu'il s'agit d'une campagne de phishing.

Cet e-mail indique à l'utilisateur qu'un nouveau document a été partagé avec lui, et qu'il est invité à le consulter en cliquant sur un lien. Ce lien redirige vers une page qui elle-même redirige l'utilisateur vers un autre domaine (au choix de l'attaquant qui s'est procuré le kit). Cette première page intègre un CAPTCHA qui doit être validé avant que la redirection soit effectuée, ce qui permet d'éviter que les systèmes d'analyses automatiques soient capables de vérifier la page finale, après redirection.

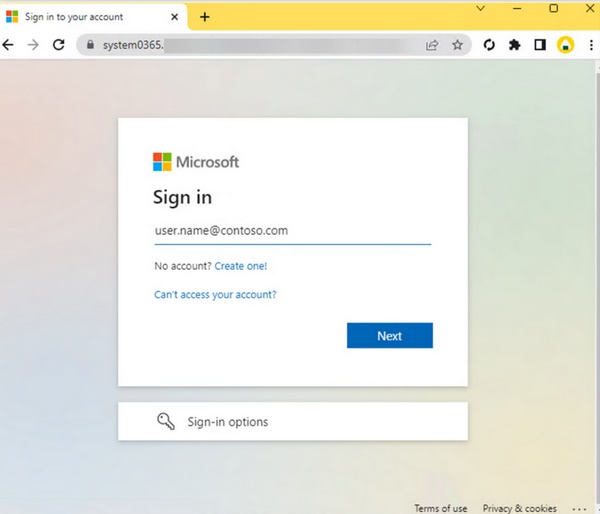

Ensuite, l'utilisateur arrive sur une page falsifiée qui reprend le design de la page de connexion Office 365, Microsoft 365 ou Outlook ! À partir de là, le pirate est capable de récupérer les identifiants de l'utilisateur (nom d'utilisateur et mot de passe). Si le compte est protégé par le MFA, l'attaquant pourra intercepter le cookie de session, une fois que l'utilisateur aura saisi son code MFA, ce qui permet à l'attaquant de bypasser le MFA ! Tout cela est possible grâce à ce proxy mis en place par l'attaquant, via ce kit de phishing.

Méfiance !

il est tant de recommuniquer sur le branding https://www.it-connect.fr/personnaliser-la-page-de-connexion-a-office-365/

Ce n’est pas infaillible mais c’est une première protection

Tout à fait, merci d’avoir remis le lien du site ! 🙂

Bonjour,

Le by-pass mfa ne serait pas possible dans ce cas avec un mfa réalisé par une clé fido2 ou est ce que je me trompe ?

Merci

Cordialement