Un pirate a publié de faux exploits PoC pour piéger les chercheurs en sécurité

Un pirate informatique a ciblé les chercheurs en sécurité en publiant de faux exploits Windows proof-of-concept dans le but d'infecter leurs appareils avec une porte dérobée Cobalt Strike. Une histoire surprenante.

Lorsque Microsoft corrige une vulnérabilité, il est fréquent que les chercheurs en sécurité effectuent une analyse des correctifs et qu'ils publient sur GitHub des PoC d'exploitation de la faille, en précisant la CVE.

Ce travail communautaire est intéressant puisqu'il permet à d'autres personnes, notamment des chercheurs en sécurité et des pentesters, de tester leur propre système de défense contre les vulnérabilités récentes. Bien entendu, des pirates informatiques réutilisent également ces informations à des fins malveillantes (attaques, mouvements latéraux sur une infrastructure compromise).

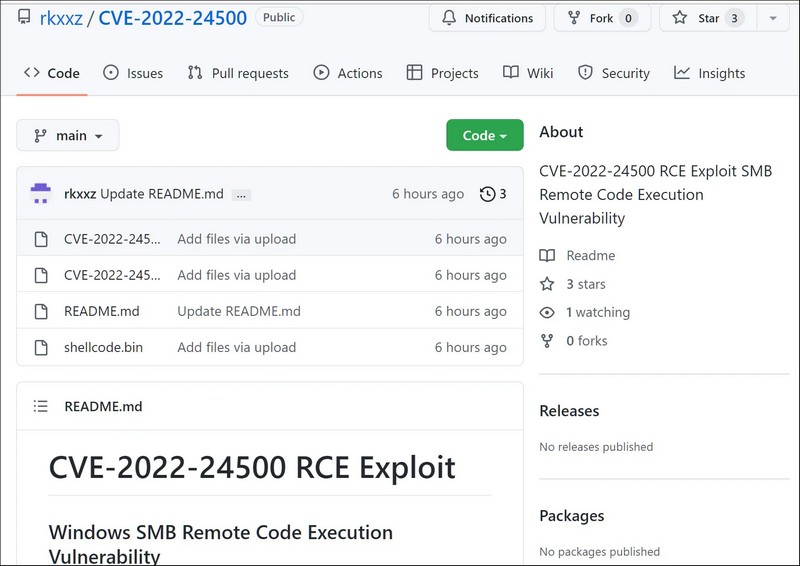

En avril, à l'occasion de son Patch Tuesday, Microsoft a corrigé différentes failles de sécurité dont les deux CVE suivantes : CVE-2022-24500 and CVE-2022-26809. Il s'avère qu'un pirate informatique a mis en ligne sur GitHub deux PoC malveillants, et donc faux, pour ces deux vulnérabilités ! Il a mis en ligne ces éléments via un compte GitHub nommé "Rkxxz" qui est désormais supprimé.

Preuve qu'il a parfaitement réussi son coup, la nouvelle s'est rapidement répandue sur Twitter, comme c'est le cas lorsqu'un PoC est mis en ligne, jusqu'à attirer l'attention également de pirates informatiques qui ont échangé à ce sujet sur des forums spécifiques, d'après le site Bleeping Computer.

Rapidement, les personnes qui ont pu tester ont constaté un problème ! En effet, lorsque l'exploit est exécuté, cela a pour effet d'utiliser l'outil de pentesting Cobalt Strike pour exécuter un "Beacon", en l'occurrence ici un script PowerShell qui va mettre en place une porte dérobée sur la machine locale. D'ailleurs, l'entreprise Cyble a pu réaliser une analyse avancée de cet exploit et notamment de son code (rapport disponible ici). A en croire les analyses sur VirusTotal, cet échantillon n'est pas considéré malveillant par tous les moteurs antivirus.

Ce n'est pas la première fois que cette méthode est utilisée pour piéger les chercheurs en sécurité et les pentesters, mais c'est intéressant de voir la diversité des méthodes employées par les pirates informatiques.