Un code source plus récent du ransomware Conti a fuité !

Le chercheur en sécurité ukrainien auteur du compte @ContiLeaks a publié une nouvelle version du code source du ransomware Conti, plus récente que la première version mise en ligne.

Pour rappel, suite au conflit entre l'Ukraine et la Russie, le groupe de hackers Conti a montré son soutien à la Russie (avant de s'annoncer comme étant apolitique). Cela n'a pas plus à l'un des membres puisqu'il est ukrainien ! Il a pris la décision de publier sur Internet l'historique des conversations internes des cybercriminels du groupe Conti (avec plusieurs dizaines de milliers de messages), mais aussi, dans un second temps : le code source du ransomware Conti.

Bien qu'il soit intéressant, notamment pour les entreprises spécialisées dans la cybersécurité, le premier code source qu'il a publié datait du 15 septembre 2020. On peut légitimement penser qu'il ne s'agissait pas de la dernière version du ransomware Conti.

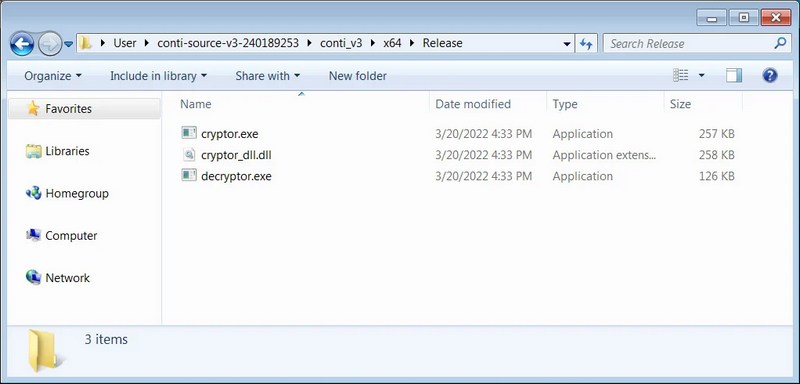

Toujours par l'intermédiaire du compte @ContiLeaks, une version plus récente du code source a été mise en ligne ! Cette fois-ci, cette archive ZIP estampillé "Conti version 3" semble correspondre à une version du 25 janvier 2021, si l'on se réfère aux dates de modification des fichiers. L'archive ZIP est protégée par mot de passe, mais ce dernier peut être facilement obtenu.

source conti v3. https://t.co/1dcvWYpsp7

— conti leaks (@ContiLeaks) March 20, 2022

D'après le site Bleeping Computer, ce code source est compilable sans problème et ne retourne aucune erreur. Il permet d'obtenir la bibliothèque cryptor_dll.dll, l'outil de chiffrement "cryptor.exe" ainsi que l'outil de déchiffrement "decryptor.exe".

Au-delà de permettre aux entreprises et aux experts d'analyser le code source, cela peut permettre aussi à d'autres groupes de hackers de l'analyser, de s'en inspirer, voire même de le réutiliser.

Par la suite, il faut s'attendre à ce que d'autres campagnes d'attaques soient lancées grâce à des ransomwares basés sur les travaux de Conti. C'est ce qu'il s'est déjà passé avec d'autres ransomwares comme Hidden Tear mais aussi Babuk, où des variantes ont vu le jour.