VM Azure : modifier le port RDP pour utiliser un port personnalisé

Sommaire

I. Présentation

Dans ce tutoriel, nous allons apprendre à changer le port de l'accès Bureau à distance (RDP) d'une machine virtuelle Azure, afin de ne pas utiliser le port 3389. Ceci est d'autant plus important comme manipulation si votre machine virtuelle est accessible depuis Internet.

En effet, si une machine est exposée sur Internet sur le port 3389, correspondant au port par défaut du protocole RDP, elle peut être la cible d'attaque de type brute force ou déni de service. Afin de "masquer" la VM et de ne pas exposer le service, nous allons utiliser un numéro de port personnalisé.

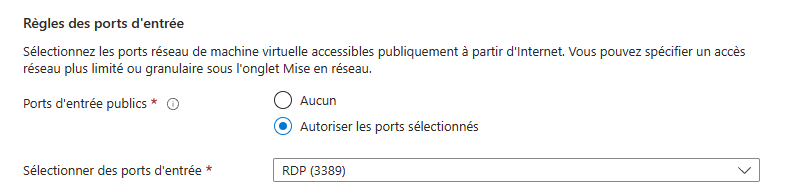

Lorsque l'on crée la VM et que l'on active le RDP en entrée, le port 3389 est sélectionné. La modification du numéro de port doit se faire dans un second temps, et c'est ce que nous allons voir.

Pour cette démo, nous partons du principe que la VM est déjà créée et accessible. Nous allons utiliser le port 13389 au lieu du port 3389. Soyez prudent en effectuant la manipulation, car vous pouvez perdre la main sur la VM (dans ce cas il conviendrait de désactiver le pare-feu à Windows à distance, depuis le portail Azure).

En complément de ce tutoriel, ceux-ci peuvent vous intéresser :

- Comment créer une VM Azure ? - Exemple avec un contrôleur de domaine Active Directory

- Le protocole RDP pour les débutants

II. Configurer le pare-feu de la VM Azure

La première étape consiste à configurer le pare-feu de Windows. Nous allons créer une nouvelle règle de trafic entrant pour autoriser le port 13389/TCP sur tous les profils du pare-feu.

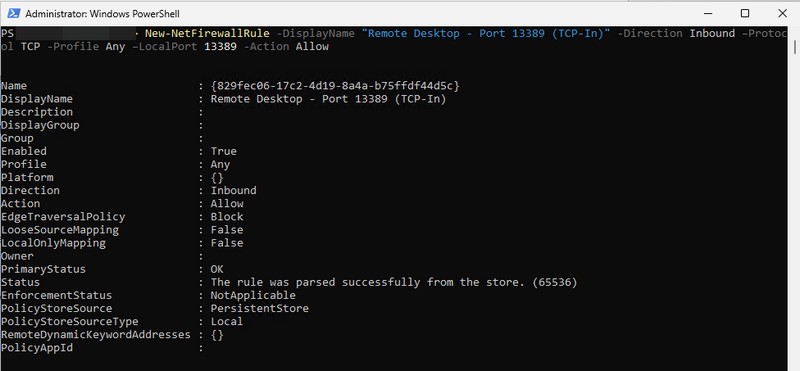

À partir d'une console PowerShell ouverte en tant qu'administrateur, exécutez la commande ci-dessous pour créer cette règle nommée "Remote Desktop - Port 13389 (TCP-In). Si besoin, changez le numéro de port si vous préférez utiliser une autre valeur.

New-NetFirewallRule -DisplayName "Remote Desktop - Port 13389 (TCP-In)" -Direction Inbound –Protocol TCP -Profile Any –LocalPort 13389 -Action AllowLa règle est bien créée :

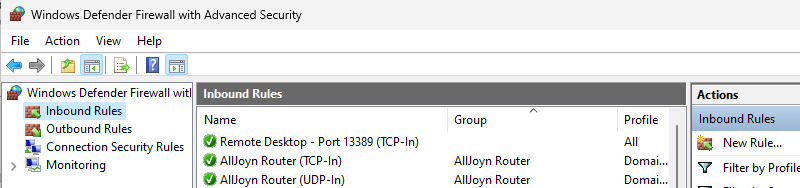

Nous pouvons le vérifier en visualisant les règles de pare-feu de Windows Defender :

La première étape est terminée.

III. Changer le port RDP de la VM Azure

Accédez au portail Azure pour la suite des opérations.

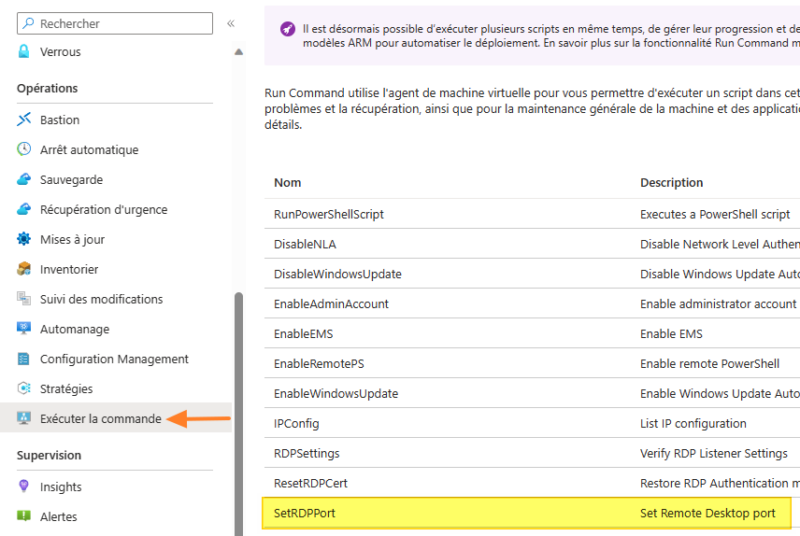

Désormais, nous devons configurer le service Bureau à distance de la VM Windows pour qu'il soit en écoute sur le port 13389 à la place du port 3389. Il y a plusieurs façons de faire. Nous pouvons utiliser un script prêt à l'emploi dans le portail Azure.

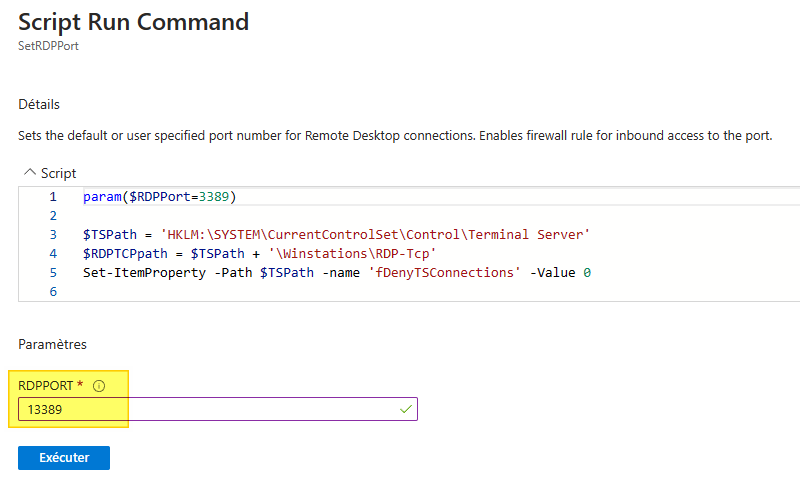

Dans les paramètres de la VM, cliquez sur la gauche sur "Exécuter la commande" puis cliquez sur le script "SetRDPPort" correspondant à notre besoin.

Indiquez le numéro de port "13389" et cliquez sur "Exécuter".

Patientez quelques secondes... Un retour console similaire à celui-ci dessous doit apparaître dans le portail Azure.

Désormais, le service Bureau à distance de votre VM écoute sur le port 13389 !

IV. Autoriser le flux sur Azure

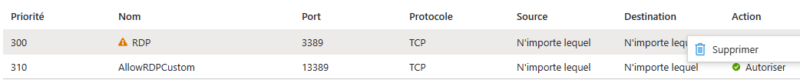

La configuration ne s'arrête pas là puisque nous devons ajouter une règle de sécurité sur la VM pour autoriser le trafic entrant sur le port 13389. Actuellement, cette règle existe pour le port 3389.

Toujours dans les paramètres de la VM, cliquez sur "Mise en réseau" puis sur le bouton "Ajouter une règle de port d'entrée". Un panneau de configuration va s'afficher sur la droite de votre écran. Voici quelques instructions utiles pour renseigner le formulaire :

- Source : Any pour autoriser toutes les adresses IP à se connecter. Si vous souhaitez autoriser uniquement certaines IP publiques (c'est l'idéal), vous devez l'indiquer ici

- Plages de ports sources : conservez la valeur "*"

- Destination : Any

- Plages de ports de destination : indiquez "13389" puisque c'est le nouveau port RDP de notre VM

- Protocole : choisissez "TCP"

- Action : autoriser

- Nom : donnez un nom à cette règle et indiquez éventuellement une description

Quand vous avez terminé, cliquez sur "Ajouter" pour créer la règle.

A partir de là, vous devez pouvoir vous connecter à votre VM en utilisant le nouveau port ! Si vous utilisez le client Bureau à distance de Windows (mstsc.exe), indiquez le numéro de port comme ceci :

<adresse IP publique>:13889Une fois que c'est bon, il ne vous reste plus qu'à supprimer la règle pour autoriser le flux "RDP". Comme ça, Azure bloquera ce flux et votre VM sera épargnée.

V. Conclusion

En suivant ce tutoriel, vous allez pouvoir arrêter d'exposer le service RDP de votre machine virtuelle Azure sur laquelle une adresse IP publique est associée ! Il est fortement recommandé d'appliquer cette configuration : c'est rapide et il y a un réel intérêt pour éviter les attaques brute force et compagnie.