Intune – Comment activer et configurer BitLocker sur Windows ?

Sommaire

- I. Présentation

- II. Prérequis et méthodes de déploiement

- III. Intune : créer une stratégie BitLocker

- A. Créer une stratégie de chiffrement de disque

- B. Activer et exiger BitLocker

- C. BitLocker sur les lecteurs de données amovibles

- D. BitLocker sur les lecteurs de données fixes

- E. BitLocker sur les lecteurs de système d'exploitation

- F. Personnaliser les méthodes de chiffrement

- G. Finaliser la création de la stratégie

- IV. Tester la stratégie BitLocker

- V. Monitoring du déploiement BitLocker

- VI. Récupérer la clé de récupération BitLocker

- VII. Conclusion

I. Présentation

Dans ce tutoriel, nous allons apprendre à activer et configurer le chiffrement BitLocker sur des machines Windows 10 et Windows 11 à l'aide d'une stratégie de chiffrement de disque Intune. Suite à la mise en place de ce tutoriel, vous serez en mesure d'automatiser le chiffrement des disques de vos ordinateurs Windows, grâce au composant BitLocker pris en charge nativement par les systèmes d'exploitation de Microsoft.

Cette procédure est identique pour les appareils Windows Joined et Hybrid Joined à Microsoft Entra ID. Que la machine soit jointe à Entra ID ou à l'Active Directory, elle sera capable de stocker les informations associées au chiffrement BitLocker, notamment la clé de récupération, directement dans le service de gestion des identités auquel elle appartient.

Notre objectif va être de mettre en place BitLocker en automatisant sa configuration de façon silencieuse, ce qui signifie qu'aucune interaction n'est attendue de la part de l'utilisateur. Ceci implique de faire l'impasse sur certaines fonctionnalités (la saisie d'un code PIN pour déverrouiller le lecteur "BitLocké", par exemple). Cette configuration convient aux machines équipées d'une puce TPM et elle permet de chiffrer les appareils Windows sans pour autant alourdir la charge de travail de l'équipe IT. Une alternative serait de "prompter" l'utilisateur pour qu'il configure BitLocker mais ceci implique une interaction de sa part.

En complément de ce tutoriel, vous pouvez vous référer à ces liens :

- Tutoriel - Active Directory - Configurer BitLocker par GPO

- Tutoriel - Windows 11 - Utiliser BitLocker To Go

- Microsoft Learn - BitLocker

II. Prérequis et méthodes de déploiement

A. Prérequis de BitLocker

Afin de pouvoir activer et configurer BitLocker de façon automatique et silencieuse, nous devons respecter un ensemble de prérequis.

- Si les utilisateurs finaux se connectent aux appareils en tant qu’administrateurs, l’appareil doit utiliser Windows 10 version 1803 ou ultérieure, ou Windows 11.

- Si les utilisateurs finaux se connectent aux appareils en tant qu’utilisateurs standard, l’appareil doit utiliser Windows 10 version 1809 ou ultérieure, ou Windows 11.

- L’appareil doit être intégré à Entra ID, en tant qu'appareil Microsoft Entra Joined ou Microsoft Entra Hybrid Join.

- L’appareil doit disposer d'un module TPM 1.2, ou supérieur.

- Le mode BIOS doit être défini sur UEFI natif uniquement.

Nous pouvons ajouter que le disque ne doit pas être chiffré avec une solution tierce, sinon il y aura un conflit.

B. Méthodes disponibles avec Intune

Pour configurer BitLocker sur des appareils Windows à l'aide d'Intune, il y a deux possibilités :

- Créer une stratégie sous la forme d'un profil de configuration Windows et sélectionner le modèle "Endpoint Protection". Il regroupe des paramètres pour le Pare-feu Windows, Microsoft Defender SmartScreen, etc... Ainsi qu'une section "Chiffrement Windows" pour BitLocker.

- Créer une stratégie de type "Chiffrement de disque" dans la section "Sécurité du point de terminaison" d'Intune.

Nous allons utiliser cette seconde possibilité, car elle est recommandée par Microsoft et de par son positionnement dans Intune, elle me semble plus adaptée.

III. Intune : créer une stratégie BitLocker

A. Créer une stratégie de chiffrement de disque

Tout d'abord, connectez-vous sur le portail d'administration de Microsoft Intune :

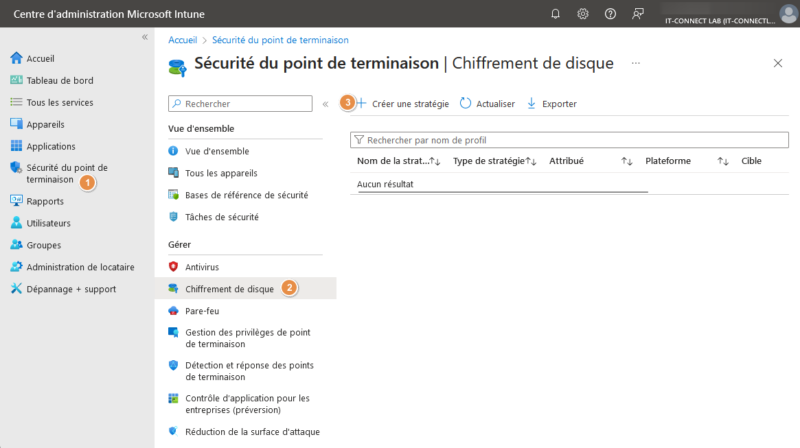

Quand vous êtes sur le portail, effectuez les actions suivantes :

1 - Cliquez sur "Sécurité du point de terminaison" sur la gauche

2 - Cliquez sur "Chiffrement de disque"

3 - Cliquez sur "Créer une stratégie".

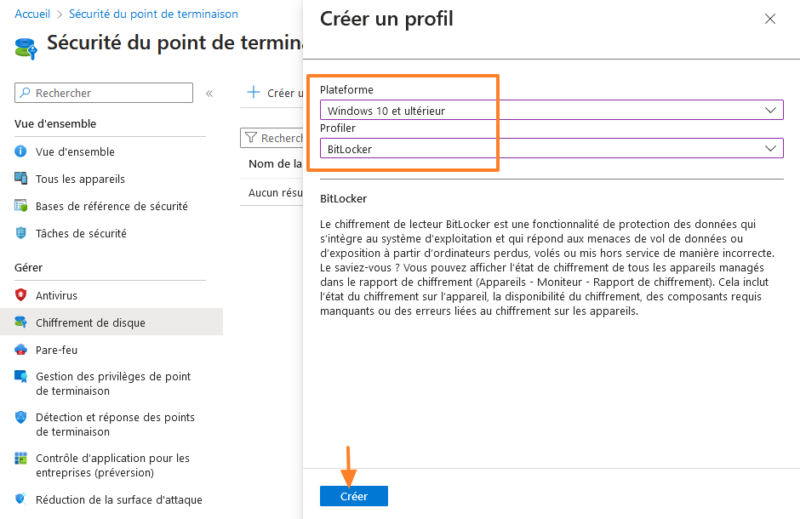

Un panneau latéral va s'ouvrir sur la droite. Sélectionnez "Windows 10 et ultérieur" comme "Plateforme", puis prenez le profil "BitLocker" puisque c'est, de toute façon, le seul choix disponible actuellement.

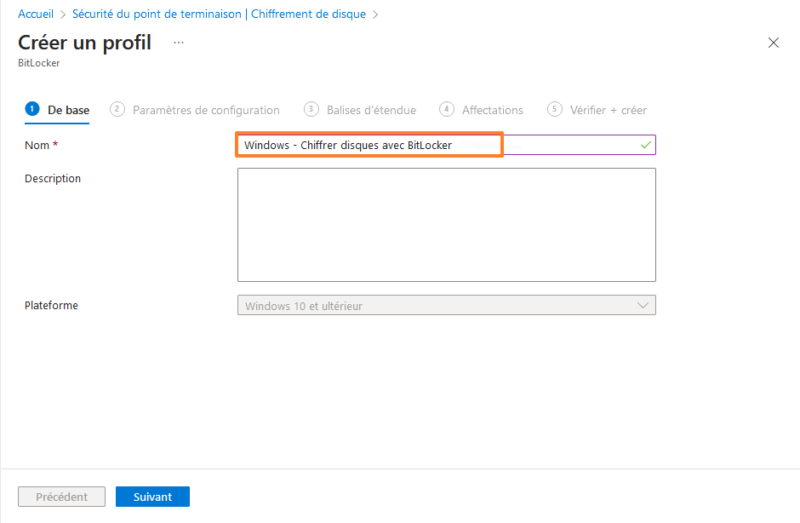

Commencez par nommer ce profil, par exemple : "Windows - Chiffrer disques avec BitLocker".

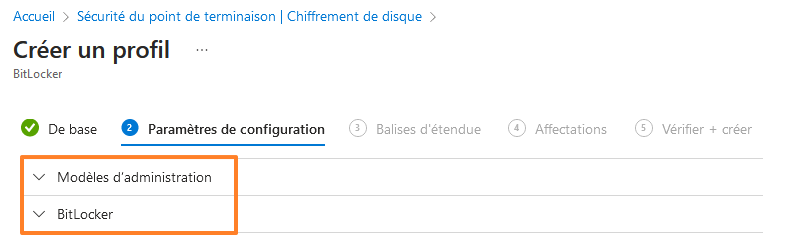

Désormais, à l'étape "Paramètres de configuration", vous avez devant les yeux deux sections : "Modèles d'administration" et "BitLocker".

Nous allons configurer les différents paramètres présents à ces deux emplacements.

B. Activer et exiger BitLocker

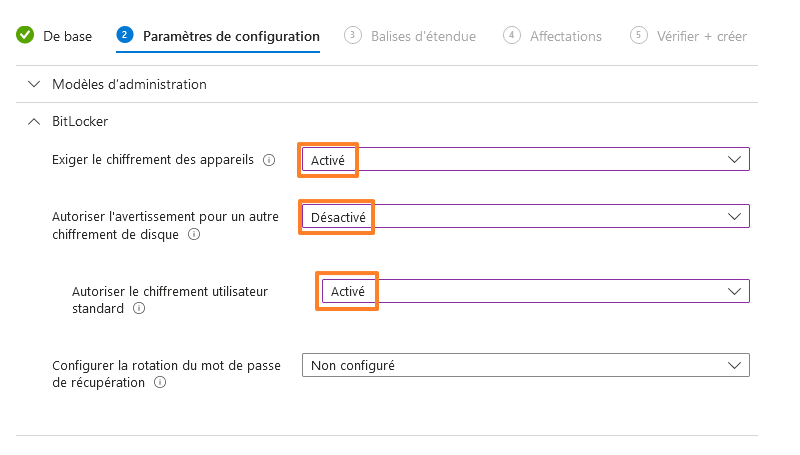

Nous allons commencer par la section "BitLocker" car c'est la plus rapide à configurer. Elle est très importante, car elle va nous permettre d'exiger le chiffrement des disques sur les appareils.

- Exiger le chiffrement des appareils : sélectionnez "Activé" pour que BitLocker chiffre les données de l'appareil.

- Autoriser l'avertissement pour un autre chiffrement de disque : sélectionnez "Désactivé" pour masquer les éventuelles notifications liées au chiffrement du disque, ceci est nécessaire pour accéder à la prochaine option et activer BitLocker de façon silencieuse.

- Autoriser le chiffrement utilisateur standard : sélectionnez "Activé" pour que le chiffrement BitLocker soit activé et configuré automatiquement, même si l'utilisateur connecté à la machine n'est pas Administrateur local.

- Configurer la rotation du mot de passe de récupération : conserver "Non configuré", ce qui revient à activer cette fonctionnalité et celle-ci implique que l'appareil soit joint à Entra ID (direct ou hybride).

Passez à la suite, où nous allons passer en revue les paramètres présents dans "Modèles d'administration".

C. BitLocker sur les lecteurs de données amovibles

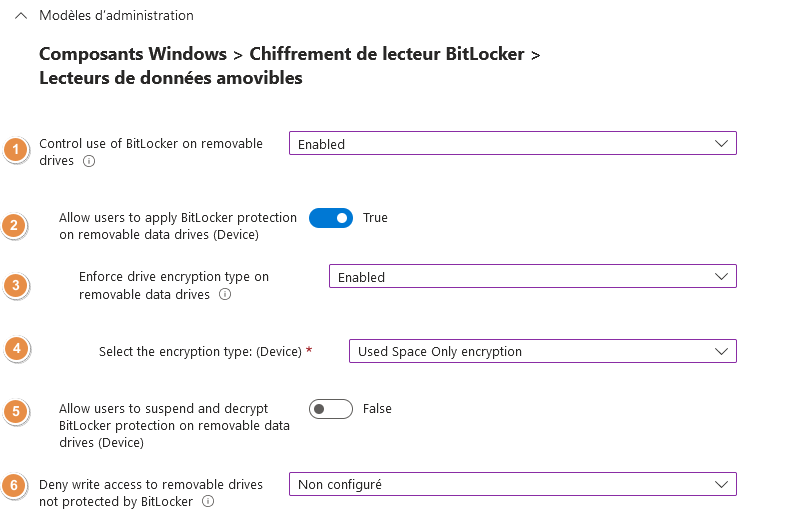

La section "Modèles d'administration" est découpée en plusieurs groupes de paramètres afin de pouvoir ajuster le comportement de BitLocker pour les différents types de lecteurs : amovible, système, etc. Nous allons les parcourir dans l'ordre. La première partie concerne les lecteurs de données amovibles.

1 - Control use of BitLocker on removable drives : sélectionnez "Enabled" pour autoriser le chiffrement des lecteurs amovibles (non automatique)

2 - Allow users to apply BitLocker protection on removable data drives (Device) : sélectionnez "True" pour qu'un utilisateur puisse activer BitLocker sur un périphérique de stockage amovible.

3 - Enforce drive encryption type on removable data drives : forcer la méthode de chiffrement lorsqu'un lecteur amovible est chiffré avec BitLocker.

4 - Select the encryption type : sélectionnez le type de chiffrement souhaité, si vous choisissez "Used Space Only encryption", BitLocker va chiffrer uniquement l'espace de stockage consommé actuellement pour les données. Ce mode sera plus rapide s'il y a déjà des données sur le périphérique de stockage.

5 - Allow user to suspend and decrypt BitLocker protection on removable data drives : sélectionnez "False" pour que l'utilisateur ne soit pas en mesure de désactiver BitLocker, ou de le suspendre, sur un lecteur de données amovible.

6 - Deny write access to removable drives not protected by BitLocker : ce paramètre permet de forcer l'accès en lecture seule uniquement sur tous les périphériques amovibles non protégés par BitLocker. Dans le cas présent, ce paramètre ne sera pas configuré.

Voilà pour la première partie.

D. BitLocker sur les lecteurs de données fixes

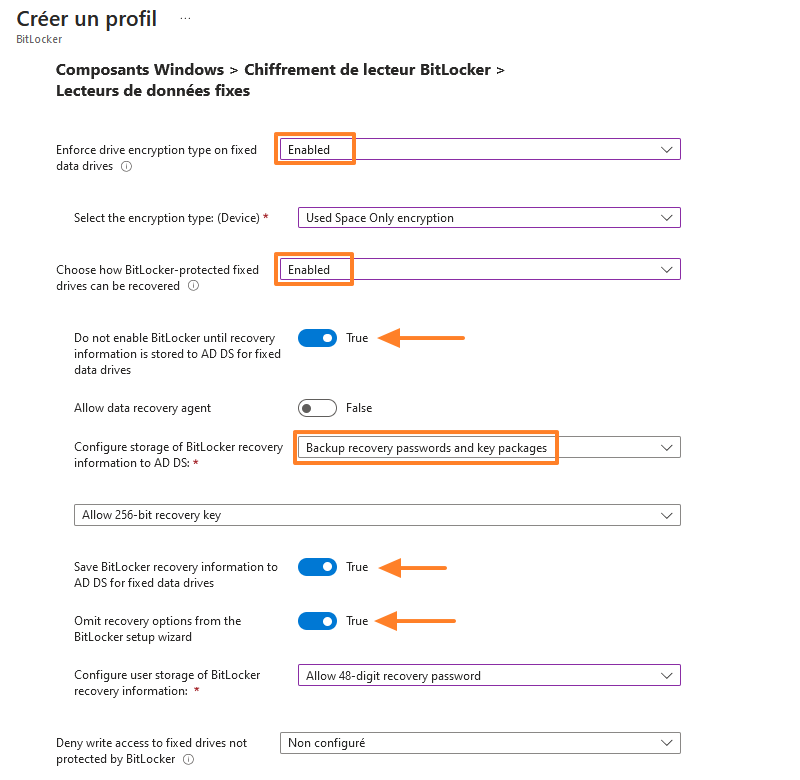

Désormais, nous allons configurer la seconde partie dédiée aux lecteurs de données fixes, et il nous restera à configurer BitLocker pour le lecteur système.

- Enforce drive encryption type on fixed data drives : sélectionnez "Enabled" pour activer le chiffrement BitLocker sur les disques fixes (hors système d'exploitation).

- Select the encryption type : sélectionnez le type de chiffrement souhaité, si vous choisissez "Used Space Only encryption", BitLocker va chiffrer uniquement l'espace de stockage consommé actuellement pour les données. Ce mode sera plus rapide s'il y a déjà des données sur le périphérique de stockage.

- Choose how BitLocker-protected fixed drives can be recovered : activez ce paramètre pour accéder à des options complémentaires importantes.

- Do not enable BitLocker until recovery information is stored to AD DS for fixed data drives : ce paramètre doit être activé pour que BitLocker chiffre les disques fixes uniquement à partir du moment où les informations de récupération (clé de récupération) sont stockées dans l'Active Directory ou Entra ID (selon le type de jonction).

- Configure storage of BitLocker recovery information to AD DS : sélectionnez "Backup recovery passwords and key packages" pour sauvegarder la clé de récupération et la clé de déchiffrement (key packages), ce qui pourra être utile pour restaurer les données sur un lecteur BitLocker corrompu (voir cette page).

- Save BitLocker recovery information to AD DS for fixed data drives : activez ce paramètre pour stocker les informations dans Active Directory / Entra ID (c'est important de l'activer vis-à-vis du choix effectué précédemment).

- Omit recovery options from the BitLocker setup wizard : activez ce paramètre pour ne pas afficher les options de récupération lors de la mise en route initiale de BitLocker.

- Configure user storage of BitLocker recovery information : autoriser la génération d'un mot de passe de récupération de 48 chiffres (format de la future clé de récupération).

- Deny write access to fixed drives not protected by BitLocker : ce paramètre permet de forcer l'accès en lecture seule uniquement sur tous les lecteurs fixes non protégés par BitLocker. Dans le cas présent, ce paramètre ne sera pas configuré.

Voilà pour la seconde partie.

E. BitLocker sur les lecteurs de système d'exploitation

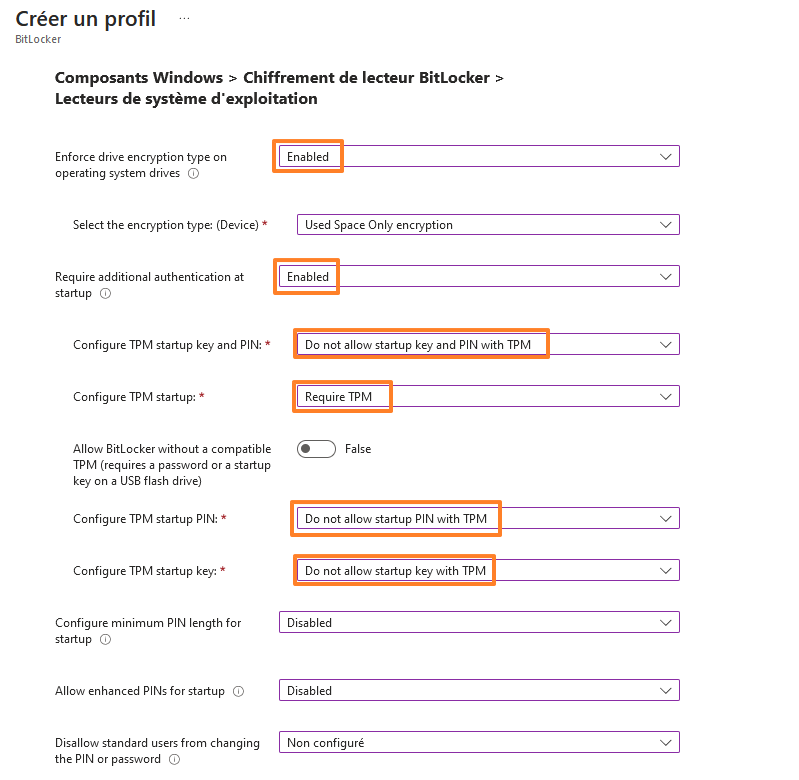

Maintenant, nous allons configurer la troisième partie dédiée au lecteur du système d'exploitation Windows. Nous retrouvons des mêmes paramètres communs vis-à-vis de la partie précédente, ainsi que des paramètres supplémentaires.

- Enforce drive encryption type on operating system drives : sélectionnez "Enabled" pour activer le chiffrement BitLocker sur le disque du système d'exploitation, c'est-à-dire le lecteur "C" de l'appareil.

- Select the encryption type : sélectionnez le type de chiffrement souhaité, si vous choisissez "Used Space Only encryption", BitLocker va chiffrer uniquement l'espace de stockage consommé actuellement pour les données. Ce mode sera plus rapide s'il y a déjà des données sur le périphérique de stockage.

- Require additional authentication at startup : activez ce paramètre pour pouvoir imposer l'utilisation du TPM à l'étape suivante (ceci permet la lecture des informations via la puce TPM). Sinon, il faut configurer un code PIN, ce qui implique une interaction de la part de l'utilisateur.

- Configure TPM startup key and PIN : conserver uniquement l'utilisation du TPM via l'option "Do not allow startup key and PIN with TPM".

- Configure TPM startup : sélectionnez "Require TPM" pour que BitLocker s'appuie sur TPM et que ce soit un "prérequis".

- Configure TPM startup PIN : sélectionnez "Do not allow startup PIN with TPM" pour ne pas permettre l'utilisation d'un code PIN à partir du moment où la puce TPM est déjà utilisée.

- Configure TPM startup key : sélectionnez "Do not allow startup key with TPM" pour ne pas permettre l'utilisation d'une clé de démarrage à partir du moment où la puce TPM est déjà utilisée. Il s'agit d'une clé USB avec les informations permettant de déverrouiller le lecteur BitLocker (alternative quand la machine est dépourvue de puce TPM).

Les autres options visibles sur l'image sont ignorées, car elles concernent les paramètres pour le code PIN.

Puis, nous devons nous intéresser à d'autres options toujours dans la même partie :

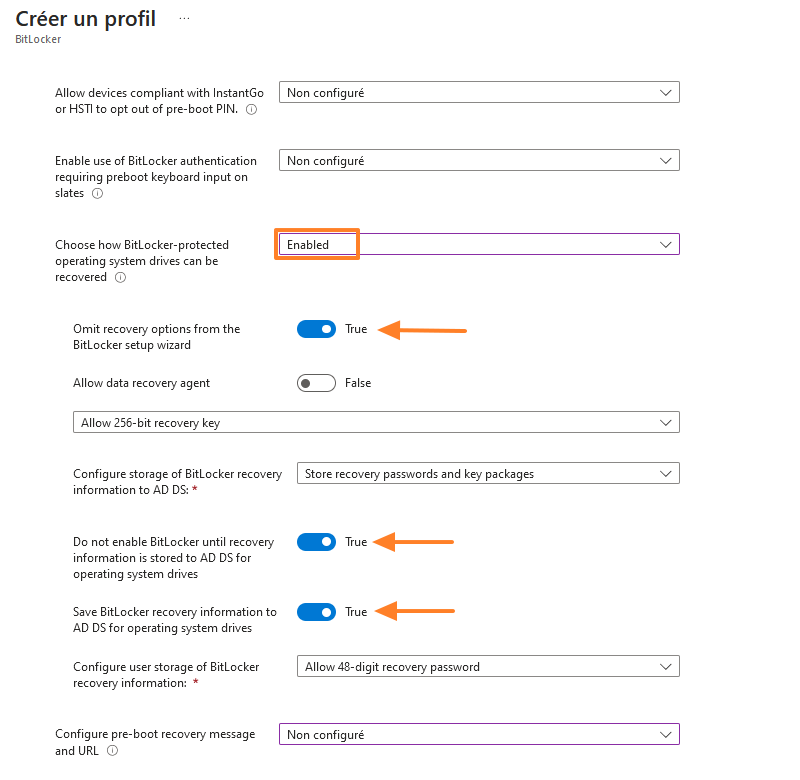

- Choose how BitLocker-protected operating system drives can be recovered : activez ce paramètre pour accéder à des options complémentaires importantes.

- Omit recovery options from the BitLocker setup wizard : activez ce paramètre pour ne pas afficher les options de récupération lors de la mise en route initiale de BitLocker.

- Configure storage of BitLocker recovery information to AD DS : sélectionnez "Backup recovery passwords and key packages" pour sauvegarder la clé de récupération et la clé de déchiffrement (key packages), ce qui pourra être utile pour restaurer les données sur un lecteur BitLocker corrompu (voir cette page).

- Do not enable BitLocker until recovery information is stored to AD DS for operating system drives : ce paramètre doit être activé pour que BitLocker chiffre le disque système uniquement à partir du moment où les informations de récupération (clé de récupération) sont stockées dans l'Active Directory ou Entra ID (selon le type de jonction).

- Save BitLocker recovery information to AD DS for operating system drives : activez ce paramètre pour stocker les informations dans Active Directory / Entra ID (c'est important de l'activer vis-à-vis du choix effectué précédemment).

- Configure user storage of BitLocker recovery information : autoriser la génération d'un mot de passe de récupération de 48 chiffres.

Voilà, vous pouvez passer à la suite : ce sera la dernière partie !

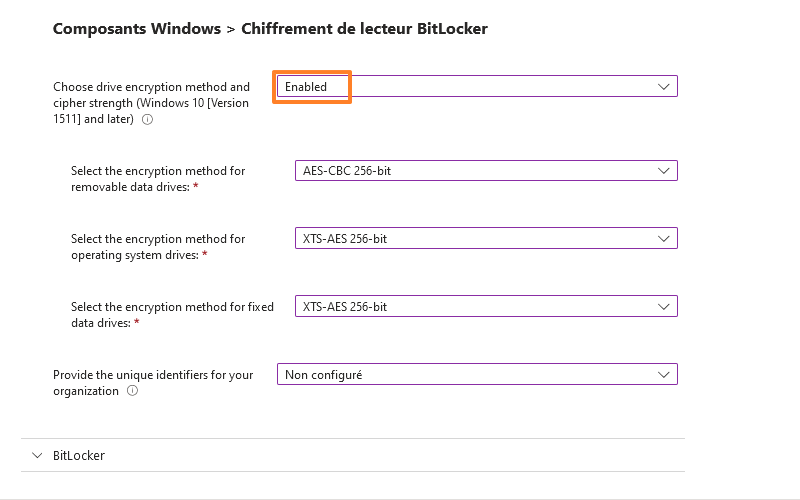

F. Personnaliser les méthodes de chiffrement

Cette dernière partie sert à préciser les méthodes de chiffrement, c'est-à-dire les algorithmes de chiffrement à utiliser pour les différents types de lecteur. Ceci permettra d'avoir une configuration homogène sur toutes les machines.

À ce sujet, Microsoft recommande d'utiliser l'algorithme XTS-AES pour les lecteurs fixes et les lecteurs de systèmes d'exploitation. Pour les disques amovibles, Microsoft recommande d'utiliser l'algorithme AES-CBC 128 bits ou AES-CBC 256 bits, si le disque est utilisé sur d'autres appareils qui ne fonctionnent pas sous Windows 10 (version 1511).

Voilà, vous venez de passer en revue la configuration de BitLocker pour les différents types de lecteur.

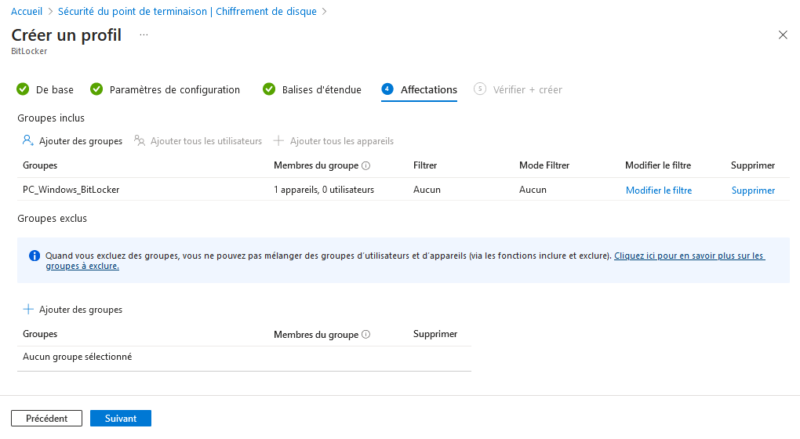

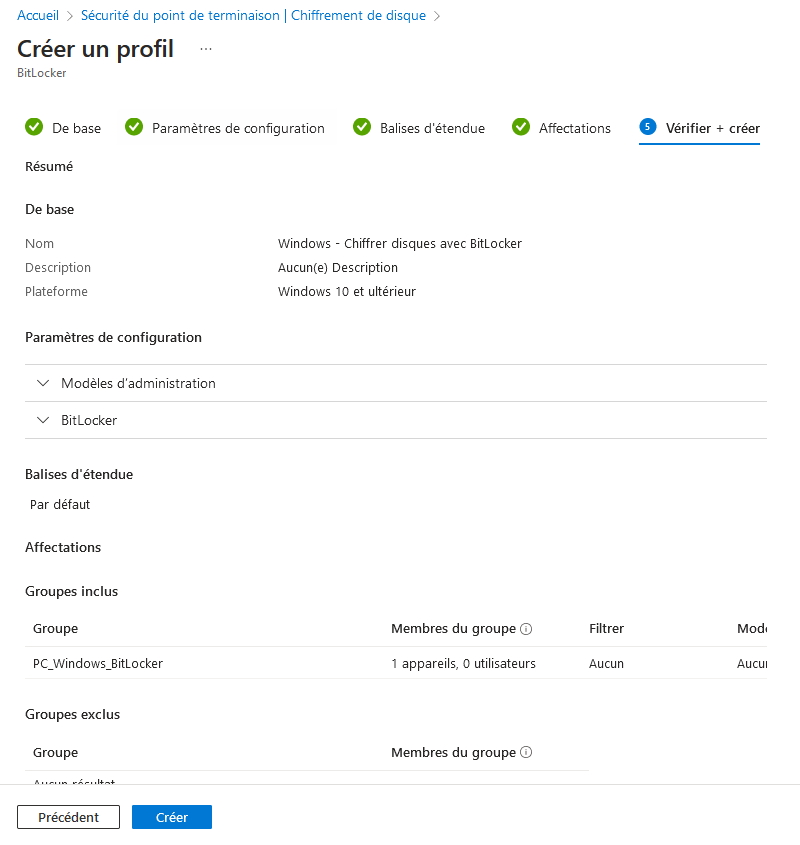

G. Finaliser la création de la stratégie

Vous pouvez poursuivre la configuration de la stratégie, avec notamment l'étape "Affectations" où vous devez affecter la stratégie à un ou plusieurs groupes d'appareils. Dans le cas présent, la stratégie est affectée au groupe "PC_Windows_BitLocker". Je vous encourage à tester cette stratégie sur un petit groupe d'appareils, pour commencer.

Poursuivez afin de terminer la création de la stratégie.

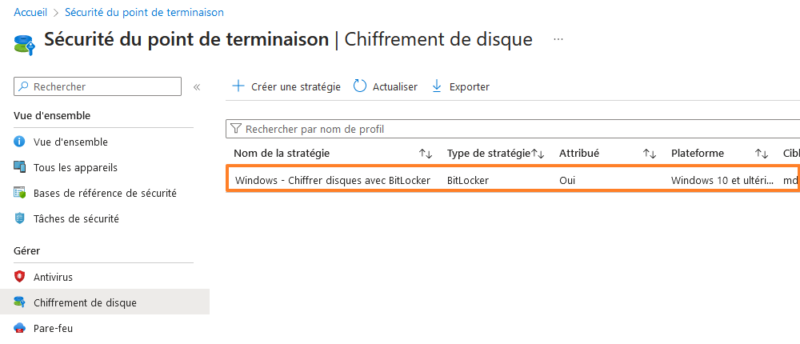

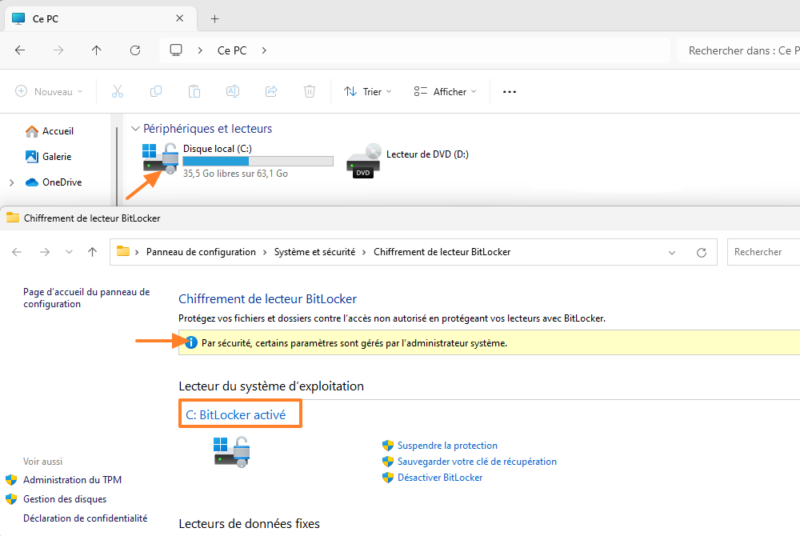

La stratégie de chiffrement de disque est prête, désormais, nous allons tester sur un appareil Windows.

IV. Tester la stratégie BitLocker

Sur un appareil Windows 11 membre du groupe "PC_Windows_BitLocker", la stratégie BitLocker s'applique correctement. Tout d'abord, nous pouvons constater que l'icône BitLocker est présent sur le disque local correspond au système. Si nous allons faire un tour dans les paramètres BitLocker, nous pouvons constater que BitLocker est activé et que les paramètres de sécurité sont définis par l'administrateur système, c'est-à-dire par notre stratégie.

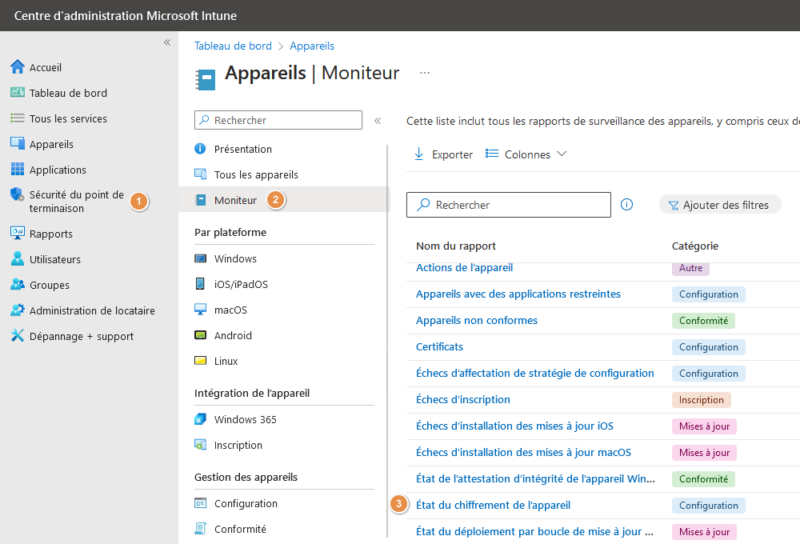

V. Monitoring du déploiement BitLocker

Du côté du Centre d'administration Microsoft Intune, vous pouvez également suivre le déploiement de cette stratégie. Voici l'emplacement sous lequel vous pourrez trouver des informations :

1 - Cliquez sur "Appareils".

2 - Cliquez sur "Moniteur".

3 - Cliquez sur "État du chiffrement de l'appareil" pour accéder à ce rapport prêt à l'emploi.

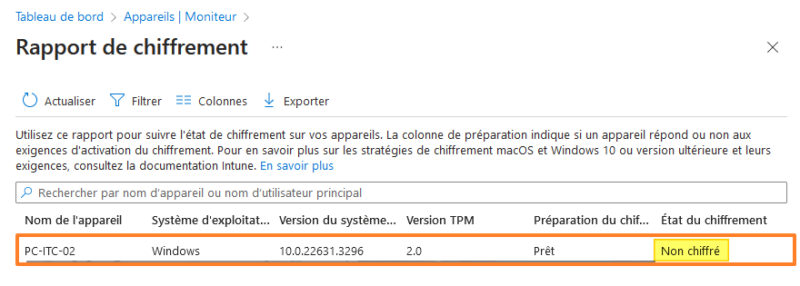

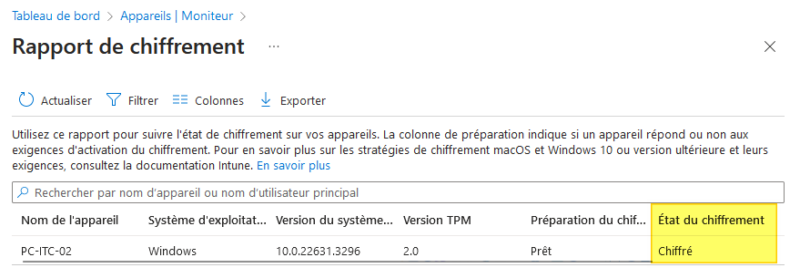

Ici, vous pouvez obtenir une liste de tous les appareils et, à chaque fois, vous avez des informations intéressantes sur chacun d'entre eux : le système d'exploitation, la version de la puce TPM, ainsi que l'état du chiffrement. De plus, la colonne "Préparation du chiffrement" indique si l'appareil répond aux exigences pour l'activation de BitLocker.

À partir du moment où la stratégie BitLocker est déployée et qu'elle s'est appliquée, la colonne "État du chiffrement" passe de "Non chiffré" à "Chiffré". Voici un exemple :

VI. Récupérer la clé de récupération BitLocker

Pour finir, nous allons voir comment récupérer la clé de récupération BitLocker d'un appareil à partir de Microsoft Entra ID. En effet, ici, il s'agit d'un appareil joint directement à Entra ID. Sachez que cette information est également accessible via le portail Intune et l'utilisateur propriétaire de l'appareil peut également accéder à cette clé de récupération.

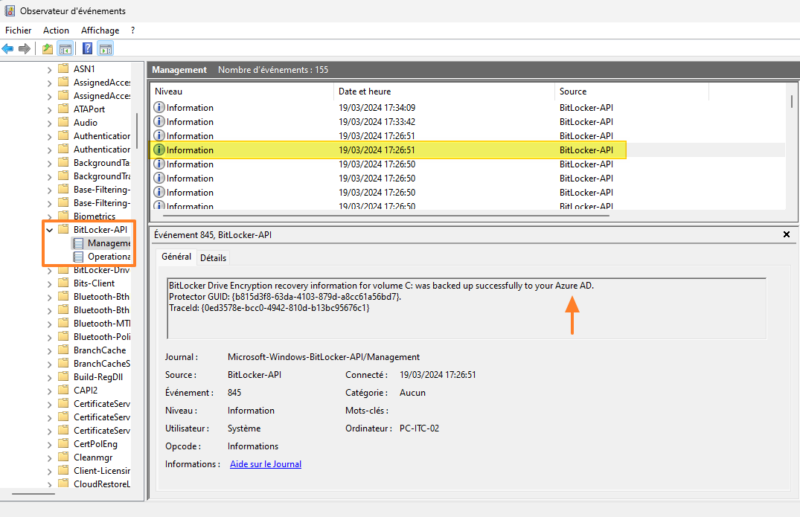

Avant toute chose, sachez que sur l'appareil en local, vous pouvez consulter le journal "BitLocker-API" présent dans l'Observateur d'événements pour voir l'activité de BitLocker. Ci-dessous, l'événement avec l'ID 845 nous indique que les informations de récupération pour le lecteur C ont été sauvegardées avec succès dans Azure AD (Entra ID) ! D'ailleurs, ceci était une condition à respecter avant que le disque soit chiffré.

A. Récupérer la clé de récupération BitLocker depuis Entra ID

À partir du Centre d'administration Microsoft Entra, nous pouvons récupérer la clé de récupération BitLocker de cet appareil.

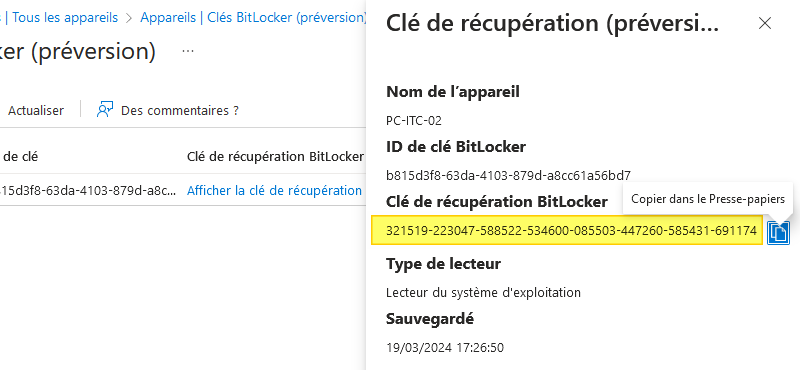

Dans la section "Appareils", puis "Tous les appareils", nous pouvons cliquer sur l'appareil "PC-ITC-02" utilisé pour cette démo et accéder à "Clés BitLocker (préversion)" afin d'avoir accès aux informations BitLocker. Ici, il n'y a qu'une seule clé de récupération, car cet appareil n'a qu'un seul disque.

Si nous cliquons sur le bouton "Afficher la clé de récupération", ceci permet d'avoir la clé de récupération en clair. Ainsi, dans un scénario de recovery où l'on aurait besoin de déverrouiller ce lecteur, nous pourrions utiliser cette clé de récupération pour accéder aux données du disque.

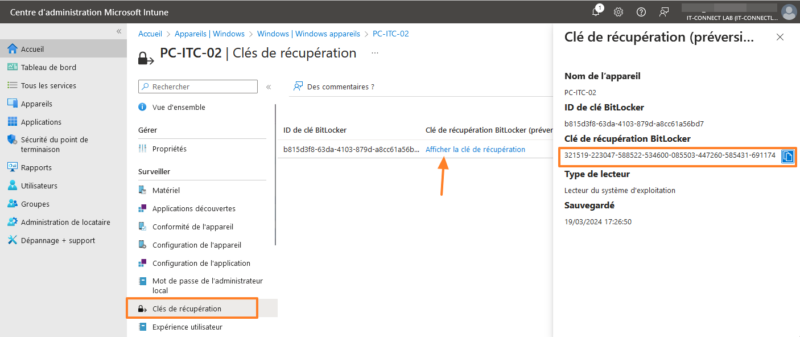

B. Récupérer la clé de récupération BitLocker depuis Intune

La clé de récupération est également accessible via le portail Intune, via la section "Clés de récupération" d'un appareil. En fait, nous retrouvons les mêmes informations qu'avec le portail Entra ID.

C. Récupérer la clé de récupération en tant que propriétaire de l'appareil

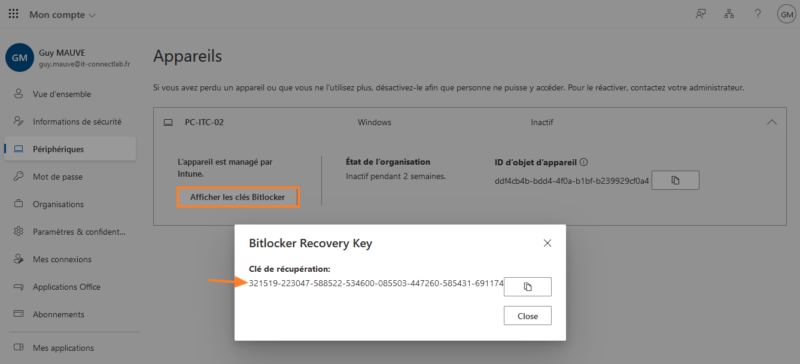

L'utilisateur qui est propriétaire de l'appareil peut également visualiser la clé de récupération BitLocker. Par exemple, l'utilisateur Guy Mauve est propriétaire de l'appareil "PC-ITC-02". Si, à partir de son compte, j'accède à la section "Périphériques", je peux voir cet appareil et cliquer sur le bouton "Afficher les clés BitLocker" pour accéder à cette information.

VII. Conclusion

En suivant ce tutoriel, vous devriez être en mesure de déployer BitLocker sur vos appareils pour gérer le chiffrement du disque Windows, mais aussi des autres disques potentiellement connectés à l'appareil. Vous pouvez aussi alléger la configuration en définissant uniquement les options pour le disque système, mais c'est tout de même préférable d'avoir un déploiement homogène et complet de BitLocker. De plus, vous êtes capable de récupérer la clé de récupération d'un appareil, en cas de besoin.

Si vous avez un doute sur un paramètre de configuration, référez-vous à la documentation Microsoft puisque tout est expliqué.

Encore Merci pour cette article.

Comment ca se passe si bitlocker est déjà activé dans un environnement AD classique ?

bonjour,

même question, Bitlocker déjà activé via GPO, comment ça se passe?

Toujours au top, merci pour cet article !

J’ai souvent observé des déploiements de Bitlocker via Intune, mais en utilisant directement un profil de configuration Windows. Quelqu’un saurait-il ce qui diffère réellement entre ces deux méthodes ?

Bonjour !

Merci beaucoup pour ce tuto qui tombe au bon moment pour moi puisque je suis en plein deploiement.

J’ai tester sur un poste qui n’avait pas bitlocker d’activé : ca passe sans souci : bitlocker s’active bien et la clef remonte bien dans intune.

par contre sur un poste ou le poste etait deja bitlocké, la stratégie s’applique bien (d’apres le rapport), mais la clef ne remonte pas.

Connaissez vous un moyen de forcer la remontée des clefs dans intune ? dans mon cas je suis en hybrid-join, donc j’ai les clef dans mon AD onpremise mais pas dans intune.

Merci par avance pour vos réponses

je suis dans meme cas que vous, on a 10 pc avec bitlocker activés mais y’en a un qui ne remonte pas :/

Super article, Merci pour ce tutoriel et le travail fournis