Windows LAPS avec l’Active Directory : configuration étape par étape

Sommaire

- I. Présentation

- II. Les nouveautés de Windows LAPS

- III. Versions de Windows compatibles avec Windows LAPS

- IV. Prérequis de Windows LAPS

- V. Configuration de Windows LAPS

- VI. Récupérer le mot de passe généré par Windows LAPS

- VII. Forcer la réinitialisation du mot de passe Windows LAPS

- VIII. Windows LAPS : qui peut lire et déchiffrer les mots de passe ?

- IX. Suivre le déploiement de Windows LAPS

- X. Conclusion

I. Présentation

Dans ce tutoriel, nous allons apprendre à configurer Windows LAPS avec l'Active Directory pour sécuriser le compte administrateur local des machines grâce à la rotation automatique du mot de passe.

Windows LAPS, pour Windows Local Administrator Password Solution, est un composant intégré à Windows, développé par Microsoft, et qui va venir se greffer à un domaine Active Directory ou Azure Active Directory pour renforcer la sécurité des comptes "Administrateur" locaux des postes de travail et des serveurs.

Windows LAPS va générer un mot de passe robuste et unique pour le compte administrateur local de chaque machine qu'il gère, tout en effectuant une rotation automatique de ces mots de passe. Ensuite, les sésames seront chiffrés et stockés dans l'Active Directory ou l'Azure Active Directory, selon la configuration mise en place.

C'est une solution facile à mettre en place et qui permet de renforcer la sécurité de son infrastructure, sans pour autant que ce soit trop contraignant pour les administrateurs système. En soit, Windows LAPS n'est pas une solution nouvelle puisque LAPS existe depuis plusieurs années.

Toutefois, Windows LAPS, c'est le nom du nouveau produit de Microsoft qui prend la suite de LAPS (legacy) et qui apporte un certain nombre de nouveautés. À commencer par le fait que Windows LAPS est intégré à Windows, contrairement à LAPS qui est un agent à déployer.

II. Les nouveautés de Windows LAPS

Avant d'entamer la configuration, parlons des nouveautés de Windows LAPS en comparaison de LAPS legacy, même si au fond, l'objectif reste le même. Voici les points clés :

- L'agent Windows LAPS est intégré à Windows (après avoir installé la bonne mise à jour) contrairement à l'agent LAPS legacy qui est un package indépendant (à installer par GPO, par exemple)

- Les mots de passe stockés dans l'Active Directory sont chiffrés

- Les mots de passe peuvent être stockés dans l'Active Directory ou dans Azure Active Directory

- L'historique des mots de passe est configurable (activé pour un certain nombre de mots de passe, ou désactivé)

- La rotation des mots de passe est personnalisable par GPO, avec la possibilité de faire une rotation automatique (mot de passe utilisé = mot de passe renouvelé)

- Le mot de passe de restauration des services d'annuaire Active Directory (DSRM) peut être géré

- Un nouvel onglet nommé "LAPS" prendra place dans les consoles Active Directory (dans les propriétés des objets ordinateurs)

- Un nouveau module PowerShell plus complet

- Un nouveau fichier ADMX avec plus de paramètres pour la configuration par GPO

- Un nouveau journal nommé "LAPS" sera disponible dans l'Observateur d'événements de Windows

Enfin, sachez que Windows LAPS n'a pas besoin de LAPS (legacy) pour fonctionner : c'est un produit entièrement indépendant. En théorie, les deux peuvent cohabiter le temps de faire la transition, mais Windows LAPS prendra le dessus quand il sera actif (c'est-à-dire configuré).

Dans ce tutoriel, l'objectif est d'utiliser Windows LAPS avec l'Active Directory. Sachez qu'avec Azure Active Directory, il est possible de s'appuyer sur le portail Azure, Intune et les politiques Azure RBAC.

III. Versions de Windows compatibles avec Windows LAPS

Plusieurs systèmes d'exploitation de Microsoft sont compatibles avec le nouveau Windows LAPS. Voici la liste :

- Windows 11 21H2, Windows 11 22H2 et Windows 11 24H2 (Pro, Education, Enterprise)

- Windows 10 (Pro, Education, Enterprise)

- Windows Server 2025 (y compris en mode Core)

- Windows Server 2022 (y compris en mode Core)

- Windows Server 2019

Toutefois, au-delà d'utiliser une version d'OS prise en charge par Windows LAPS, vous devez surtout installer la mise à jour cumulative d'avril 2023. Cette mise à jour a pour effet d'ajout le composant Windows LAPS à Windows.

Ce qui implique d'installer les mises à jour suivantes :

- Windows 11 24H2 : natif, pas de mise à jour spécifique à installer

- Windows 11 22H2 : KB5025239

- Windows 11 21H2 : KB5025224

- Windows 10 20H2, 21H1, 21H2 et 22H2 : KB5025221

- Windows Server 2025 : natif, pas de mise à jour spécifique à installer

- Windows Server 2022 : KB5025230

- Windows Server 2019 : KB5025229

Ces mises à jour sont disponibles via les canaux habituels : Windows Update en local, WSUS, Microsoft Catalog Update, etc.

IV. Prérequis de Windows LAPS

Avant de commencer à envisager la configuration de Windows LAPS, vous devez vous assurer de respecter les prérequis suivants :

- Utiliser des systèmes d'exploitation compatibles

- Mettre à jour les machines à gérer avec Windows LAPS

- Mettre à jour les contrôleurs de domaine Active Directory

- Vérifier la sauvegarde de l'Active Directory

Si tout est bon de votre côté, vous pouvez passer à la suite.

V. Configuration de Windows LAPS

La configuration de Windows LAPS s'effectue en plusieurs étapes, sur un principe similaire à celui de LAPS legacy, si ce n'est que l'on n’aura pas besoin de déployer le client LAPS puisqu'il est désormais intégré à Windows.

A. Mettre à jour le schéma Active Directory pour Windows LAPS

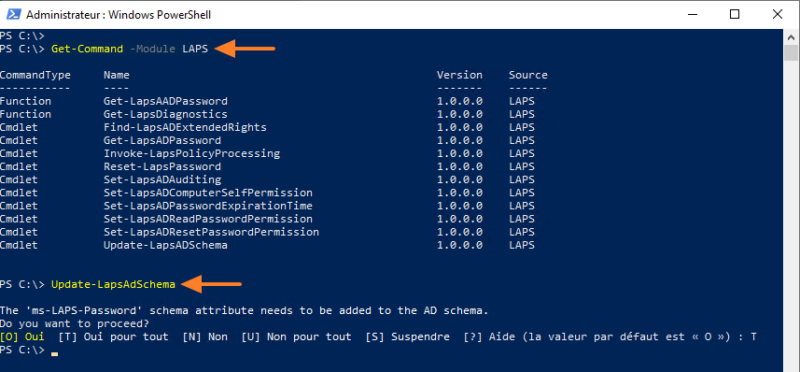

Tout d'abord, ouvrez une console PowerShell en tant qu'administrateur et exécutez cette commande pour lister les commandes disponibles dans le module LAPS. Un moyen de vérifier qu'il est bien accessible sur votre serveur.

Get-Command -Module LAPS

Puisque l'on s'apprête à mettre à jour le schéma Active Directory, on veille à disposer d'une sauvegarde de son environnement et surtout on utilise un compte membre du groupe "Administrateurs du schéma" si l'on ne veut pas se prendre un mur.

Toujours dans la console PowerShell, exécutez ces commandes :

Import-Module LAPS Update-LapsADSchema -Verbose

Le fait d'ajouter le paramètre "-Verbose" est facultatif, mais cela permet d'obtenir plus de détails dans la sortie de la commande. Vous verrez passer quelques lignes qui montrent que le schéma Active Directory a été mis à jour : la class "computer" va bénéficier d'attributs supplémentaires.

Vous pouvez fermer la console PowerShell s'il n'y a pas eu d'erreur apparente.

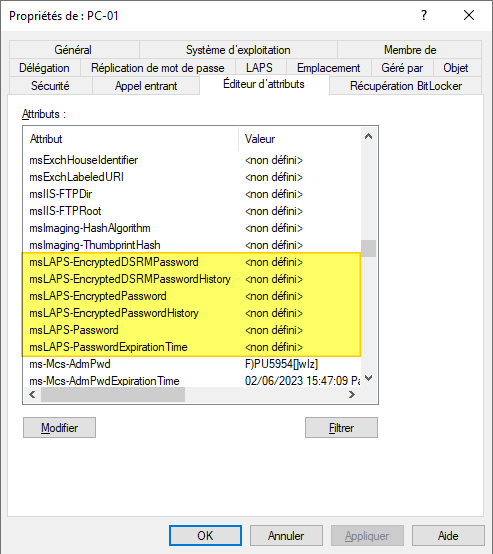

B. Vérifier la présence des attributs Windows LAPS

Avant d'aller plus loin, vous devez vérifier la présence des attributs Windows LAPS dans votre annuaire AD. Par exemple, à partir de la console "Utilisateurs et ordinateurs Active Directory", que vous devez rafraîchir si elle était déjà ouverte. En passant en mode d'affichage avancé, vous devriez voir 6 nouveaux attributs dans l'onglet "Editeur d'attributs" de n'importe quel objet "ordinateur" de votre annuaire :

- msLAPS-PasswordExpirationTime

- msLAPS-Password

- msLAPS-EncryptedPassword

- msLAPS-EncryptedPasswordHistory

- msLAPS-EncryptedDSRMPassword

- msLAPS-EncryptedDSRMPasswordHistory

La preuve en image :

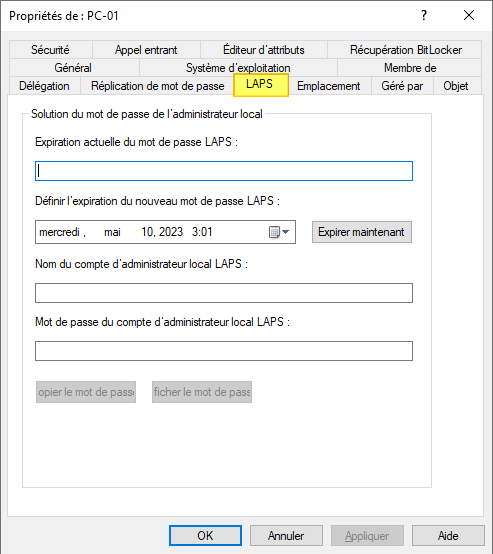

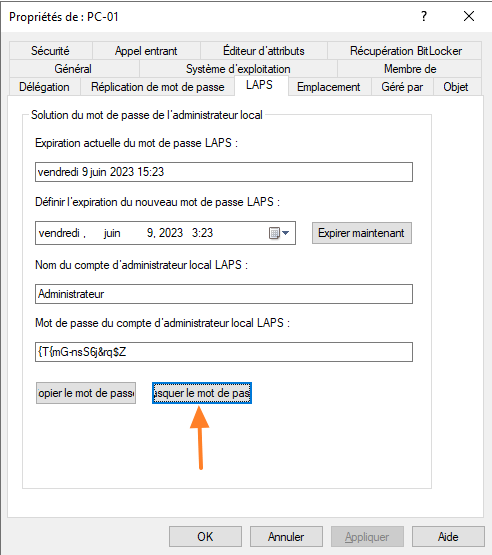

Par ailleurs, et c'est nouveau avec Windows LAPS, il y a un nouvel onglet nommé "LAPS" qui a fait son apparition. Il sera votre allié pour obtenir des informations sur le compte administrateur géré d'un ordinateur (nom du compte, mot de passe, expiration, etc.).

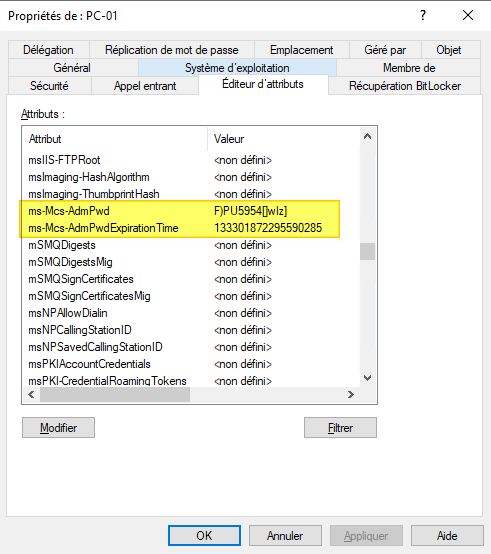

À titre de comparaison, lorsque l'on mettait en place LAPS (Legacy), la mise à jour du schéma permettait d'ajouter deux attributs aux objets "ordinateurs" de l'annuaire AD :

- ms-MCS-AdmPwd pour stocker le mot de passe en clair

- ms-MCS-AdmPwdExpirationTime pour stocker la date d’expiration du mot de passe

Ce qui donnait ceci :

On voit clairement qu'il y a une évolution positive sur ce point, notamment parce que le mot de passe est chiffré. Sur un environnement où LAPS est présent (comme c'est le cas sur mon lab), Windows LAPS viendra se greffer en parallèle : on a vu qu'il utilisait des noms d'attributs différents.

C. Attribuer les droits d'écriture aux machines

Quand une machine va devoir effectuer une rotation du mot de passe du compte administrateur géré par Windows LAPS, elle devra sauvegarder ce mot de passe dans l'Active Directory. De ce fait, la machine doit pouvoir écrire/modifier son objet correspondant dans l'Active Directory.

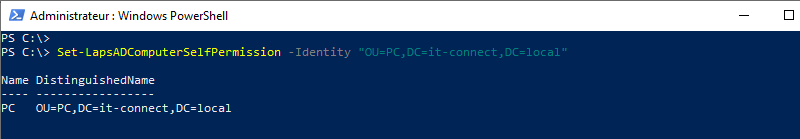

La commande ci-dessous donne cette autorisation sur l'unité d'organisation "PC" (au sein de laquelle il y a mes postes de travail). Même si ce n'est pas obligatoire, je vous recommande de préciser le DistinguishedName de l'OU ciblée pour éviter les erreurs (notamment si vous avez plusieurs OUs avec le même nom).

Set-LapsADComputerSelfPermission -Identity "OU=PC,DC=it-connect,DC=local"

Cette commande retourne ce résultat :

Vous pouvez passer à la suite.

D. Configurer la GPO Windows LAPS

La suite consiste à configurer Windows LAPS à partir d'une stratégie de groupe. Cette GPO va permettre de définir la politique de mots de passe à appliquer sur le compte administrateur géré, l'emplacement de sauvegarde du mot de passe (Active Directory / Azure Active Directory), mais aussi le nom du compte administrateur à gérer avec Windows LAPS.

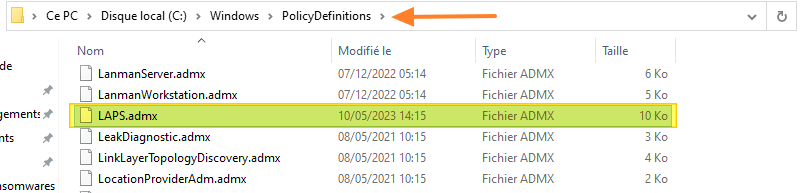

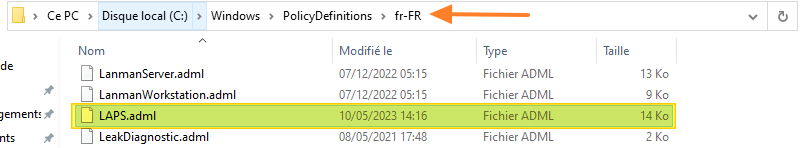

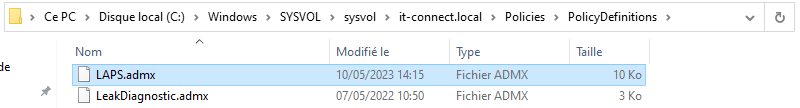

Tout d'abord, nous devons importer les modèles d'administration (ADMX) de Windows LAPS (c'est nécessaire s'il y a déjà un magasin central sur votre domaine, car Windows n'ira pas lire le magasin local). Ce processus n'est pas automatique. Sur le contrôleur de domaine, vous devez récupérer deux fichiers :

- C:\Windows\PolicyDefinitions\LAPS.admx qui correspond aux modèles d'administration de Windows LAPS

- C:\Windows\PolicyDefinitions\fr-FR\LAPS.adml qui correspond au fichier de langue FR du fichier ADMX

Ces fichiers sont à déposer dans le magasin central de votre partage SYSVOL ("PolicyDefinitions") : à la racine pour le fichier ADMX et dans le répertoire "fr-FR" pour le fichier de langue.

Une fois cette opération indispensable effectuée, une nouvelle GPO peut être créée à partir de la console "Gestion de stratégies de groupe". Elle contiendra des paramètres de configuration ordinateur. De mon côté, cette GPO s'appelle "Sécurité - Windows LAPS - Config" et elle est liée à l'unité d'organisation "PC". Actuellement, cette OU est concernée par deux GPOs liées à LAPS legacy : deux liens à supprimer.

Désormais, vous allez devoir configurer plusieurs paramètres dans cette GPO... Ces paramètres se situent dans :

Configuration ordinateur > Stratégies > Modèles d'administration > Système > LAPS

J'insiste sur le fait que les paramètres de Windows LAPS se situent bien à cet endroit (sous "Système"). L'autre conteneur "LAPS" situé au même niveau que "Système" dans l'arborescence correspond au LAPS Legacy.

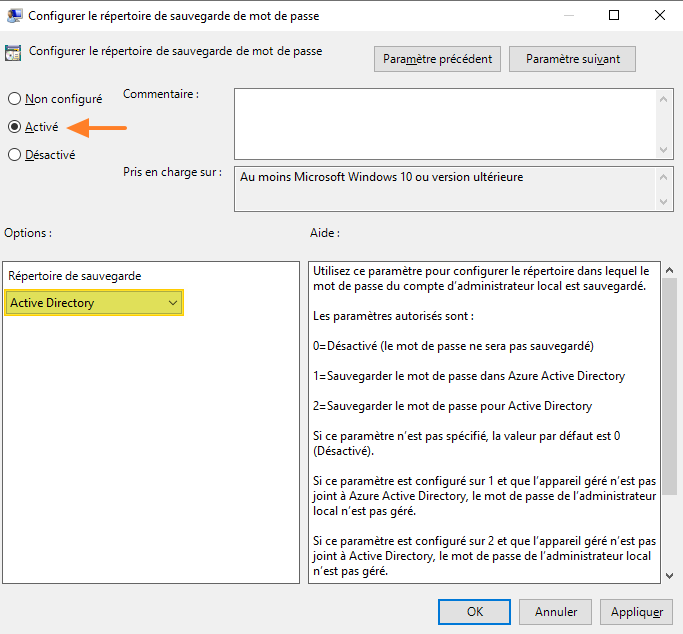

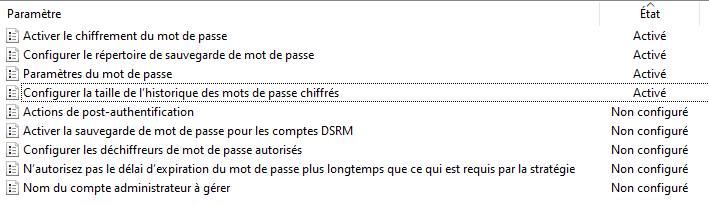

- Configurer le répertoire de sauvegarde de mot de passe

Commencez par configurer le paramètre "Configurer le répertoire de sauvegarde de mot de passe" qui est indispensable pour activer Windows LAPS sur la machine. Vous devez passer ce paramètre sur l'état "Activé" et choisir "Active Directory". S'il s'agirait d'une configuration basée sur Azure Active Directory, on ferait un choix différent bien entendu.

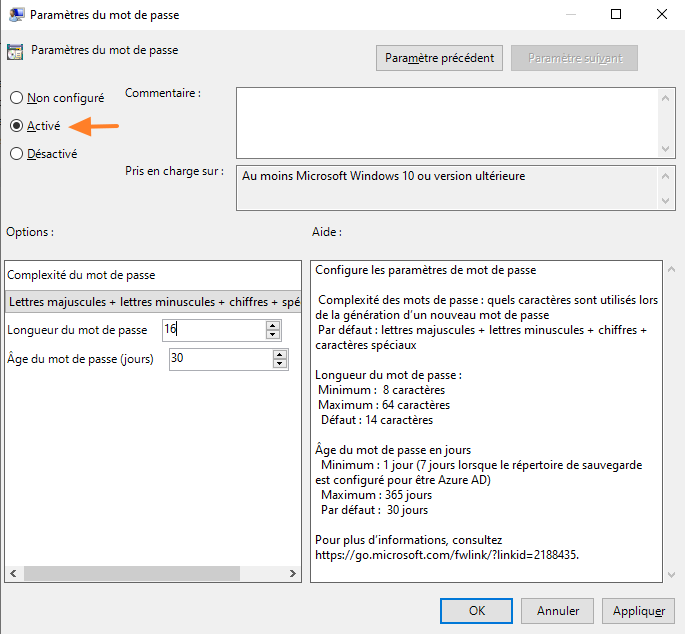

- Paramètres du mot de passe

Le second paramètre à configurer se nomme "Paramètres du mot de passe" et il permet de personnaliser la complexité du mot de passe pour le compte administrateur géré par Windows LAPS. Vous devez activer ce paramètre et définir la politique de mot de passe. Pour avoir un mot de passe fort, je vous recommande de choisir :

-

- Complexité du mot de passe : Lettres majuscules + lettres minuscules + chiffres + spéciaux

- Longueur du mot de passe : 16 caractères

- Âge du mot de passe (jours) : 30 (soit par défaut)

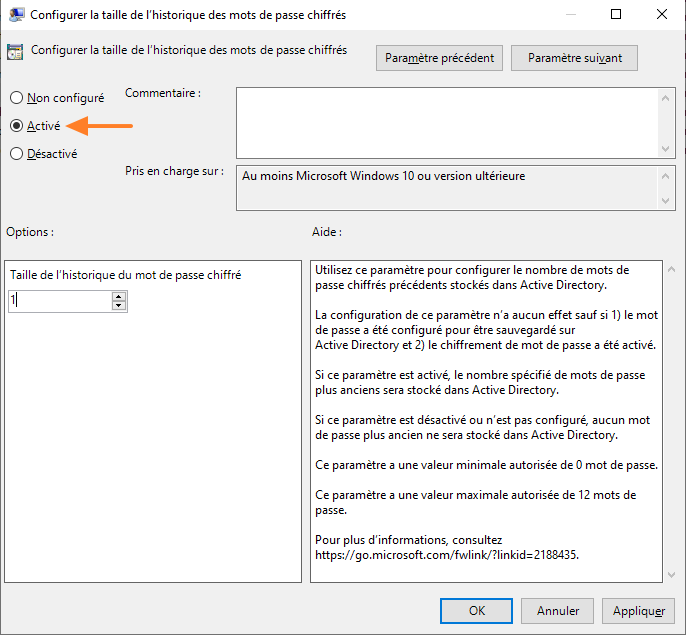

- Configurer la taille de l'historique des mots de passe chiffrés

Ce paramètre est facultatif, mais il me semble intéressant puisqu'il permet d'activer l'historique des mots de passe. En le passant sur l'état "Activé" et en mettant la taille de l'historique à "1", on s'assure de pouvoir lire le mot de passe actuel et le mot de passe précédent. S'il y a un "bug" et que le mot de passe est mis à jour dans l'AD, mais pas sur le poste (sait-on jamais...), on ne perd pas l'accès, car on peut toujours lire le précédent mot de passe.

- Activer le chiffrement du mot de passe

Le quatrième paramètre à activer se nomme "Activer le chiffrement du mot de passe", même si c'est le comportement par défaut, il vaut mieux le forcer. Comme son nom l'indique, il permet de dire si oui ou non, le mot de passe stocké dans l'Active Directory doit être chiffré.

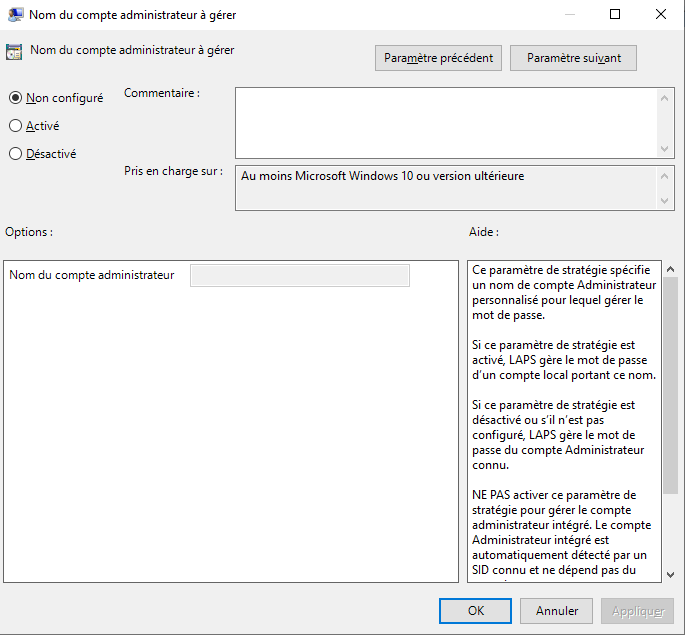

- Nom du compte administrateur à gérer

Par défaut, Windows LAPS va gérer le compte "Administrateur" natif et intégré à Windows. Ce n'est pas nécessaire de lui préciser, il le fera de lui-même (il peut identifier ce compte grâce au SID qui est déjà connu). Si l'on souhaite gérer un autre compte avec un nom personnalisé, il est indispensable d'activer le paramètre "Nom du compte administrateur à gérer" et de préciser le nom du compte administrateur que vous souhaitez gérer avec LAPS.

Au final, notre stratégie de groupe est configurée de cette façon :

La stratégie de groupe est prête, il ne reste plus qu'à faire une actualisation des GPO sur un poste, ici "PC-01", afin de tester.

gpupdate /force

Au redémarrage, la machine "PC-01" va appliquer la stratégie de groupe, changer le mot de passe du compte administrateur géré par Windows LAPS et le stocker dans l'annuaire. Dans le cas où vous avez besoin de forcer la machine à appliquer la politique LAPS, vous pouvez exécuter cette commande PowerShell (en local) :

Invoke-LapsPolicyProcessing

Remarque : la GPO de configuration de Windows LAPS pour gérer la rotation du mot de passe du compte administrateur ne doit pas être appliquée sur les contrôleurs de domaine (et donc sur "Domain Controllers").

VI. Récupérer le mot de passe généré par Windows LAPS

Avec LAPS legacy, il était possible de consulter le mot de passe du compte Administrateur d'un ordinateur à partir de l'application LAPS UI. Avec Windows LAPS, vous devez oublier cette application (notamment parce que les deux versions de LAPS n'utilisent pas les mêmes attributs). L'affichage d'un mot de passe s'effectue avec PowerShell ou les consoles d'administration de l'Active Directory.

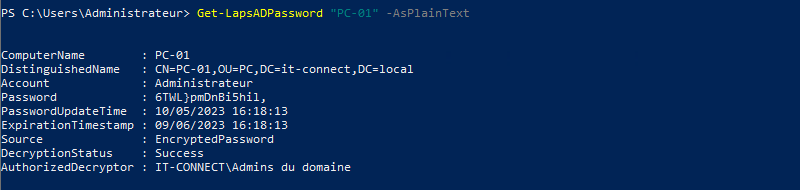

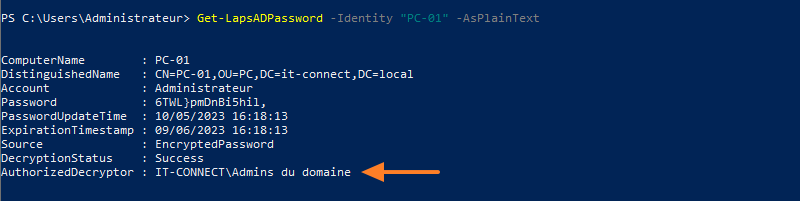

Avec PowerShell, la commande "Get-LapsADPassword" du module LAPS permet de récupérer les informations sur le mot de passe actuel du compte administrateur géré d'une machine Windows. Dans l'exemple ci-dessous, on récupère le mot de passe du compte de la machine "PC-01" :

Get-LapsADPassword "PC-01" -AsPlainText

Ce qui donne la sortie suivante dans laquelle nous avons le nom du compte (Account), le mot de passe (Password) ainsi que la date de mise à jour du mot de passe (PasswordUpdateTime) et la date d'expiration de ce même mot de passe (ExpirationTimestamp).

Ces informations sont aussi visibles dans l'onglet "LAPS" de l'objet ordinateur en question à partir des consoles d'administration de l'Active Directory. Éventuellement, on pourrait aussi regarder les valeurs dans l'éditeur d'attributs, où l'on verrait le mot de passe chiffré (contrairement au LAPS legacy).

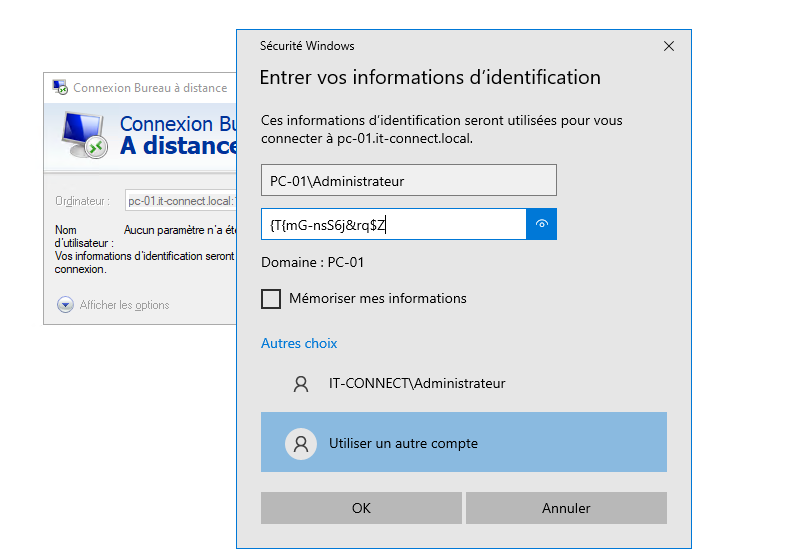

Maintenant que le mot de passe du compte est en notre possession, il ne reste plus qu'à tenter une connexion pour valider le bon fonctionnement. Que ce soit en local devant la machine, ou en Bureau à distance.

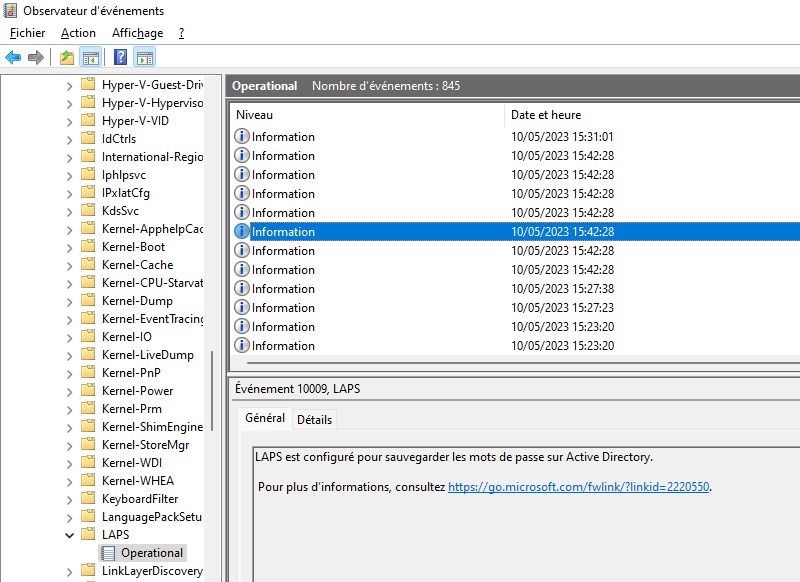

Du côté de ce poste client, il y a aussi des journaux Windows LAPS qui sont accessibles dans l'Observateur d'événements à cet emplacement :

Journaux des applications et des services > Microsoft > Windows > LAPS > Operational

Ces journaux sont assez complets puisque l'on a des informations sur la stratégie appliquée, à chaque fois que le mot de passe est mis à jour (ID 10020), le contrôleur de domaine sur lequel LAPS s'est connecté, etc...

VII. Forcer la réinitialisation du mot de passe Windows LAPS

Pour forcer la réinitialisation d'un mot de passe manuellement, on peut utiliser une console d'administration Active Directory afin de cliquer sur le bouton "Expirer maintenant" qui se situe dans l'onglet "LAPS" de l'ordinateur en question. Sinon, on peut aussi utiliser la commande PowerShell qu'il faut exécuter sur la machine cible, en local :

Reset-LapsPassword

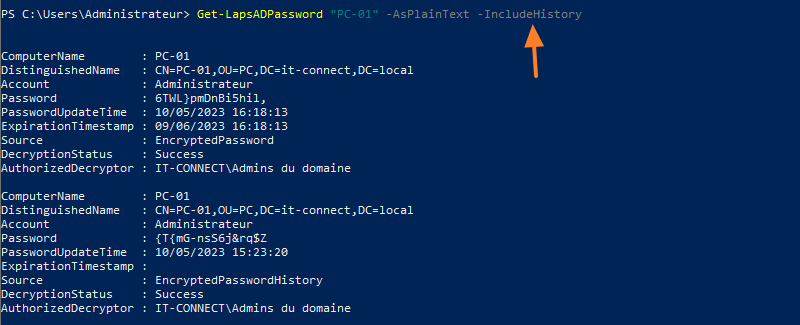

Une fois la rotation effectuée, il est intéressant de constater que l'on peut encore consulter le précédent mot de passe. Ceci est possible grâce à la configuration du paramètre "Configurer la taille de l'historique des mots de passe chiffrés" dans la GPO, avec la valeur "1". Ainsi, on a toujours accès au précédent mot de passe.

Avec PowerShell, on peut consulter l'historique des mots de passe de cette façon :

Get-LapsADPassword "PC-01" -AsPlainText -IncludeHistory

Dans la sortie ci-dessous, on peut visualiser le mot de passe actuel et le précédent mot de passe. Je trouve que c'est pertinent d'avoir accès au précédent mot de passe, même si en théorie il n'est plus censé fonctionner, sait-on jamais...

Pour jouer sur la rotation automatique du mot de passe, il y a aussi le paramètre "Actions de post-authentification" qui peut être configuré dans la GPO.

VIII. Windows LAPS : qui peut lire et déchiffrer les mots de passe ?

Avec Windows LAPS, il y a deux niveaux d'autorisations sur la nouvelle fonction de chiffrement des mots de passe. Pour qu'un administrateur des postes de travail puisse lire et déchiffrer les mots de passe stockés dans l'annuaire Active Directory, il doit :

- Avoir les droits de lire les attributs de l'ordinateur dans l'annuaire AD, ce qui est accordé avec la commande Set-AdmPwdReadPasswordPermission

- Avoir les droits de déchiffrer le mot de passe en faisant partie de la liste des "AuthorizedDecryptor", à savoir par défaut uniquement les membres du groupe "Admins du domaine"

Si l'on part du principe que les membres d'un groupe de sécurité spécifique (pour le T2, par exemple) doivent pouvoir accéder aux mots de passe, comment faire ?

Dans cet exemple, l'objectif sera de donner cette permission au groupe "IT-CONNECT\GDL-LAPS-Pwd-Read" de mon annuaire AD.

Set-LapsADReadPasswordPermission -Identity "OU=PC,DC=it-connect,DC=local" -AllowedPrincipals "IT-Connect\GDL-LAPS-Pwd-Read"

Attention : veillez à bien utiliser la nouvelle commande, et non "Set-AdmPwdReadPasswordPermission" qui sert à gérer les permissions du LAPS Legacy. Ne faites pas comme moi qui ait perdu du temps sur cette bêtise ! 😉

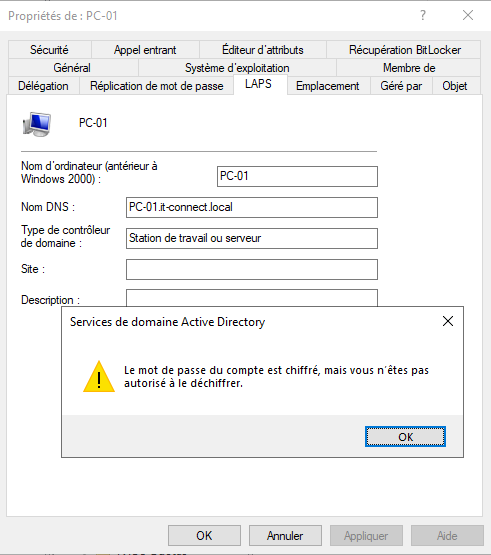

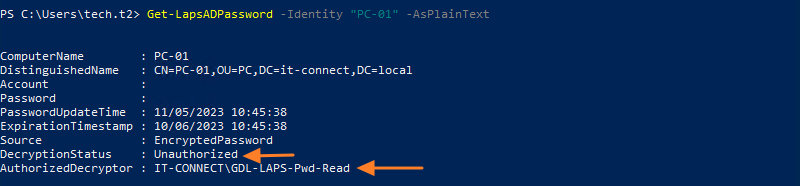

Après avoir accordé cette autorisation, on espère pouvoir accéder aux mots de passe, mais non ! Si l'on clique sur l'onglet "LAPS" d'un objet ordinateur avec un compte membre du groupe "GDL-LAPS-Pwd-Read", on obtient le message suivant : "Le mot de passe du compte est chiffré, mais vous n'êtes pas autorisé à le déchiffrer".

En PowerShell, le résultat serait le même. D'ailleurs, si l'on regarde le résultat de Get-LapsADPassword, on voit une information intéressante : "AuthorizedDecryptor : IT-Connect\Admins du domaine". Par défaut, seuls les administrateurs du domaine ont le droit de lire et déchiffrer les mots de passe !

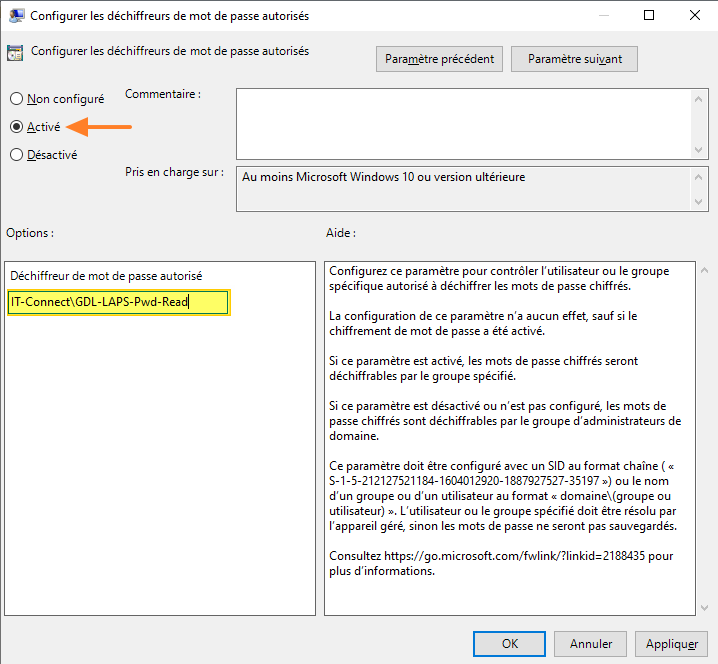

Pour ajuster cette permission, il est nécessaire de modifier la GPO une nouvelle fois. Toujours au même endroit, c'est le paramètre "Configurer les déchiffreurs de mot de passe autorisés" qui doit être activé et configuré. Pour la configuration, indiquez le nom du groupe à autoriser en précisant son SID ou son nom avec le domaine en préfixe. Dans mon cas, ce sera "IT-CONNECT\GDL-LAPS-Pwd-Read".

Remarque : pour le moment, il ne semble pas possible d'ajouter plusieurs groupes dans ce paramètre, donc si besoin, créez un groupe de sécurité et dans ce groupe ajoutez d'autres groupes.

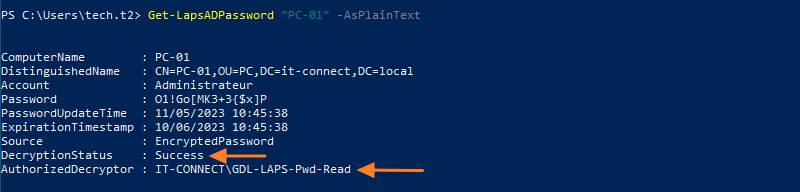

Validez... Actualisez la GPO sur le poste client. Si on essaie de lire le mot de passe avec un compte qui n'est pas membre du groupe "IT-CONNECT\GDL-LAPS-Pwd-Read", il y a le statut "Unauthorized", mais la valeur AuthorizedDecryptor a bien évoluée !

Une fois que le compte est ajouté à ce groupe, il peut lire le mot de passe :

En plus de l'autorisation de lecture du mot de passe, si vous souhaitez permettre à ce groupe ou un autre groupe de forcer la réinitialisation d'un mot de passe, vous devez utiliser la commande "Set-LapsADResetPasswordPermission" sur le même principe. Car, actuellement, le groupe "IT-CONNECT\GDL-LAPS-Pwd-Read" peut lire les mots de passe mais pas forcer la réinitialisation, ce qui en soit n'est pas plus mal.

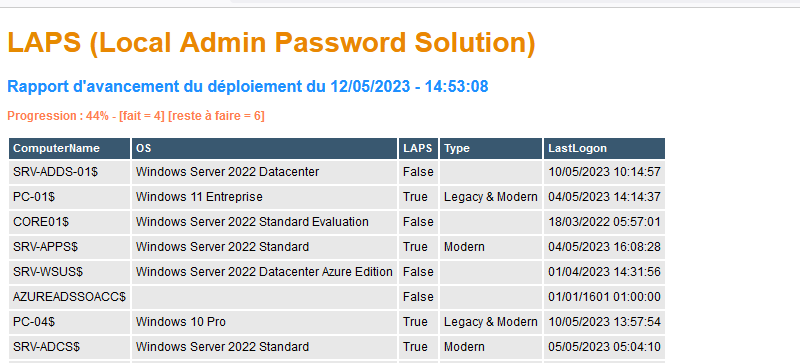

IX. Suivre le déploiement de Windows LAPS

Comment suivre le déploiement de Windows LAPS ? Pour répondre à cette question, je vous propose d'utiliser un script PowerShell ! Ce script est proposé par l'excellent Loïc Veirman (MSSEC) et il est accessible sur son GitHub :

Suite à l'exécution de ce script, vous obtenez un rapport HTML (et un fichier CSV) qui vous donne un état des lieux. Ces fichiers seront générés au même endroit que le script. Voici un exemple :

Ainsi, vous pouvez savoir quelles sont les machines avec Windows LAPS, LAPS legacy, ou les deux, ou aucun des deux. Vous pouvez tout à fait exécuter ce script dans une tâche planifiée qui s'exécutera tous les jours pour avoir un suivi dans le temps.

X. Conclusion

Suite à la lecture de ce tutoriel, vous êtes en mesure de mieux appréhender la configuration de Windows LAPS, et surtout, vous êtes capable d'améliorer la sécurité de vos machines en bénéficiant d'un mot de passe administrateur local unique sur chacune d'elle. Cela est d'autant plus intéressant qu'il y a une rotation automatique de ces mots de passe.

Dans un prochain tutoriel, nous verrons probablement comment utiliser et configurer Windows LAPS avec Azure Active Directory. La sécurisation du mot de passe DSRM pourrait être abordée également.

Si vous avez des remarques ou des questions, n'hésitez pas à laisser un commentaire ou à venir en discuter sur notre serveur Discord.

Salut,

J’utilise un script PS pour déployer mes AD, je suis donc obligé de vérifier que l’OS dispose bien de la bonne cumulative avant d’importer le schéma LAPS et de faire toute la configuration…

En prérequis, j’utilise le module PSWindowsUpdate (qui comme son nom l’indique permet d’utiliser Windows Update avec PowerShell !) :

Install-PackageProvider -Name NuGet -Force

Install-Module -Name PSWindowsUpdate -Force

Puis je vérifie si l’OS dispose de la bonne version :

switch -Wildcard ($OperatingSystem.Version) {

‘10.0.20348’ {

if($UpdateBuildRevision -ge 1668) {

# Windows 2022 CU OK – Faire l’import du schéma et configurer LAPS selon vos besoins

} else {

Install-WindowsUpdate -MicrosoftUpdate -AcceptAll -AutoReboot

}

Break

}

‘10.0.17763’ {

if($UpdateBuildRevision -ge 4252) {

# Windows 2019 CU OK – Faire l’import du schéma et configurer LAPS selon vos besoins

} else {

Install-WindowsUpdate -MicrosoftUpdate -AcceptAll -AutoReboot

}

Break

}

‘*’ {

# Autres OS non compatibles… Installer LAPS Legacy ou ne rien faire… A vous de voir !

}

}

J’ai oublié les variables pour récupérer la version de l’OS ^^

$OperatingSystem = Get-CimInstance -ClassName Win32_OperatingSystem | select Version

$UpdateBuildRevision = Get-ItemPropertyValue ‘HKLM:\Software\Microsoft\Windows NT\CurrentVersion’ ‘UBR’

Hello,

Vraiment très intéressant tuto sur le nouveau Windows LAPS (comme tous les autres d’ailleurs :D)

Ce que je regrette c’est que Windows Server 2016 ne semble pas être pris en charge alors qu’il est toujours supporté par MS …. Tu confirmes Florian ?

Autre chose, pourquoi ne pas avoir fait une liste déroulante avec les historiques des mdp dans la console AD lorsque l’option est configuré dans la GPO ? Je trouve que ça serait plus pratique au quotidien.

Sinon super boulot !

Bonjour, que se passe-t-il si nou sactivons Windows LAPS sur des OU où se trouvent des OS incompatibles ? Seront-ils ignorés tout simplement ou faut-il les déplacer ailleurs ?

Merci.

Très bon article.

Par contre, on est d’accord que le prérequis « Mettre à jour les contrôleurs de domaine Active Directory« est uniquement nécessaire si l’on souhaite gérer le mot de passe DSRM par Windows LAPS ?

Car il est tout à fait possible de mettre à jour le schéma AD depuis un OS supportant Windows LAPS (et disposant de la bonne CU) et membre du domaine.

Idem, l’onglet LAPS de la console DSA (et les commandes powershell pour la gestion de Windows LAPS) ne sont présents que sur des OS Windows 2019/2022 à jour.

Hello,

Merci 🙂

C’est peut être plus une recommandation qu’un prérequis, car effectivement je pense que c’est préférable d’avoir les DC à jour avant de faire cette opération puisqu’elle modifie le schéma. En tout cas, il faut à minima avoir le CU d’avril sur tous les DC pour bénéficier de l’onglet LAPS, des commandes PS, etc.

Merci pour cet article très attendu 🙂

Petit souci de mon coté, la mise à jour du schéma AD se fait avec succès mais les attributs n’apparaissent pas dans les propriétés de mes Ordinateurs. Je suis bien en affichage Fonctionnalités avancés donc j’ai accès à l’onglet Éditeurs d’attributs et les attributs n’apparaissent pas, même après actualisation de l’affichage, redémarrage…

As-tu déjà rencontré ce souci ?

Bonjour,

Merci pour ce article.

J’ai une question, avez-vous eu le cas ou LAPS legacy est déjà installé ?

Quelqu’un a des retours d’expériences ?

Merci par avance,

Cordialement,

Nicolas

Bonjour

Nous avons Legacy LAPS d’installer et de configurer sur Windows 10 et Windows server 2012 R2, 2016 et 2019

Tout est géré par GPO (grâce à votre ancien tuto ^^)

2 questions :

– Avec Windows LAPS, j’ai des DC en Windows 2016 et 2019, pourrais-je le faire fonctionner normalement?

– Est ce que Windows LAPS fonctionnera avec les Windows 2012R2 et 2016 où dois je laisser Legacy LAPS pour ces serveurs?

@+

Bonnou

Hello Bonnou,

Pour répondre aux deux questions :

– Pas encore fait le test…mais ce qui est important déjà c’est le niveau fonctionnel en WS 2016. En fait, j’ai peur que si un PC contact un DC en WS 2016 et qu’il soit nécessaire de renouveler le mot de passe du compte admin, que cela ne se passe pas correctement car WS 2016 ne va pas savoir gérer…

– Windows LAPS fonctionne seulement pour gérer le mdp du compte admin des OS mentionnés dans l’article, donc il faut laisser LAPS legacy en parallèle pour les cas particuliers (WS 2012 R2, etc.).

A+

Florian

Bonjour,

Je voulais savoir comment ça se passe si jamais l’AD n’est plus accessible ? obligation de faire une restauration pour pouvoir de nouveau accéder aux mots de passe ?

Sinon est il possible d’extraire les mots de passe via Powershell et de les mettre dans un gestionnaire de mot de passe ?

Merci d’avance

Bonjour,

Je vous remercie beaucoup pour ce tuto bien précis et bien clair.

Ce qu’il faudrait ajouter comme prérequis si vous voulez utiliser Windows LAPS est d’avoir un niveau fonctionnel du domaine et de la forêt en version 2016 obligatoirement.

Les clients Windows :

Windows 11 21H2 et Windows 11 22H2 (Pro, Education, Enterprise)

Windows 10 (Pro, Education, Enterprise)

Windows Server 2022 (y compris en mode Core)

Windows Server 2019

Utilisent par défaut le chiffrage du mot de passe et pour stocker les mots de passe chiffrés sur les contrôleurs de domaine ces derniers doivent absolument être en niveau fonctionnel de 2016.

https://learn.microsoft.com/fr-fr/windows-server/identity/laps/laps-scenarios-windows-server-active-directory

Event ID 10006

LAPS password encryption is required but the Active Directory domain is not yet at 2016 domain functional level. The password was not updated and no changes will be made until this is corrected.

Merci encore.

Bonjour,

Sur un AD, avec Windows LAPS activé par GPO pour les ordinateurs.

Que se passe t’il lorsque l’on sort un PC du domaine ? Le mot de passe LAPS reste valide ou celui créé au départ sur le PC ?

Guillaume

Salut,

le mot de passe LAPS est synchro avec l’AD, si ton poste n’a pas de connexion AD alors le mot de passe ne change pas.

JC

Merci beaucoup pour ce tuto.

J’aimerais mettre LAPS en prod.

Sur mon labo (srv2022 21h1) impossible d’installer la KB.

Je suis sous virtualbox est ce que cela peut etre lié ?

Bonjour,

Savez-vous si il est possible de pousser un mdp admin sur des comptes admin locaux dont ont ne connais pas le nom ? Cela permettrai d’appliquer un mdp aux comptes admin dont nous ne connaissons pas l’existance.

Bonjour,

la GPO LAPS s’applique sur un nom de compte précis.

A+

bonjour,

Le script proposé par Florian (pour suivre le déploiement LAPS) et scripté par Loïc Veirman, me renvoie une erreur sur la property : ms-Mcs-AdmPwd

_______________________________________________________________

Get-ADComputer : Une ou plusieurs propriétés ne sont pas valides.

Nom du paramètre : ms-Mcs-AdmPwd

Au caractère Ligne:1 : 1

+ Get-ADComputer -Filter { enabled -eq $true } -Properties ms-Mcs-AdmPw …

________________________________________________________________

Ai-je raté une épisode?

Bien à vous

Thierry

Re,

je pense que mon erreur vient du fait que l’attribut ms-Mcs-AdmPwd est généré sous LAPS legacy

Windows LAPS, comme le rappel Florian, utilise de nouveaux attributs. tel que msLAPS-xxxxx.

Dès lors, le script originel (de Loïc Veirman) ne peut fonctionner en l’état …

ça marche beaucoup mieux quand on remplace Mcs-AdmPwd PAR msLAPS-EncryptedPassword

Merci, en tout cas, à Florian, pour la patience & le temps déployé à nous aider au quotidien 🙂

Thierry

cet attribut n’existe pas sous Windows LAPS : ms-Mcs-AdmPwd (Attribut propre a LAPS Legacy)

il faut le remplacer par le nouvel attribut : msLaps-EncryptedPassword (dans le script de Loïc Veirman)

et ça roule 🙂

Super comme tuto merci!

Si j’ai plusieurs OU d’ordinateur un sous l’autre, est-ce que je dois le configurer partout ou seulement sur le premier?

Je cherchais un script pour contrôler le déploiement de LAPS dans mon environnement. Celui de Loïc Veirman est super ! Sauf qu’il émettait une erreur 🙁 et n’affichait pas la date et l’heure dans le nom du fichier. J’ai donc repris son script, et fait les corrections.

J’ai pris soins de le mentionner dans le README et laissé ses crédits dans le script.

https://github.com/ErATOme51/LAPS-Deployment-Status

Bonjour Florian, merci pour ce travail merveilleux que tu fais.

Dis moi, je suis administrateur réseau et système en fonction et je veux vraiment être l’un des meilleurs dans ce domaine à l’image de vous Monsieur Florian.

Mais je fais tout à la fois,

Réseau

sécurité

système

cloud

Base de données

Support IT

Ce qui fait que je ne suis pas satisfait de mon réel niveau en tant qu’administrateur

quel conseils pourriez vous me donner ?

Est-il possible de gérer plusieurs comptes locaux avec windows LAPS?

La réponse m’intéresse, j’ai ce besoin aussi… Mais a priori via la GPO je ne vois pas comment on peut spécifier un second compte.

Bonjour Florian,

Super tuto.

Grace a lui j’ai déployé Windows LAPS sur mes poste Windows 10 et 11. Malheureusement je travaille dans un environnement où on est obligé de maintenir des postes dont l’OS est plus ancien car ils font fonctionner des applications qui sont introuvables aujourd’hui soit hors de prix.

J’aimerai donc déployer aussi la version Legacy également

– Je suppose que l’on peux déployer le client par script Powershell avec une GPO par exemple.

– Est-ce que cela s’est déjà vu de faire la dernière puis l’autre ?

As tu des conseils ?

Merci

drticlr34