Sécuriser le réseau des PME avec TP-Link Omada – Partie 3 : Wi-Fi avec portail captif et gestion des logs

Sommaire

I. Présentation

Comment mettre en œuvre un Wi-Fi public avec un portail captif à l'aide de la solution TP-Link Omada ? Nous allons répondre à cette question grâce à l'utilisation d'une fonctionnalité native présente dans la solution TP-Link Omada. Nous verrons comment centraliser les logs de connexion afin d'être en règle avec la législation française.

Cet article est le troisième et dernier épisode de notre série dédiée aux fonctionnalités de sécurité offertes par la solution TP-Link Omada, qu'il est possible d'utiliser pour sécuriser le réseau d'une PME. Pour rappel, cette série s'articule autour de 3 grands axes :

- La sécurité du réseau : détectez et bloquez les menaces

- L'authentification réseau et la sécurité du Wi-Fi

- La gestion d'un portail captif et la centralisation des logs

Nous vous invitons à lire les deux premiers articles (disponible également au format vidéo) :

- Sécuriser le réseau des PME avec TP-Link Omada – Partie 1 : détecter et bloquer les menaces

- Sécuriser le réseau des PME avec TP-Link Omada - Partie 2 : authentification réseau et sécurité du Wi-Fi

Pour rappel, la solution TP-Link Omada est entièrement gratuite : 0 licence pour le contrôleur en lui-même, 0 licence pour les périphériques réseau et 0 licence pour les mises à jour logicielles. Autrement dit, il vous suffit d'acheter les appareils de la gamme TP-Link Omada : routeurs, switchs, points d'accès Wi-Fi, etc. Le contrôleur TP-Link Omada peut être un boitier physique ou une machine virtuelle que vous pouvez auto-héberger.

Pour approfondir ce point, consultez notre précédent article (inclus une vidéo) sur le sujet :

II. Wi-Fi Public : la gestion des logs en France

Lorsqu'un établissement en France (tel qu'un hôtel, une gare, un aéroport, etc.) met à disposition un réseau Wi-Fi protégé par un portail captif, plusieurs obligations légales en matière de gestion des logs doivent être respectées. Cette multiplication des textes de lois font que ce sujet n'est pas si évident qu'il n'y paraît.

- Conservation des données de connexion

Dans son document "Fournir un accès internet public : quelles sont vos obligations ?", la CNIL explique que la durée de conservation des données est différentes en fonction du type de données : données relatives à l'identité civile de l'utilisateur, données techniques et données concernant la sécurité des réseaux.

Les données relatives à l'identité civile de l'utilisateur, c'est-à-dire son nom, son prénom, etc... Ne sont pas toujours requises pour se connecter à un accès Internet public. Néanmoins, si c'est le cas, ces données sont à conserver pendant 5 ans par l'établissement.

Dans le cadre de la collecte des logs de connexion, considérées comme des données techniques, la durée de conservation est de 1 an. "Les données techniques permettant d’identifier la source de la connexion ou relatives aux appareils utilisés (adresse IP et port associé, numéro de l’identifiant, numéro d’identification, numéro de téléphone) doivent être conservées pendant un délai de 1 an.", précise la CNIL. Autrement dit, il s'agit de l'adresse IP de l'appareil, de son adresse MAC et aussi un éventuel identifiant ou une adresse e-mail fournie par l'utilisateur selon la méthode d'authentification. Nous verrons comment collecter ces informations avec la solution Omada.

Les données relatives à la sécurité des réseaux et aux installations peuvent être conservées pendant un délai de 3 mois maximum. Ici, la CNIL fait référence à la date, l'horaire et la durée de chaque communication, ainsi que la destination de la communication (services complémentaires demandés ou utilisés et leurs fournisseurs).

Sachez que les données de connexion doivent être mises à la disposition des autorités compétentes (police, gendarmerie, etc.) sur demande, dans le cadre d'enquêtes judiciaires.

- Protection des données personnelles

Les établissements doivent garantir la sécurité des données conservées, en prenant des mesures pour prévenir les accès non autorisés et les fuites de données. Conformément au RGPD (Règlement Général sur la Protection des Données), les utilisateurs doivent être informés de la collecte et de la conservation de leurs données personnelles, et leur consentement doit être obtenu. Ceci implique aussi que l'établissement ajoute cette collecte de données à son registre des traitements.

Le RGPD impacte la mise à disposition d'un réseau WiFi public à partir du moment où des informations personnelles sur l'utilisateur sont demandées (nom, prénom, adresse e-mail, etc...). S'il s'agit d'un voucher généré aléatoirement et fournit à une personne, il n'y a pas de collecte de données personnelles.

- Responsabilité de l'établissement

Les responsables des établissements fournissant un accès Wi-Fi public sont tenus de veiller à la conformité avec la législation en vigueur. Ils doivent s'assurer que les solutions techniques utilisées pour la gestion des logs et l'authentification des utilisateurs respectent les exigences légales (notamment pour la durée de conservation de ces données).

L'utilisation d'un portail captif est importante, car cela permettra d'authentifier les utilisateurs avant qu'ils ne puissent accéder à Internet. Cela contribue à la collecte des données d'identification nécessaires à la traçabilité des accès. Le portail captif sert aussi à informer les utilisateurs de la collecte de leurs données et des motifs de cette collecte (via des conditions d'utilisation, par exemple).

Pour conclure cette partie, voici ce que l'on peut lire sur le site de la CNIL : "Les entreprises et les administrations fournissant un accès Internet, y compris par wi-fi, à leurs employés ne sont pas concernées par cette obligation de conservation. Toutefois, un employeur a le droit de mettre en œuvre un dispositif de surveillance de l’activité internet de ses salariés [...]. Si l’employeur propose aux visiteurs dans ses locaux un accès au réseau Internet par wi-fi, il est alors tenu de respecter les obligations applicables décrites sur cette page."

III. La sécurité du réseau Wi-Fi public

A. TP-Link Omada : la fonction de portail captif

Avec la solution TP-Link Omada, nous pouvons déployer un ou plusieurs portails captifs qui s'appliqueront sur un seul réseau ou un ensemble de réseaux, selon la configuration souhaitée et le scénario de déploiement. Il peut s'agir d'un réseau filaire ou d'un réseau sans-fil.

Voici les fonctionnalités clés offertes par la fonction de portail captif :

- Prise en charge de différents types d'authentifications

Chaque portail captif peut être associé à un ou plusieurs types d'authentifications, bien que toutes les combinaisons ne soient pas envisageables. L'authentification peut être effectuée par un simple mot de passe statique, l'utilisation d'un serveur RADIUS ou encore la sollicitation d'un serveur LDAP externe, tel que l'Active Directory de Microsoft. Il est également possible de s'appuyer sur une solution tierce telle que UCOPIA.

En mode "Hotspot", l'administrateur peut choisir d'activer une ou plusieurs de ces méthodes : Voucher, utilisateurs locaux, SMS, RADIUS, et formulaire. Le voucher est une méthode assez populaire qui consiste à distribuer un code valide pour une durée limitée à chaque utilisateur.

- Personnalisation du portail captif

Le portail captif est personnalisable à souhait puisque vous pouvez ajouter le logo de votre entreprise, choisir une image de fond de page, modifier la couleur du texte et des boutons ou encore changer l'intitulé des messages. Vous pouvez aussi ajouter l'obligation d'accepter des conditions d'utilisation (que vous pourrez spécifier), un copyright ou encore afficher une publicité (intéressant pour promouvoir l'un de vos services, par exemple).

Le portail captif est conçu pour s'afficher correctement sur les ordinateurs et les périphériques mobiles.

- La prise en charge de l'accès pré-authentification et des exceptions

Vous pouvez autoriser l'accès à une ressource aux clients du portail captif, avant même que l'authentification ne soit effectuée. Ceci peut s'avérer utile pour autoriser l'accès au site web de votre établissement, ou à une carte des services en ligne, etc... sans nécessiter d'authentification. De plus, une option vous permet de créer une liste de périphériques qui sont autorisés à outrepasser le portail captif (liste d'adresses IP ou d'adresses MAC).

- Création de listes de vouchers

L'interface de gestion du Hotspot de TP-Link Omada permet de créer différents groupes de vouchers et de personnaliser les autorisations associées à ces groupes. Il est possible de choisir le nombre de vouchers à générer, le format (longueur, chiffre, lettre), ainsi que le type d'utilisation : limité à 1 utilisation, limité à 1 seul utilisateur actif à la fois, valide pendant X heures, valide sur une période spécifique, etc... Il y a suffisamment d'options pour répondre à de nombreux scénarios et cas d'usage.

- Suivi de l'utilisation des accès au Hotspot

TP-Link Omada vous permet de savoir facilement quels sont les vouchers utilisés et disponibles, et aussi d'imprimer les listes de vouchers afin de faciliter leur distribution. Ceci est vrai aussi pour l'authentification par comptes locaux et formulaires puisqu'il y a des statistiques accessibles sur le portail Omada. De plus, vous pouvez créer des comptes pour les opérateurs en charge de la gestion de ces fameux codes. Ceci permet de déléguer la gestion à un utilisateur habilité.

B. TP-Link Omada : la centralisation des logs sur un Syslog

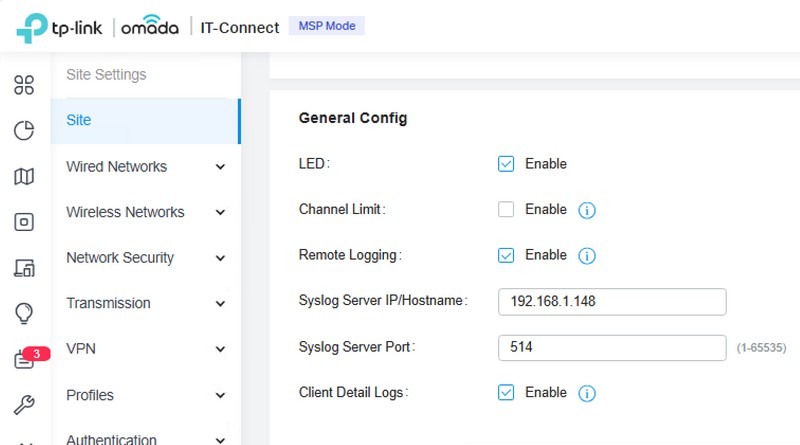

TP-Link Omada peut envoyer les logs de connexion vers un serveur Syslog externe, afin de pouvoir centraliser et archiver les journaux de connexion. Cette configuration s'effectue dans les paramètres de site où nous pouvons définir l'adresse IP et le port du serveur Syslog.

Dans l'exemple ci-dessous, les logs sont envoyés sur un NAS Synology puisque ce dernier peut jouer le rôle de serveur Syslog grâce au paquet "Centre des journaux".

Toutes les 5 secondes, les logs des dernières connexions sont envoyés des équipements Omada vers ce serveur Syslog. Il intègre des paramètres permettant l'archivage et la rotation des logs, afin d'être conforme vis-à-vis de la législation (conversation des logs de connexion pendant 1 an).

C. La vidéo de mise en œuvre

Ci-dessous, la vidéo de mise en œuvre technique où nous vous expliquons comment configurer ces fonctionnalités avec la solution TP-Link Omada.

IV. Conclusion

Bien que la fonctionnalité de portail captif de TP-Link Omada ne soit pas la plus complète du marché, elle est pertinente et flexible grâce aux différentes options intégrées nativement. Les différents choix pour l'authentification permettent de répondre à plusieurs scénarios d'utilisation, tandis que les options de personnalisation permettent d'avoir un portail captif qui respecte la charte graphique de l'entreprise. Pour la gestion des logs, TP-Link Omada pourra envoyer ses journaux vers le serveur de votre choix, y compris s'il est déjà utilisé pour collecter les logs d'autres équipements ou applications.

👉 Visitez le site TP-Link Omada pour en savoir plus :

Cet article inclut une collaboration commerciale.

Puis-je savoir quel matériel tp-link vous utilisez ?

avec une ER7206 et un controleur local OC200, je ne récupère que des logs de connexion/déconnexion aux réseaux WiFi ou au réseau LAN.

Aucune trace des sites web consultés sur Internet!

En fait, je viens de trouver. j’avais mis mon WiFi Guest dans un vlan différent du vlan par défaut (1).

j’ai fais des tests et placé le WiFi Guest dans le vlan 1 => je vois les logs d’accès.

C’est quand même dommage de ne pas pouvoir placer les utilisateurs dans différents vlan.

Bonjour,

J’ai suivi tout le tuto vidéo, avec comme particularité de choisir une authentification par utilisateur local pour mon portail captif. J’ai créé un utilisateur local dans le gestionnaire de point d’accès.

Malheureusement lorsque je me connecte sur mon SSID, aucune page de portail ne s’ouvre… du coup pas d’authentification et pas de navigation possible.