TLStorm 2.0 : des failles de sécurité affectent des millions de switchs Aruba et Avaya

Des chercheurs en cybersécurité ont fait la découverte de cinq failles de sécurité importantes dans l'implémentation du protocole TLS au sein de plusieurs modèles de switchs de chez Aruba (HPE) et Avaya. En exploitant ces vulnérabilités, un attaquant pourrait exécuter du code à distance sur les équipements et en prendre le contrôle.

Cet ensemble de vulnérabilités est baptisé TLStorm 2.0 et il regroupe les vulnérabilités listées ci-dessous. Il est surnommé de cette façon, car il touche l'implémentation du protocole TLS, sur le même principe que les vulnérabilités découvertes sur les onduleurs APC de chez Schneider Electric en mars dernier, auxquelles le nom TLStorm est associé. D'après l'entreprise Armis, spécialisée dans la sécurité IoT et qui a fait la découverte de ces vulnérabilités, il y a une source commune entre ces différents problèmes de sécurité : NanoSSL.

- CVE-2022-23676 (score CVSS : 9.1) - dans le client RADIUS des commutateurs Aruba

- CVE-2022-23677 (score CVSS : 9.0) - dans l'utilisation de NanoSSL des commutateurs Aruba

- CVE-2022-29860 (score CVSS : 9.8) - dans l'implémentation du protocole TLS des commutateurs Avaya

- CVE-2022-29861 (score CVSS : 9.8) - dans l'analyse des en-têtes HTTP des commutateurs Avaya

- Pas de CVE - dans les requêtes HTTP POST au sein d'une gamme de produits Avaya (abandonnée par le fabricant)

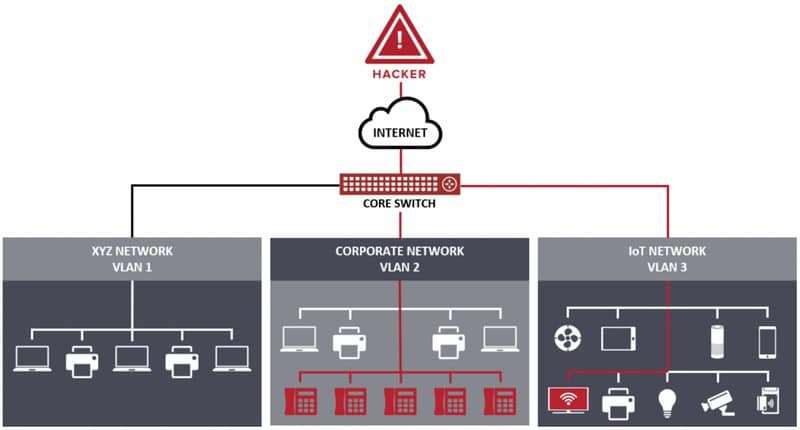

Dans son rapport, Armis explique : "L'effet immédiat des vulnérabilités TLStorm 2.0 est la prise de contrôle totale du commutateur connecté, mais les possibilités peuvent varier en fonction des configurations de segmentation du réseau". À ce sujet, deux scénarios sont évoqués :

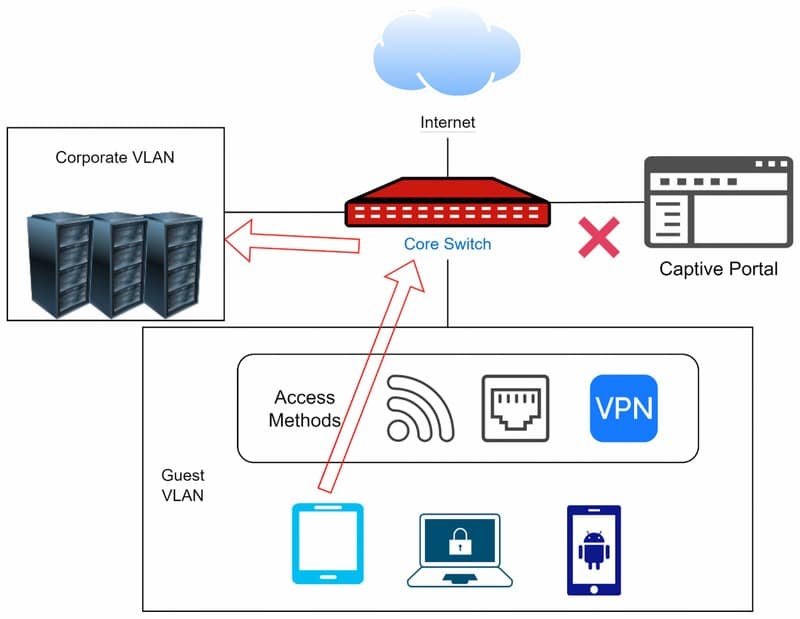

- Un scénario avec un portail captif qui serait exploité par un attaquant et qui lui permettrait d'exécuter du code à distance sur le switch, sans avoir besoin de s'authentifier. Une fois que l'attaquant a pris le contrôle du switch, il désactiver le portail captif afin d'accéder pleinement au réseau local.

- Un scénario où le pirate parvient à outrepasser la segmentation réseau mise en place grâce aux VLANs, en passant d'un VLAN "guest" au VLAN de production de l'entreprise grâce aux vulnérabilités TLStorm 2.0

Le rapport complet de la société Armis est disponible ici.

Quels sont les produits vulnérables chez Aruba et Avaya ?

La liste des produits vulnérables contient des références populaires, notamment les séries Aruba 2540 et Aruba 2930F ! Pour être plus précis, voici une liste des produits affectés :

- Aruba 5400R Series

- Aruba 3810 Series

- Aruba 2920 Series

- Aruba 2930F Series

- Aruba 2930M Series

- Aruba 2530 Series

- Aruba 2540 Series

- Avaya ERS3500 Series

- Avaya ERS3600 Series

- Avaya ERS4900 Series

- Avaya ERS5900 Series

Il ne reste plus qu'à regarder les sites d'Aruba et Avaya pour regarder ce qui est proposé pour se protéger contre ces vulnérabilités. Ce sera probablement une mise à jour du firmware des switchs.

Merci infiniment pour cette information, je suis en attente, mais à ce jour toujours pas de nouveau firmware