IT-Connect victime d’une tentative de piratage : on vous montre les bons réflexes !

Sommaire

I. Présentation

Il y a quelques semaines, nous avons été la cible chez IT-Connect d'une tentative de piratage par l'intermédiaire d'une campagne de phishing ciblant des influenceurs. Nous profitons de cette occasion pour vous montrer les éléments qu'il faut bien vérifier lorsque l'on reçoit des e-mails inhabituels. Cela nous donnera l'occasion d'apprendre quelques outils et méthodes pour mieux se protéger face à ce type de menace.

Nous avons, en effet, reçu il y a quelques jours un e-mail de sponsoring sur notre boite aux lettres IT-Connect, nous proposant une rémunération en l'échange de l'insertion d'annonces pour les produits GoPro dans nos vidéos YouTube ou d'un article de présentation de leur produit. Ces offres sont d'ordinaire assez courantes et il est commun de demander plus d'informations avant de s'engager.

Nous nous sommes cependant rapidement rendu compte qu'il s'agissait en réalité d'une campagne de phishing plutôt évoluée ciblant les influenceurs, voyons tout cela de plus près....

II. Réception de l'e-mail : aller au-delà des apparences

Sans plus attendre, voici le contenu de l'e-mail en question :

La première chose à vérifier ici est bien sûr l'adresse e-mail émettrice : "emily-gopro[@]poczta.onet.pl". Bien que la signature et le mail mentionnent à de nombreuses reprises l'entreprise GoPro, le nom de domaine ne semble lui pas lié à l'entreprise.

Remarque de Florian : il est assez fréquent de recevoir des sollicitations pour une marque ou un éditeur, sans que l'adresse e-mail de l'expéditeur corresponde à la marque mentionnée. Il peut s'agir d'une agence spécialisée ou d'un freelance qui effectue une mission pour le compte de la marque, et qui dispose donc de son propre domaine de messagerie. D'ailleurs, il n'est pas rare de voir une demande envoyée à partir d'une adresse en "@gmail.com".

Pour avoir des premières informations à propos d'un nom de domaine, nous pouvons nous reposer sur la base WHOIS. Il s'agit d'une base de données qui référence les informations sur l'identité des propriétaires et registrars (entité auprès de qui on enregistre) des noms de domaine. Plusieurs sites proposent de rechercher des informations dans cette base de données. Nous utiliserons ici le site suivant :

Depuis 2018, les données personnelles des propriétaires d'un nom de domaine peuvent être anonymisées à la demande de la personne qui enregistre son nom de domaine auprès d'un registrar. Il s'agit d'un effet direct de la réglementation européenne RGPD (Source : dsavocats.com). Avant cette réglementation, n'importe qui pouvait obtenir le nom, le numéro de téléphone, l'adresse mail et postale du propriétaire de n'importe quel nom de domaine.

Voici les informations que nous pouvons obtenir dans la base WHOIS pour le domaine poczta[.]onet[.]pl :

Ce nom de domaine a été enregistré en 1996 auprès d'un registrar Polonais. "poczta" signifie "poste" en polonais et le site "https://www.onet[.]pl/" est un site d'information Polonais connu. Rien à avoir avec GoPro donc.

Si l'on fouille un peu dans les différents services fournit par "onet", nous pouvons rapidement trouver une page de création gratuite d'adresse mail :

Les attaquants ont donc utilisé un service gratuit, probablement laxiste sur la vérification de l'identité des utilisateurs, ce qui leur a permis de mieux protéger leur anonymat ou de ne pas exposer leur propre infrastructure.

À la suite de la réception de ce mail, nous avons répondu afin de demander plus d'informations sur la proposition et avons reçu la réponse suivante :

La première chose à repérer ici est le nom et l'émetteur du mail qui ne sont plus les mêmes que pour le premier, ce qui est plutôt inhabituel. Encore plus étrange, le nom de domaine a également changé, ce qui est aussi assez improbable.

À nouveau, voici les informations que nous pouvons obtenir dans la base WHOIS pour le domaine "gopro-marketing[.]com" :

Ce nom de domaine a été enregistré en juillet 2024, ce qui est plutôt récent pour l'entreprise GoPro, qui existe depuis 2002 (Source). De plus, nous pouvons voir que les serveurs de noms ("nameservers") indiqués sont "NS1.REG.RU" et "NS2.REG.RU". Ici "REG.RU" est un registrar russe. Ce qui indique le nom de domaine a été enregistré ou est géré via ce registrar en Russie.

Pas de doute, le registrar est bien Russe. Ce qui dans le contexte actuel est plutôt louche, d'autant plus que l'entreprise GoPro est américaine : il y a peu de chance que leur pôle marketing européen soit délocalisé en Russie.

Nous pouvons ici commencer à dessiner le mode opératoire des attaquants :

- Ils envoient leur premier mail à l'aide de boites mail gratuites, faciles à créer et sans risque pour leur anonymat.

- Si une victime (nous dans le cas présent) mort à l'hameçon et envoi une réponse, celle-ci doit être transférée à une autre boite mail.

- Les attaquants passent alors en "mode manuel" et répondent à leur victime en utilisant un domaine semblant plus "légitime". Ce second nom de domaine fait lui partie de l'infrastructure réelle des attaquants et n'est donc pas directement exposé au risque d'une mise en blacklist par des solutions de sécurité (anti-spam ou autre). Cela à moins que quelqu'un ne réalise une investigation numérique sur leur campagne de phishing.

Cette première section de l'analyse nous permet déjà de voir de grosses incohérences et suffit, lorsque l'on connait ces petites techniques, à ranger cette offre dans la catégorie "extrêmement louche". Néanmoins, il ne nous coutait rien d'aller voir, en connaissance de cause, un peu plus loin.

III. Procédure d'échange de fichier inhabituelle

A. Présence de liens suspect dans un mail

Le dernier échange que nous avons avec cette Emily de chez GoPro est le suivant :

Il nous est ici demandé de récupérer un document sur un troisième domaine, l'émetteur nous indique que le mot de passe pour accéder au fichier est "gopro". Pour tenter de nous convaincre et de nous faire croire à une réelle proposition, des tarifs sont évoqués dans cette réponse.

Au passage, il est toujours recommandé de passer son curseur de souris au-dessus des liens que nous recevons dans les mails avant de cliquer dessus, cela peut parfois mettre en lumière quelques attaques basiques comme celles-ci :

<a href=http://it-connect.fr>http://google.fr</a>Si ce code HTML est interprétré dans votre client mail, vous penserez en cliquant dessus atterrir sur Google alors qu'en réalité, le lien pointe vers "http://it-connect.fr". Dans notre cas, le lien ne semble pas falsifier. Néanmoins, la démarche est ici assez inhabituelle et doit absolument vous mettre la puce à l'oreille, voyons pourquoi.

B. Utilisation d'un raccourcisseur d'URL

Le lien qui nous est indiqué dans l'e-mail point vers le domaine "rebrand[.]ly". Il s'agit d'un raccourcisseur d'URL, ou URL shortener. Un URL shortener permet de créer une URL courte et facile à retenir à partir d'URL plus longues, moins esthétiques. Par exemple :

Si je vous envoie un mail qui contient un lien vers "https://shorturl.at/f3z0E", vous serez immédiatement et automatiquement redirigé vers "https://www.it-connect.fr/" en cliquant dessus.

Au-delà de l'aspect pratique, les URL shortener présentent l'avantage pour l'attaquant de dissimuler le vrai site web sur lequel atterrira l'utilisateur, ce qui dans le cadre d'une campagne de phishing est plutôt pratique. Il faut aussi savoir que certains URL shortener permettent à l'utilisateur de choisir l'URL complète à utiliser pour identifier de manière unique son lien. Dans le cas présent, celui-ci a été choisi afin de renforcer la crédibilité de l'appartenance à GoPro : "/GoPro-Promotional"

Pour se protéger du risque d'être piégé par un URL shortener, je vous conseille d'avoir sous la main un plugin ou site web "unshortener". Ceux-ci permettent de voir le lien derrière l'URL raccourcie, sans pour autant vous y rendre avec votre navigateur. Voici un exemple avec le site web https://unshorten.it/:

Voici, enfin, ce que donne le lien reçu dans le mail lorsqu'on l'utilise sur https://unshorten.it/ :

Nous sommes ici redirigés vers un document stocké sur Dropbox, ce qui peut paraitre inhabituel (pourquoi ne pas juste nous envoyer le document en pièce jointe ?). L'URL complète ne permet encore une fois pas de connaitre le nom exact du fichier téléchargé.

La distribution de pièce jointe malveillante par mail est désormais un grand classique des cyberattaques, à un point tel que les solutions de sécurité deviennent soit très efficaces pour les détecter et bloquer, soit stricts au point de bloquer toute pièce jointe qu'elles ne sont pas en capacité d'analyser (exemple : le contenu d'une archive chiffré).

L'utilisation comme alternatives aux pièces jointes de plateformes grand public (OneDrive, Google Drive, DropBox) par les attaquants afin de distribuer des malwares ou documents piégés est très fréquente. Ces plateformes connues de tous ne provoquent pas la méfiance des victimes potentielles et sont très faciles à utiliser. Cela permet de créer des comptes et espaces de stockage temporaires à la chaine, même si ceux-ci sont supprimés rapidement.

| Attention Nous avons ici poursuivi notre analyse, car nous connaissons les bonnes et les mauvaises pratiques de sécurité, mais aussi, car, nous disposons d'un environnement outillé pour l'analyse de fichiers et pièces jointes malveillantes. Dans un contexte réel, il est n'est pas recommandé de télécharger un fichier suspect pour l'analyser sur son système sans la formation et les outils adéquats. |

C. Transmission via une archive chiffrée

Nous avons téléchargé ce fichier, il s'agit d'une archive "7z" protégée par un mot de passe :

L'utilisation d'archives chiffrées est une astuce connue des attaquants qui permet de contourner les mécanismes de défense des solutions anti-spam, navigateurs ou des proxys d'entreprise. Ces solutions savent depuis plusieurs années traiter les archives pour analyser leur contenu, sauf si elles sont protégées par un mot de passe (que la solution sécurité ne connait pas bien sûr). Dans de tels cas, les solutions anti-spam/proxy peuvent, en fonction de comment elles sont configurées, laisser passer le document ou bloquer complètement sa réception, car son contenu n'a pas été totalement analysé.

L'utilisation d'une archive chiffrée par un émetteur que vous ne connaissez est un indicateur fort d'une tentative de piratage.

Il est aussi intéressant de noter que quelques jours après son téléchargement, le fichier a été retiré de la plateforme Dropbox. Cela peut être le fait de l'attaquant lui-même pour limiter les capacités d'investigation de ses victimes, ou par les équipes de sécurité de Dropbox à la suite d'alertes utilisateur.

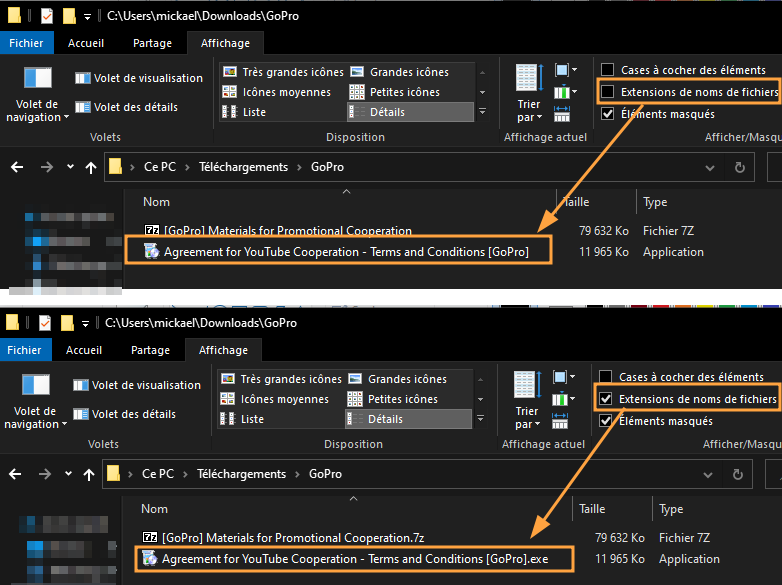

Une fois l'archive décompressée à l'aide du mot de passe transmis par mail ("gopro"), voici ce que nous pouvons trouver à l'intérieur :

Ici, c'est alerte rouge. La présence d'un fichier en ".exe" ou ".dll" transmis par un émetteur qui n'est pas de confiance est également un indicateur fort d'une tentative compromission.

Un fichier ".exe" est un exécutable, c'est-à-dire un programme ou logiciel qui va exécuter des instructions sur votre système. C'est l'un des formats classiques des ransomwares et autre virus, mais aussi d'un tas de programmes légitimes, comme "teams.exe", "chrome.exe" ou "firefox.exe".

Attention, toutefois, si vous êtes sous Windows, votre système va par défaut cacher les extensions de fichier et vous ne pourrez pas clairement voir qu'il s'agit d'un exécutable (".exe"). Pour les repérer, il faut activer l'affichage des extensions de fichier dans votre explorateur de fichier :

À noter que je ne m'attarde pas sur le contenu du fichier ".docx", qui ne contient ni macro ni autre élément suspect.

IV. Contenu suspect d'une archive ZIP

A. Analyse technique manuelle

Sans être un expert du reverse engineering ou du développement de malware, j'ai dans un premier temps tenté à mon niveau de récupérer des indicateurs sur la nature de cet exécutable. Parmi les actions et éléments relevés :

- Chercher des chaines de caractères lisibles à l'intérieur du binaire à l'aide de commandes comme "string" (nom de domaine, message de demande de rançon, commentaires dans le code, etc.).

- Chercher des fichiers embarqués dans l'exécutable à l'aide d'outils comme "binwalk" ou "foremost".

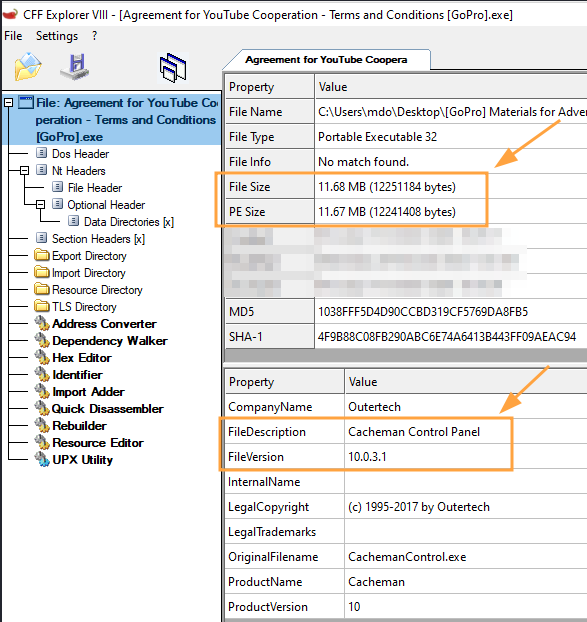

- Regarder la table d'export de l'exécutable via "CFF Explorer" afin de repérer les noms des fonctions du binaire.

- Vérifier les propriétés de l'exécutable

- etc.

L'analyse via "CFF Explorer" m'a permis de relever que la signature d'un binaire légitime a été utilisée et que le code malveillant de l'attaquant a surement été embarqué à l'intérieur :

Ces informations fournies par CFF Explorer révèlent, en effet, que le binaire provient de l'entreprise "Outertech" et qu'il s'agit de "CachemanControl.exe" en version 10.0.3.1. Ce fichier pèse 11,67 Mo, mais si l'on cherche cette version sur Internet, celle-ci ne pèse que 4,61 Mo :

Ce n'est pas vraiment un indicateur fiable à 100%, car d'autres raisons peuvent expliquer cette différence de taille, mais c'est un élément à garder en tête.

Quoi qu'il en soit, mon analyse manuelle ne m'a pas franchement permis de relever d'informations intéressantes pouvant confirmer le caractère suspect de notre binaire. Sans compétences concrètes, outils et analyse approfondie, difficile de savoir ce que va vraiment faire cet exécutable.

B. Analyser fichier sans être technicien

Si vous n'êtes pas un expert technique, mais que vous souhaitez tout de même vérifier si un fichier est malveillant, plusieurs outils sont à votre disposition :

- EDR ou Antivirus d'entreprise

Dans un environnement professionnel, si vous disposez d'un EDR (Endpoint Detection & Response) ou d'un antivirus d'entreprise, il est judicieux d'utiliser ces solutions pour analyser le fichier suspect. Cela est généralement possible par l'intermédiaire d'un clic droit "Analyser" ou équivalent, même si la plupart des solutions de sécurité analysent tous fichier déposé sur le système local.

Ces outils sont faits pour détecter ce type de menace et se basent sur une analyse par signature et parfois comportementale. Elles ne sont certes pas parfaites et il est possible pour un attaquant de concevoir des exécutables malveillants non détectés par ces solutions, mais cela reste une étape importante et indispensable afin de lever un doute.

- VirusTotal

Dans un contexte personnel, ou si vous n'avez pas d'outil de sécurité installé localement, vous pouvez recourir à VirusTotal. Il s'agit une plateforme en ligne qui analyse votre fichier à l'aide de plusieurs dizaines de moteurs antivirus. Toutes les analyses réalisées par les autres utilisateurs sont publiques, ce qui permet de retrouver l'analyse d'un fichier malveillant similaire analysé par d'autres utilisateurs dans le passé.

VirusTotal effectue une analyse statique approfondie du fichier, et si c'est un exécutable, une analyse dynamique est également réalisée. Cette dernière permet de simuler son exécution dans un environnement clos, surveillé et maitrisé afin d'identifier des comportements suspects, comme ses communications réseau, la lecture ou modification de données sur le système, etc.

Attention à la confidentialité : Il est important de noter que lorsque vous envoyez un fichier à VirusTotal, celui-ci devient accessible à la communauté. Ainsi, si vous travaillez sur des fichiers sensibles, il est préférable de soumettre uniquement le hash du fichier pour vérifier s'il a déjà été analysé ou d'effectuer une analyse comportementale locale via une sandbox dédiée.

Pour récupérer le hash d'un fichier, je vous oriente vers notre article à ce sujet :

- IT-Connect - PowerShell : comment calculer le hash d’un fichier ?

Voici un extrait du résultat de l'analyse VirusTotal réalisée dès la réception de l'exécutable de notre chère Emily :

On remarque qu'une seule solution antivirale sur les 73 utilisées repère un élément malveillant dans notre binaire, ce qui est plutôt faible. Autre point intéressant, nous ne sommes pas les seuls à avoir demandé une analyse sur celui-ci récemment, puisque la dernière date d'il y à 4 heures.

A présent, voici une analyse sur le même fichier réalisée quelques jours plus tard :

Vous pouvez vous-même consulter l'analyse complète sur ce lien :

- VirusTotal - https://www.virustotal.com/gui/file/9f21f2f2e295f1b9fef40d70e0f762f508a840a0f9f61928be39628da7dbca11/detection

Le score est tout à fait différent ! Cela indique qu'il s'agit d'une nouvelle campagne utilisant des IoC qui étaient encore inconnus, qui n'ont jamais été référencés auparavant. Grâce au travail des analystes, les IoC de ce binaire ont été partagés puis intégrés à plus de solutions de protection, ce qui permet une meilleure détection globale et la confirmation de nos soupçons.

Un IoC (Indicator of Compromise) est un élément unitaire qui peut être utilisé pour aider à caractériser un comportement malveillant. En extrayant chaque item utilisé lors d'une attaque (une IP, une signature, un hash, un nom de domaine, actions de lecture ou altération de fichiers, etc.), il est possible de mettre en place des systèmes de détection basés sur ces éléments et ainsi de partager de manière uniformisée les traces d'un attaquant potentiel.

Par exemple, si la cyberattaque analysée sur l'entreprise A fait apparaitre une exfiltration de données vers l'adresse IP "X.X.Y.Y", toute trace de cette adresse IP au sein des flux réseau de l'entreprise B pourrait être un signal de compromission sans avoir à faire une analyse poussée à chaque fois. Il est donc important de partager cette information avec le plus grand nombre afin que toutes les solutions de sécurité puissent mettre à jour leur base d'IoC et se protéger au plus vite de ces nouvelles attaques.

Voici, par exemple, quelques IoC issus de l'analyse dynamique et statique réalisée par VirusTotal sur notre binaire :

On voit ici qu'il a cherché à contacter différentes adresses IP et domaines, dont certains déjà identifiés dans des attaques précédentes :

Chaque IoC possède un score au même titre que les fichiers analysés. La présence d'un IoC identifié comme malveillant au sein d'un fichier permet donc de faciliter sa catégorisation. Les analystes de sécurité de Sophos ont par exemple catégorisé ce nom de domaine comme étant utilisé dans le cadre de l'activité de malware et de spyware alors que ceux de WebRoot le catégorise comme "Phishing and Other Frauds". Il est aussi intéressant de voir que les premières et dernière analyses de ce domaine sont très récentes, ce qui conforte l'idée d'une attaque nouvelle utilisant de nouvelles infrastructures.

Ces informations suffises, sans même avoir des compétences techniques très poussées sur ce sujet, à comprendre qu'il s'agit d'un programme malveillant et donc d'une tentative de compromission. Nous pourrions également aller plus loin dans la compréhension de ce que fait le binaire en regardant la partie "analyse comportementale" de VirusTotal, qui résulte de l'exécution de ce binaire dans une sandbox.

V. Conclusion

Cet article nous a permis de voir à quoi peut ressembler une attaque par phishing un peu plus avancée que la moyenne dans un cas qu'on ne peut faire plus réaliste ! Il est évident que vous ne verrez donc pas d'annonce pour GoPro dans nos vidéos prochainement.

Lorsque ces campagnes sont suffisamment volumineuses, il peut arriver que les analystes décident de publier un blogpost à son sujet, en détaillant de façon beaucoup plus approfondie et technique le contenu de leur analyse. Il s'agit là aussi de lectures très intéressantes, bien qu'elles nécessitent un bon bagage technique. Vous pouvez retrouver un exemple d'une telle analyse sur le lien suivant :

- Mandiant (Google) - An Offer You Can Refuse: UNC2970 Backdoor Deployment Using Trojanized PDF Reader

Un rapport d'analyse VirusTotal est très complet et pourrait faire l'objet d'un livre entier tant il y a d'éléments à relever, à analyser et à comprendre au sujet des binaires malveillants ! Néanmoins, savoir quand et comment utiliser ce type de solution est important pour éviter de se mettre dans une situation dangereuse, sans oublier l'aspect confidentialité (soumission du hash au lieu du binaire). Au même titre que les astuces et sites évoqués dans cet article. L'analyse de l'origine d'un nom de domaine ou d'une URL raccourcie n'est pas très complexe, le plus difficile reste de penser à utiliser ce type d'outils au bon moment et avant de prendre des décisions trop rapides.

J'éspère que cet article vous a plu ! N'hésitez pas à réagir ou partager vos expériences et conseils dans les commentaires ou sur notre Discord.

Excellent article !

ça serai trop drôle si GoPro, les vrais, vous propose un partenariat maintenant. 🤣

Le changement de domaine surement liée a l’envoi d email en masse ?

Avec une graylist vous auriez eu le problème ?

Merci pour l’article ca servira a beaucoup de monde

Super article!

L’analyse sur le breach de Stormshield, cela donne quoi? Mici

PS : https://breachfighter.stormshieldcs.eu/

Merci pour ce très bon article. Il permet de revoir les fondamentaux, la méthode et d’aller plus loin dans l’analyse sans tomber dans des concepts réservés aux cadors de la cybersécurité.