Télétravail : faut-il déployer le VPN à tous les employés ?

Sommaire

I. Présentation

Alors que nous sommes actuellement au plein cœur de notre second confinement, la majorité des entreprises sont une nouvelle fois confrontées à la problématique du télétravail, pour la deuxième fois. Bien que ce ne soit pas systématique en fonction des métiers et des entreprises, qui dit télétravail, dit accès à distance aux données et aux applications de l'entreprise.

Cet accès distant lorsqu'il est mis en place correctement s'appuie sur un VPN, et non par l'intermédiaire d'un serveur RDS ouvert sur Internet, n'est-ce pas...? Si d'un point de vue technique rien n'empêche de déployer le VPN auprès de tous les utilisateurs en télétravail, faut-il réellement le faire ? L'utilisateur de son point de vue s'arrête à l'aspect pratique, mais la question est plus complexe qu'elle n'y paraît.

II. Une question de surface d'attaque

Lorsque vos utilisateurs sont sur site, leurs postes de travail le sont également, et à partir de ce moment-là, les communications réseau, qu'elles soient internes ou externes vers Internet, sont filtrées. A minima, le pare-feu doit filtrer les communications vers Internet, aussi bien pour les flux entrants que sortants. Grâce à ce filtrage, des restrictions s'appliquent sur les flux réseau afin de bloquer certaines catégories de sites Internet, certaines applications, mais également les flux malveillants grâce à l'IDS.

Quand l'utilisateur est chez lui et qu'il est connecté en VPN, il peut utiliser la sortie Internet de son domicile, tout en ayant accès aux ressources de l'entreprise. Nous parlerons alors de "split tunnel" c'est-à-dire que la connexion est coupée en deux : une partie des flux passent par le tunnel VPN, et l'autre partie passe en dehors. À son domicile, l'utilisateur n'a pas de protection sur sa connexion à Internet : pas de filtrage, pas de restriction.

Un vrai danger et ces connexions distantes au travers de tunnels VPN vont élargir la surface d'attaque à cause de la connexion Internet non sécurisée que va utiliser chaque utilisateur. En effet, la surface d'attaque du SI est élargie puisqu'elle correspond à la surface d'attaque habituelle, à laquelle s'ajoute le réseau interne de chaque utilisateur connecté en VPN.

Pour maintenir la surface d'attaque même si l'utilisateur est chez lui en télétravail et avec son accès VPN actif, il va être nécessaire de jouer sur les paramètres du tunnel VPN. En effet, en complément du "split tunnel", nous avons le "full tunnel" c'est-à-dire que l'ensemble des flux réseau de la machine vont passer dans le tunnel VPN : le pare-feu de votre entreprise pourra alors effectuer son travail habituel. Ce mode de fonctionnement est fortement recommandé.

Il est également important de mettre en place un cloisonnement au niveau des clients VPN. Ainsi, chaque client VPN est isolé dans un sous-réseau au sein même du réseau VPN, donc les clients VPN ne sont pas visibles entre eux. Attention, ce mode de fonctionnement implique l'utilisation de 4 adresses IP par client VPN (adresse réseau, adresse de broadcast, adresse IP du client et passerelle). Si vous choisissez d'opter pour ce mode de fonctionnement, le réseau IP dédié au VPN doit avoir un masque de sous-réseau qui tient compte de cette contrainte.

De manière générale, il convient d'être encore plus strict sur les règles de filtrage lorsqu'il s'agit d'un accès distant : à quels serveurs et quels services doivent avoir accès les utilisateurs ? Quels sont les protocoles utilisés ? En fonction des possibilités de votre pare-feu, vous pouvez envisager plusieurs profils de règles avec des niveaux d'accès différents correspondants aux usages des salariés.

III. VPN nomade : attention aux licences et aux ressources

Déployer le client VPN sur les postes de travail des utilisateurs n'est pas le plus compliqué, il y a probablement un package MSI existant pour vous aider à accomplir cette tâche de manière automatique.

Concernant la connexion VPN en elle-même, je tiens à attirer votre attention sur deux points :

- Les licences "VPN" sur votre pare-feu

Sur les pare-feux, d'un fabricant à l'autre, la politique de licensing sur les accès VPN n'est pas toujours la même. Les licences peuvent être gratuites et illimitées sur un accès VPN-SSL, mais sur un accès VPN-IPSec, les licences sont bien souvent payantes (et donc limitées).

Avant de déployer l'accès VPN auprès de vos utilisateurs, cela vaut le coup de s'intéresser au licensing de votre boîtier et de définir le nombre d'accès que vous souhaitez déployer. Ceci vous permettra de faire le bon choix ensuite entre VPN-SSL et VPN-IPSec pour réaliser la configuration de votre tunnel VPN. Quoi qu'il en soit, les tunnels IPSec restent à privilégier pour les environnements qui ont besoin d'un haut niveau de sécurité, car il est plus robuste qu'un tunnel VPN-SSL. Rassurez-vous, un tunnel VPN-SSL va chiffrer les données et en assurer l'intégrité et la confidentialité.

- Les ressources matérielles de votre pare-feu

Vous avez besoin de déployer 100 accès VPN, mais votre boîtier est-il dimensionné en conséquence ? La fiche technique de votre pare-feu sera en mesure de répondre à la question suivante : "Quel est le nombre maximal de connexions VPN-SSL en simultanées ?".

Après avoir vérifié cette information, vous pourrez déterminer si c'est limite est une contrainte ou non dans le cadre du déploiement du VPN dans votre entreprise.

IV. Apportez une couche de sécurité au plus proche de l'utilisateur

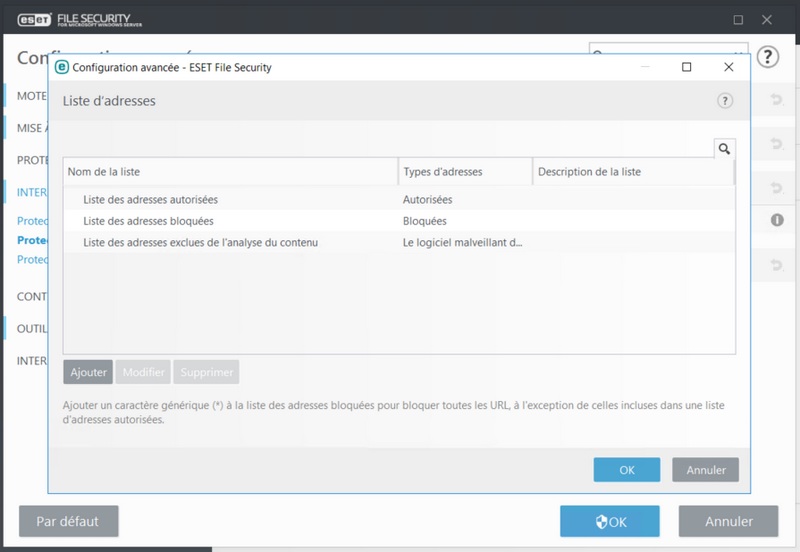

Comme évoqué précédemment, le fait d'utiliser un "full tunnel" va faire passer tous les flux dans le tunnel VPN et vous permettre de maintenir le filtrage de votre pare-feu. En complément, vous pouvez déployer une couche de configuration au plus près de l'utilisateur, directement au niveau du poste de travail, grâce à votre Endpoint ("antivirus").

Les solutions adaptées au monde de l'entreprise intègrent des fonctionnalités au-delà de la simple détection de virus, malware, et infection en tout genre. Elles permettent notamment de se protéger contre les attaques réseau et intègrent un module de filtrage Web. Grâce à cette fonction, le filtrage Web par catégorie peut être déporté, au niveau du PC, peu importe la connexion Internet utilisée, peu importe si l'on passe par le pare-feu de l'entreprise ou non.

Cette première barrière, ce premier niveau de sécurité, me semble très intéressante pour apporter une couche de sécurité sur le point d'entrée principal : le PC de chaque utilisateur.

Il convient également des règles de base au niveau des postes de travail. Par exemple, gardez le pare-feu local du système d'exploitation actif et empêchez vos utilisateurs d'installer des applications sur leur poste. Autrement dit, un utilisateur lambda ne doit pas être administrateur de sa machine ; de cette manière, vous éviterez déjà une bonne partie des risques et des problèmes. Dans le même esprit, maintenez vos postes de travail à jour, au niveau des logiciels, mais aussi du système d'exploitation, et posez-vous la question suivante : "Comment les postes vont-ils se mettre à jour pendant cette période prolongée en télétravail ?". Si vous utilisez un serveur WSUS pour gérer les mises à jour, pensez à autoriser ce flux dans votre tunnel VPN pour distribuer vos mises à jour.

V. Les mots de passe : l'éternel combat

Lors de la mise en œuvre du VPN, vous allez probablement baser l'authentification sur une source externe tel qu'un annuaire Active Directory. L'avantage c'est que l'utilisateur va pouvoir utiliser son identifiant et son mot de passe habituel : confortable. L'inconvénient c'est que si un identifiant fuite ou n'est pas suffisamment sécurisé, il devient vulnérable à une attaque de type brute force.

Cette problématique nous amène à explorer trois pistes pour nous protéger :

- Durcir la politique de mots de passe de votre entreprise pour vous assurer que les mots de passe sont complexes

- Activer le verrouillage des comptes Active Directory au bout de X tentatives en échecs

- Activer les mécanismes de protection sur le pare-feu afin de bannir les adresses IP à l'origine de tentatives de connexion répétées avec des identifiants incorrects (anti brute force)

- Mettre en place de l'authentification multi-facteurs (MFA/2FA) sur vos comptes utilisateurs, à minima sur les comptes sensibles

Les tentatives de connexion malveillante étant bien souvent en provenance de pays étrangers, si vos utilisateurs se connectent seulement depuis la France, vous pouvez également affiner vos règles de pare-feu sur l'accès VPN en ce sens.

➡ Active Directory - Stratégie de mots de passe affinée

VI. Éduquez vos utilisateurs

Expliquez à vos utilisateurs qu'il n'est pas toujours nécessaire d'activer le tunnel VPN, car ils n'en ont pas forcément besoin pour accéder à leur boite e-mail ou utiliser un outil collaboratif comme Teams. Néanmoins, vous pouvez aussi pour une solution radicale : la connexion automatique du VPN au démarrage du PC pour garder le contrôle sur tous les flux, mais tenez bien compte des contraintes évoquées.

Bien qu'il ne soit pas toujours évident d'appliquer les meilleures pratiques dès le démarrage, notamment quand la demande est urgente et express, mais prenez le temps de réviser votre configuration pour ne pas négliger la sécurité de vos accès distants. Finalement, les points d'attention évoqués dans cet article s'appliquent que vous souhaitiez mettre en place un accès VPN pour tout ou partie de vos utilisateurs.

➡ Lectures complémentaires :

- Coronavirus et Cybersécurité : même combat ?

- ANSSI - Recommandations sur le nomadisme numérique

Pour finir, je vous laisse en compagnie d'un tutoriel dans lequel je vous explique comment mettre en place un accès VPN-SSL avec un pare-feu Pfsense.

Article très intéressant. Merci à vous.

vpn basique oui , ça peut poser des pb.

mais utilisation de postes dédiés nomades ( avec kaspersky; stormshield etc ) sur des pc entreprise.

avec vérification de conformité avant établissement du tunnel c’est mieux.

Dans mon cas, les utilisateurs n’ont accès à rien en wifi avec leur pc pro tant qu’ils ne sont pas connectés au VPN ( et conformes : antivirus à jour / Windows update etc… )