Définir un mot de passe sur un matériel Cisco

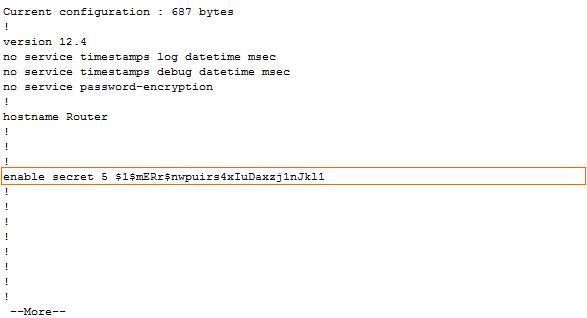

I. Présentation La base de la sécurisation est le mot de passe, nous allons voir dans ce tutoriel comment configurer le mot de passe pour le monde privilégié (accessible avec la commande enable) pour sécuriser l’accès à ce compte sur un matériel Cisco (switch, routeur,…). Il est possible de chiffrer le mot de passe ou non, selon la commande que l’on saisie. II. Mettre en place un mot de passe non chiffré # On passe en mode privilégié : cisco>enable # On passe en mode de configuration : cisco#configure terminal # On définit le mot de passe (où neoflow est à remplacer par votre mot de passe) : cisco(config)#enable password neoflow # On regarde le mot de passe : cisco(config)#exit cisco#show running-config III. Mettre en place un mot de passe chiffré # On passe en mode privilégié : cisco>enable # On passe en mode de configuration : cisco#configure terminal # On définit le mot de passe (où neoflow est à

Lire cet article