Internet Explorer : Gestion des mots de passe enregistrés

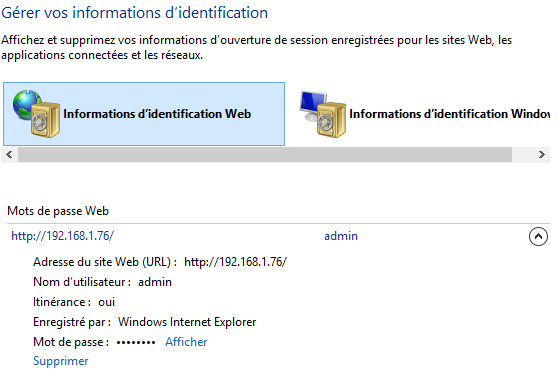

I. Présentation Les mots de passe mémorisés par les navigateurs ne sont pas protégés, comme on a pu le voir dans deux autres tutoriels traitant le cas de Mozilla Firefox et celui de Google Chrome. Aujourd’hui, c’est Internet Explorer qui est la cible, est-il plus protecteur que ses deux concurrents les plus sérieux ? Regardons ça de plus près. Pour ceux qui préfèrent, suivez le cours vidéo : II. Accès aux mots de passe mémorisés Exécutez Internet Explorer, cliquez sur l’engrenage puis sur « Options internet » et sur l’onglet « Contenu ». Cliquez sur « Paramètres » dans la section « Saisie semi-automatique » et enfin sur « Gérer les mots de passe ». Le gestionnaire d’identification va alors s’ouvrir, une bonne nouvelle puisque cela signifie que les informations mémorisées ne sont pas stockées n’importe où. Sous l’intitulé « Mots de passe Web » retrouvez tous les sites pour lesquels vous avez un mot de passe mémorisé. Note : « Informations d’identification Web » contient les mots de passe mémorisés provenant de site

Lire cet article