Configurer Tomcat avec SSL

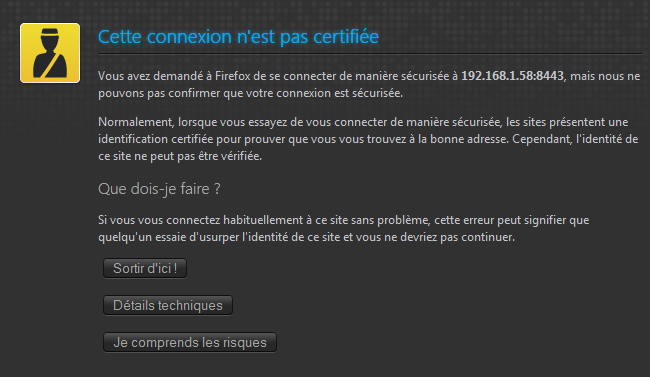

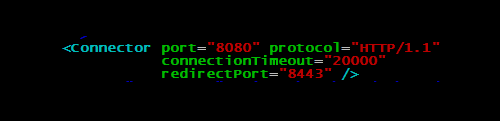

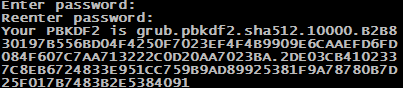

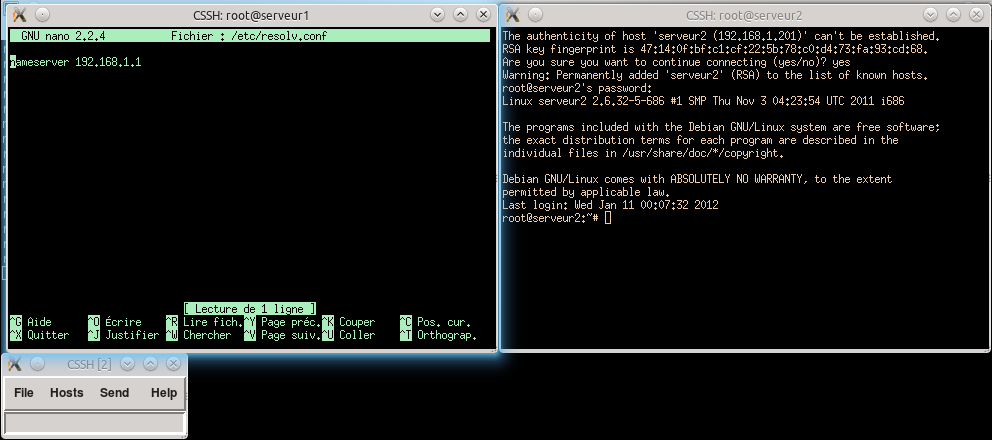

I. Présentation Dans ce tutoriel, nous allons sécuriser Tomcat en configurant la possibilité ou l’obligation de passer par du HTTPS plutôt que par du HTTP. Les échanges HTTPS sont chiffrés de sorte qu’ils ne soient plus lisibles si on ne dispose pas des bon certificats de déchiffrement. Pour effectuer ce tutoriel, il faut que vous disposiez d’un Tomcat opérationnel. Je fait ce tutoriel avec la version 7 de Tomcat mais la procédure est la même depuis Tomcat 5. Son répertoire d’installation est dans mon cas « /opt/tomcat ». II. Génération du Keystore Un Keystore est un fichier qui va comprendre la clé privée du serveur ainsi que le certificat auto-signé. Pour plus de clarté, il est plus simple de le stocké non loin du répertoire d’installation de Tomcat7. Pour le généré, on utilise la commande suivante : keytool -genkey -alias tomcat -keyalg RSA -keystore /opt/tomcat/keystore Vous aurez alors à répondre à plusieurs questions afin de remplir votre Keystore : III. Création du

Lire cet article