Vider l’espace d’échange (SWAP)

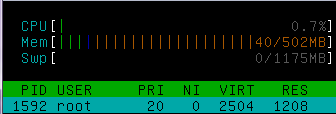

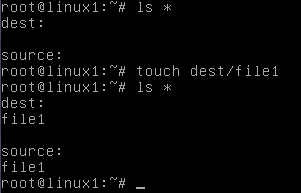

I. Présentation Certaines applications peuvent être très gourmandes en ressource mémoire, Linux se met alors à utiliser son espace d’échange (SWAP) mais il arrive que celle-ci ne se vide pas correctement et paraisse être toujours utilisée causant ainsi des problèmes de performances liées aux accès au disques dur. L’espace d’échange SWAP sous Linux peut être activé/ désactivé et c’est la plupart du temps comme cela que l’on peut vider l’espace SWAP sans avoir à redémarrer le système. Pour information, on peut vérifier facilement l’espace d’échange SWAP utilisé sur le système avec la commande suivante : swapon -s La colonne « Used » nous renseignera sur l’utilisation actuelle de la mémoire SWAP disponible. Si ce taux reste trop élevé trop longtemps, on peut observer des ralentissements sur l’accès au disque dur sur lequel la partition ou le fichier SWAP est présent. II. Vider la SWAP Pour redémarrer et remettre à zéro la SWAP, nous utilisons la commande suivante : swapoff -a && swapon

Lire cet article