SyncDrive : Un client Google Drive pour Ubuntu

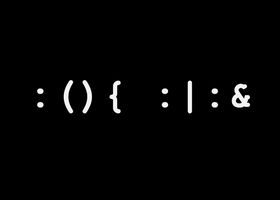

I. Présentation Pour le moment, aucun client Google Drive officiel n’est disponible pour Ubuntu, ou une quelconque autre distribution Linux. Ceci oblige à passer par des solutions alternatives. Dans ce tutoriel, nous verrons SyncDrive, une application basée sur Grive et très simple d’utilisation, permettant d’ajouter jusqu’à 2 comptes Google sur une même machine. Attaquons nous à l’installation de l’application pour ensuite passer à la partie configuration en mettant en place la liaison entre SyncDrive et votre compte Google. II. Installation de SyncDrive Pour ma part, j’utilise une machine virtuelle sous Ubuntu 13.10 fraîchement installée. Je vous invite à ouvrir un Terminal et à saisir les 3 commandes suivantes (en tant que root ou ajouter « sudo » devant chaque commande) : # Ajout du repository ppa de NoobsLab # Appuyez sur Entrée pendant l’ajout pour récupérer la clé add-apt-repository ppa:noobslab/pear-apps # Mise à jour de la liste des paquets apt-get update # Installer SyncDrive apt-get install syncdrive Une fois l’installation terminée, passez

Lire cet article