Les clés asymétriques

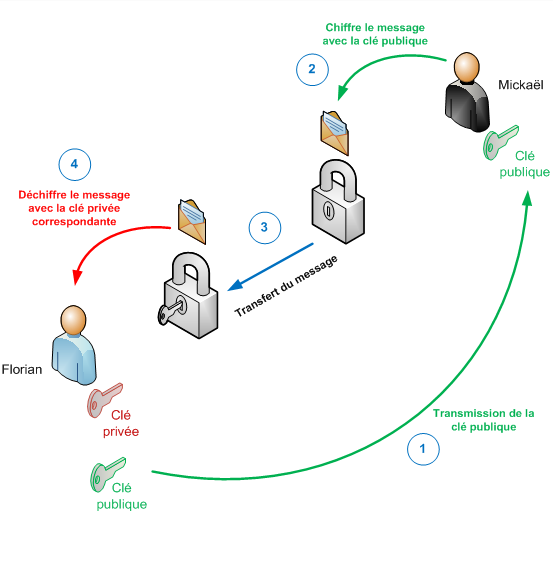

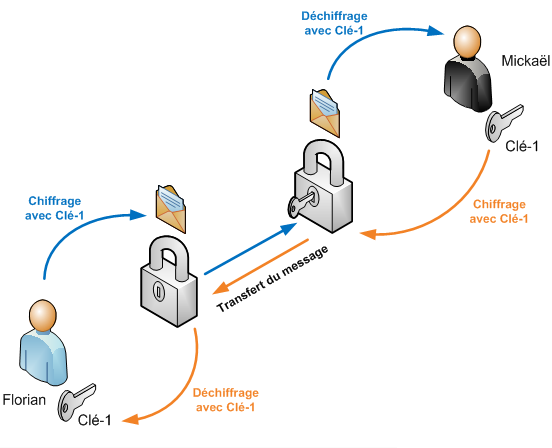

I. Présentation : Après avoir vu les clés symétriques, nous allons voir le fonctionnement des clés asymétriques, qui fonctionnent par paire, contenant une clé publique et une clé privée. La clé publique étant distribuée aux personnes qui doivent chiffrer des messages pour la personne détenant la clé privée. Une clé privée, qui, comme son nom l’indique doit rester privée puisque les messages sont déchiffrables uniquement grâce à elle. Pour résumer, la clé publique sert à chiffrer les messages et la clé privée à la déchiffrer. Ceci ne marche donc que dans un sens, on chiffre des messages pour quelqu’un d’unique qui pourra les ouvrir. Pour que la « conversation » puisse s’effectuer de manière bidirectionnelle, il faut générer deux paires de clés : chacun garde sa clé privée et distribue sa clé publique à la partie émettrice. II. Principe : A travers ce schéma on voit que Florian possède une paire de clés asymétriques donc une clé privée et une

Lire cet article