Siloscape : le premier malware qui cible les conteneurs Windows et Kubernetes

Pour la première fois, les chercheurs en sécurité ont découvert un malware qui cible les conteneurs Windows dans le but d'attaquer les clusters Kubernetes, dans le Cloud. Ce malware a désormais un nom : Siloscape.

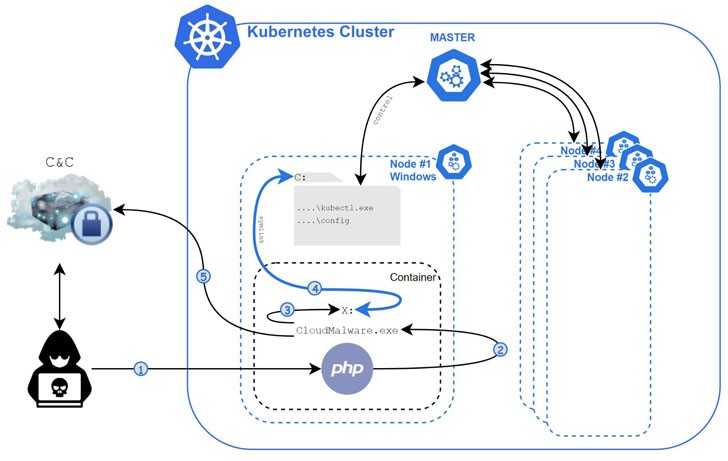

Siloscape a été détecté pour la première fois en mars 2021. Plusieurs techniques sont utilisées pour réaliser des attaques avec ce malware. Par exemple, les attaquants ciblent des applications classiques que l'on peut retrouver dans le Cloud, au sein de conteneurs, comme un serveur Web. Le but étant d'exploiter une vulnérabilité connue et de mettre un pied dans l'infrastructure Cloud de la cible. Une fois que cette première étape est franchie, l'objectif sera d'utiliser une technique pour sortir du conteneur et effectuer une exécution de code sur l'infrastructure qui est derrière. Le nom Siloscape vient justement de cette idée de s'échapper du conteneur : silo escape. Le terme "silo" faisant référence au container.

D'après Daniel Prizmant, chercheur chez Unit 42, Siloscape est un malware qui cible les clusters Kubernetes par le biais de conteneurs Windows. L'objectif principal de se malware est d'installer une backdoor (porte dérobée) au sein d'un cluster Kubernetes mal configuré pour ensuite exécuter des conteneurs malveillants.

Lorsque le malware est en place, une connexion est établie avec le serveur C2 (Command and Control) du pirate, au travers d'un proxy Tor. En fait, Siloscape est difficilement détectable, car il ne fait rien qui peut alerter le propriétaire du cluster, contrairement à certains malwares qui ont pour objectif le cryptojacking.

Les chercheurs de chez Unit 42 ont pu obtenir un accès sur le serveur C2 découvert. D'après eux, il y a 23 victimes actives et la campagne aurait démarré aux alentours du 12 janvier 2020 si l'on se réfère à la date d'installation du serveur. Ce serveur n'est peut-être qu'un serveur parmi tant d'autres, finalement.

Quoi qu'il en soit, une fois que Siloscape est en place, il ouvre la porte à de nombreuses activités malveillantes au sein de l'infrastructure compromise.