Serveur de fichiers – Les permissions NTFS et de partage

Sommaire

I. Présentation

Dans ce chapitre, nous allons étudier les permissions NTFS et les permissions de partage. Une notion de base à connaître et à maîtriser lorsque l'on s'intéresse à la gestion d'un serveur de fichiers sous Windows Server.

Après avoir vu ce qui différencie les permissions NTFS et les permissions de partage, nous allons voir comment configurer ces permissions. Pour cet exemple, un serveur sous Windows Server 2025 est utilisé. La procédure reste la même sur les autres versions de Windows Server, ainsi que les versions desktop de Windows.

II. Différences permissions NTFS et de partage

A. Voir les permissions de sécurité NTFS

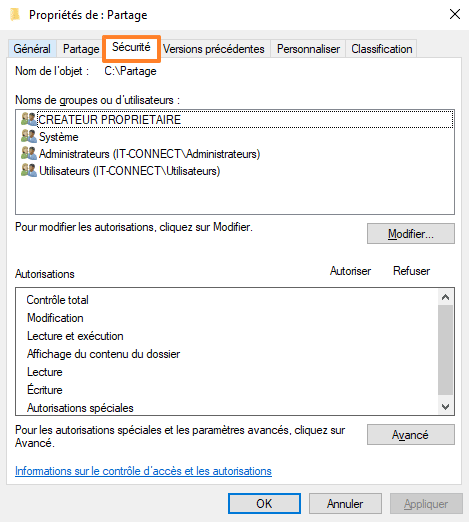

Bien que NTFS ne soit pas le seul système de fichiers pris en charge par Windows Server, il est utilisé lorsque l'on met en place un serveur de fichiers. Sur un volume NTFS, chaque dossier et chaque fichier à ses propres permissions NTFS, visibles via l'onglet "Sécurité" dans les propriétés de l'élément. Cet onglet permet de visualiser les permissions NTFS des différents utilisateurs et groupes. C'est également à partir de cette fenêtre que l'on peut éditer les permissions NTFS.

Ces permissions permettent de définir l'accès aux données : accès en lecture, accès en lecture/écriture, aucun accès, etc... Les possibilités sont nombreuses, comme nous le verrons par la suite.

B. Voir les permissions de partage

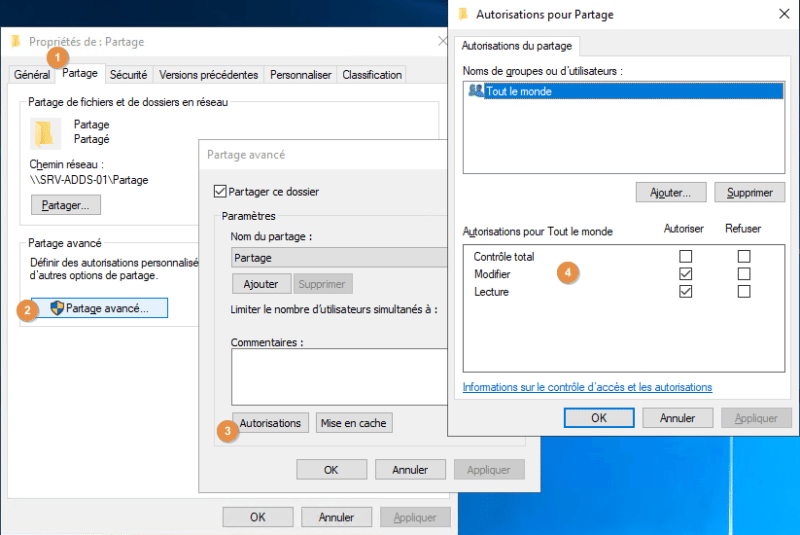

En complément des permissions NTFS, il y a les permissions de partage. Ces permissions sont configurables uniquement lorsque le dossier est partagé et le choix est plus limité : Contrôle total, Modifier, Lecture.

À partir de l'onglet "Partage" d'un répertoire (1), nous pouvons consulter les permissions effectives sur un partage. Il suffit de cliquer sur "Partage avancé" (2) puis sur "Autorisations" (3) pour voir apparaître une fenêtre qui liste les groupes et utilisateurs ayant des droits (4), avec le niveau de droits associés. Si nous sélectionnons le groupe "Tout le monde", qui est positionné par défaut, les autorisations affichées correspondent à ce groupe.

Au-delà du fait qu'il y ait moins de choix qu'avec les permissions NTFS, la différence se situe dans la portée des permissions. Les permissions de partage s'appliquent uniquement lorsque l'on accède à distance à un dossier ou un fichier !

Tandis que les permissions NTFS s'appliquent aussi bien lorsque l'on accède en local, ou à distance, de façon identique. Autrement dit, pour les accès locaux, les permissions de partage ne s'appliquent pas. Par ailleurs, les permissions de partage se configurent uniquement sur le répertoire partagé.

Il faut savoir également que les permissions de partage sont définies sur le dossier partagé en lui-même et que cela s'applique à l'ensemble des données du partage.

C. Le cumul des permissions

Pour les accès à distance, les deux types de permissions vont s'appliquer et se cumuler en quelque sorte. Côté utilisateur, les permissions effectives correspondront aux permissions les plus restrictives !

Par exemple, si un utilisateur à l'accès en lecture et écriture dans les permissions de partage, mais qu'il n'a que les autorisations de lecture dans les permissions NTFS, il pourra uniquement lire des données sur le partage !

Bien souvent, on considère que les permissions de partage sont moins importantes que les permissions NTFS, car ces dernières vont permettre d'avoir le même niveau de permissions en local et à distance. Ce qui ne veut pas dire pour autant qu'il faut négliger les permissions de partage.

III. Configurer les permissions NTFS et de partage

Dans ce chapitre, nous n'aborderons pas la création des groupes de sécurité, ni leur convention de nommage, mais seulement la manière dont nous configurons les droits sur un répertoire partagé. Toutefois, il est recommandé d'appliquer les droits en suivant la méthode AGDLP et d'ajouter les droits à des groupes de sécurité plutôt qu'à des utilisateurs directement.

Partons du principe que :

- Le répertoire "C:\Partage" du serveur "SRV-ADDS-01" est partagé avec le nom "Partage"

- Ce répertoire doit être accessible aux membres du groupe "GDL_Partage_RW" en lecture et écriture

- Ce répertoire doit être accessible aux membres du groupe "GDL_Partage_RO" en lecture seule

A. Configurer les permissions de partage

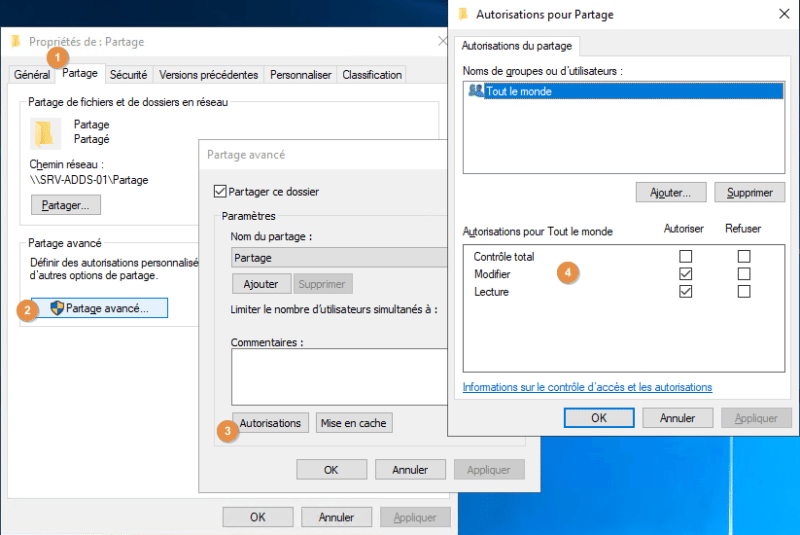

Commençons par configurer les droits de partage. Par défaut, lorsqu'un partage est créé, le groupe "Tout le monde" est positionné avec des droits "Modifier" et "Lecture". Bien que ce sera restreint par les permissions NTFS, il est préférable d'adapter cette configuration pour cibler uniquement les groupes devant bénéficier de permissions sur ce répertoire.

Pour cela, il faut accéder aux propriétés du dossier "Partage", cliquer sur l'onglet "Partage" (1), sur "Partage avancé" (2) puis sur "Autorisations" (3) pour voir apparaître une fenêtre qui liste les groupes et utilisateurs ayant des droits (4), avec le niveau de droits associés.

Voici les actions à réaliser :

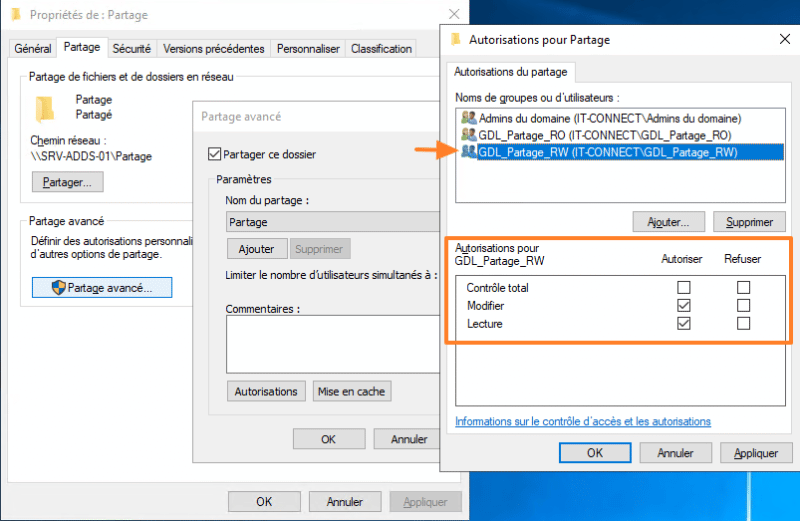

- Cliquer sur "Tout le monde" et cliquer sur "Supprimer" pour supprimer les droits

- Cliquer sur "Ajouter" et choisir le groupe "Admins du domaine" afin d'ajouter l'autorisation "Contrôle total"

- Cliquer sur "Ajouter" et choisir le groupe "GDL_Partage_RO" afin d'ajouter l'autorisation "Lecture"

- Cliquer sur "Ajouter" et choisir le groupe "GDL_Partage_RW" afin d'ajouter les autorisations "Lecture" et "Modifier"

Ce qui donne :

C'est fait pour les permissions du partage. Passons aux permissions NTFS.

B. Configurer les permissions NTFS

Toujours à partir des propriétés du répertoire, il faut cliquer sur l'onglet "Sécurité" pour ajuster les permissions NTFS. Pour configurer les permissions initiales sur un répertoire, il est préférable de cliquer sur le bouton "Avancé" pour accéder à la gestion avancée des droits NTFS. Par contre, pour la gestion quotidienne des permissions, l'interface qui s'affiche quand on clique sur le bouton "Modifier" suffira.

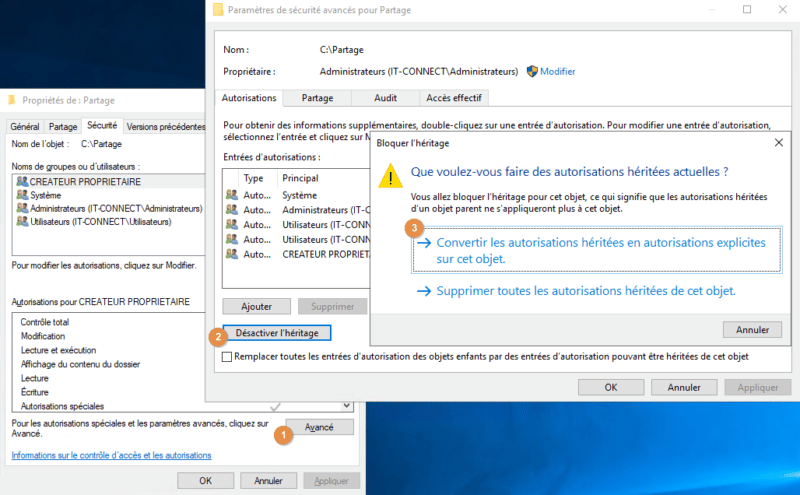

Tout d'abord, il est préférable de désactiver l'héritage sur le dossier partagé de manière à définir explicitement les droits sur cette racine. Ceci évite que les permissions d'un dossier de niveau supérieur puissent impacter notre répertoire partagé.

Pour désactiver l'héritage, tout en conservant les permissions héritées (pour ne pas partir de zéro), il faut : cliquer sur le bouton "Avancé" (1), puis sur "Désactiver l'héritage" (2) et confirmer en cliquant sur "Convertir les autorisations héritées en autorisations explicites sur cet objet" (3).

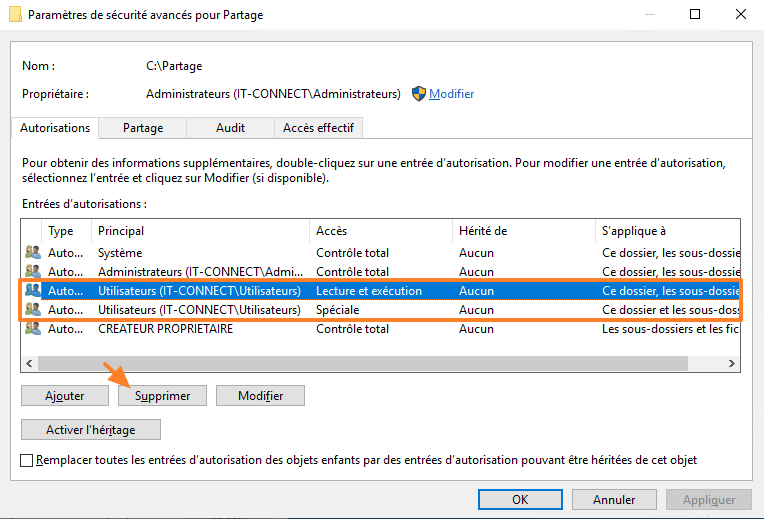

Désormais, il y a des permissions sur le dossier, mais elles ne sont plus héritées. Nous pouvons éditer les permissions à notre guise. Il faut commencer par supprimer les autorisations pour le groupe "Utilisateurs" car nous allons restreindre en ajoutant uniquement les groupes "GDL_Partage_RO" et "GDL_Partage_RW". Il suffit de sélectionner "Utilisateurs" et de cliquer sur "Supprimer".

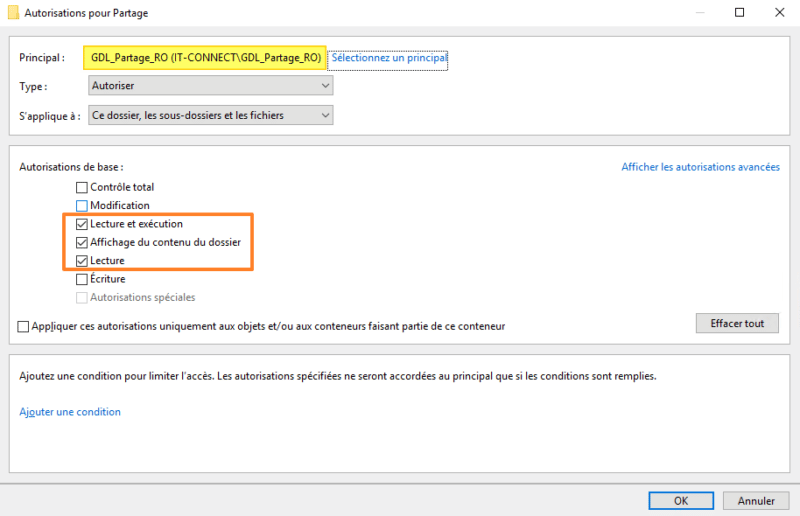

Une fois que le nettoyage est fait, il faut ajouter les nouvelles autorisations. Pour cela, il faut cliquer sur "Ajouter" puis sur "Sélectionnez un principal" pour indiquer le nom du groupe et finir par sélectionner les autorisations. Il est à noter qu'il y a des autorisations plus précises accessibles en cliquant sur "Afficher les autorisations avancées".

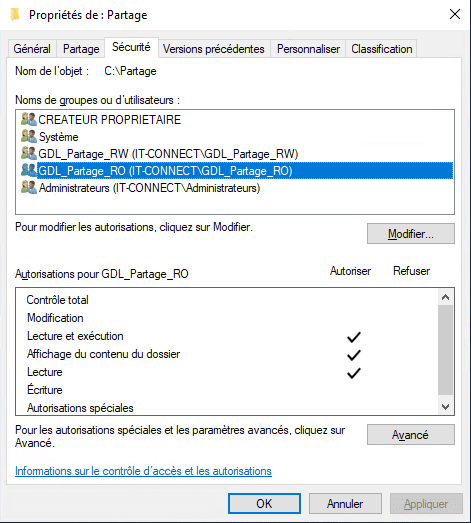

Après avoir effectué la configuration, on obtient ceci :

Chaque groupe a bien les autorisations de lecture ou lecture/écriture en fonction de la logique imaginée dès le départ. Il ne restera plus qu'à tester à partir d'un compte utilisateur sur un poste de travail (ou un serveur éventuellement). Si la session de l'utilisateur de test est déjà ouverte, il faut vous déconnecter et vous reconnecter. Si vous avez suivi correctement le principe évoqué dans cet article, les droits doivent correspondre à vos attentes !

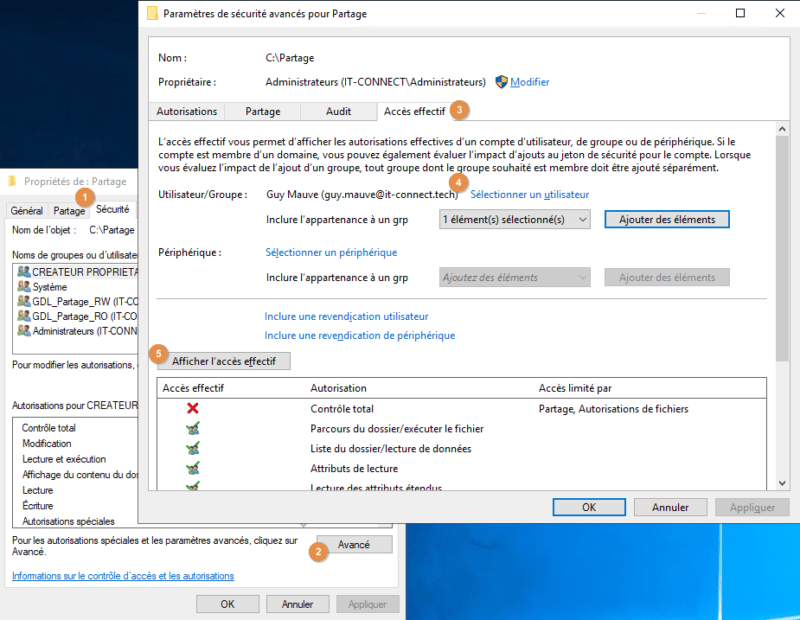

Sinon, vous pouvez utiliser la fonction "Accès effectif" accessible dans les paramètres de sécurité avancés du dossier pour préciser un nom d'utilisateur et voir quels sont les droits effectifs sur le répertoire en question. Parfois, c'est utile pour faire du dépannage sur les permissions.

IV. Conclusion

Suite à la lecture de ce chapitre, vous êtes en mesure de configurer les permissions NTFS et de partage, et de comprendre la différence entre ces deux types de permissions. De manière générale, je vous recommande de respecter les règles suivantes :

- Ne pas donner d'autorisations au groupe "Tout le monde" ou "Everyone" en anglais

- Ne pas assigner d'autorisations à des utilisateurs directement, vous devez spécifier des groupes pour que la gestion soit plus simple

- Ne pas attribuer l'autorisation "Contrôle total" à un groupe utilisateurs (hors administrateur) sur un partage de fichiers

- Désactiver l'héritage des permissions NTFS sur la racine d'un partage pour définir des permissions explicites sur la racine

- Auditer régulièrement les permissions NTFS pour mettre à jour les permissions si nécessaire

Dans le prochain chapitre, nous allons aborder la méthode AGDLP qui est préconisée par Microsoft pour bien gérer les permissions d'accès aux partages de fichiers.

Merci bien.

Je du mal à saisir la différence entre locaux et distance sur les partages ?

la vidéo était plus explicite ^^ j ai saisi la nuance 🙂 merci

Tant mieux 🙂

Le groupe créateur propriétaire mérite qu’on s’y attarde.

J’ai tendance à le supprimer de base.

Enfin le fait que malgré le fait d’avoir mis le groupe admin quand j’arrive avec un compte admin et que j’ai une pop up me demandant de valider le groupe puis ça ajoute le compte admin au partage est également perturbant.

Sûrement un mauvais réglage qui traîne

Bonjour Florian,

Revenir aux sources de temps à autre permet de saisir une erreur. C’est mon cas. quelque chose ne matchait plus depuis un changement de type de partition. Certains utilisateurs avaient perdu les droits initialement programmés. Très géants dans des espaces collaboratifs. Ton article m’a permis de reprendre point par point et trouver une erreur, un oubli : intégration de l’utilisateur dans un groupe de sécurité. Et c’était mon compte testeur. Alors merci à toi pour cette remise en question.

Bonjour, bravo pour votre travail… mais là pour le coup je ne comprends pas le rôle, les limites des autorisations de Partage… est-ce une simple sécurité, en mode entonnoir, pour limité l’étendu des droits (qui sera repréciser en NTFS) et le « Qui a le droit » (de même)? en ce sens il n’y a pas de partage possible sans autorisation? ou alors est-il possible de partager un dossier dans le réseau sans avoir défini les permissions NTFS?

Désolé pour mon charabia, en général je capte bien vos tutos mais là je suis largué.

J’ai créé un partage sans permissions et le client n’a accès à rien…

Merci d’avance pour un éventuel éclaircissement.

Hello newbie,

Sans les autorisations de partage, il n’est pas possible d’accéder à distance au dossier partagé. Si l’on a les permissions de partage, mais que l’on a pas les permissions de sécurité NTFS, c’est pareil, puisque le NTFS gère les accès au système de fichiers et donc aux données. Sur de l’accès distant sur un partage, ce sont les permissions les plus restrictives (cumul des permissions NTFS et de partage) qui s’appliqueront.

merci, très bien expliqué.

juste une question, comment restreindre la suppression des éléments d’un dossier partagé en lui laissant le droit de modifier que ça soit dossiers ou sous dossiers ou fichiers cad renommer, modifier contenu etc…

Bonjour hass,

au niveau « autorisations de partage » impossible. En revanche au niveau « autorisations NTFS » il faut créer un groupe de sécurité de domaine local dédié avec la combinaison de permissions NTFS « Lecture et exécution » + « Affichage du contenu du dossier » + « Lecture » + « Ecriture ». Ainsi, les membres de ce groupe pourront uniquement venir ajouter des éléments et modifier les existants sans pouvoir les supprimer. En pratique, je nomme ces groupes avec le suffixe RW (Read & Write) pour les différencier de ceux qui permettent de supprimer que je nomme avec le suffixe RWD (Read, Write & Delete).

Bonjour hass,

au niveau « autorisations de partage » impossible. En revanche au niveau « autorisations NTFS » il faut créer un groupe de sécurité de domaine local dédié avec la combinaison de permissions NTFS « Lecture et exécution » + « Affichage du contenu du dossier » + « Lecture » + « Ecriture ». Ainsi, les membres de ce groupe pourront uniquement venir ajouter des éléments et modifier les existants sans pouvoir les supprimer. En pratique, je nomme ces groupes avec le suffixe RW (Read & Write) pour les différencier de ceux qui permettent de supprimer que je nomme avec le suffixe RWD (Read, Write & Delete).

Bonjour Florian, bravo, vous faites un travail impressionnant autant sur votre chaine que sur le site web, merci beaucoup pour tous efforts.

Une question svp : sur un partage (serveur) comment puis-je interdire à mes utilisateurs de copie dans leurs ordis les données des dossiers sur les quelques, ils ont une autorisation de modif ?

Bonjour, encore de précieuses informations, merci.

Pourquoi dans la fenêtre de sélection des utilisateurs ou des groupes, on ne peut faire qu’une recherche globale. Tous les champs de l’onglet « Requêtes communes » sont systématiquement grisés sans possibilité de modification ? J’ai essayé sur plusieurs OS W10, SRV2022… idem.

Bonsoir,

Mois j’ai soucis ,je voudrais que tout les utilisateurs n’ont pas la possibilité de faire « enregistrer sous »

Pour éviter que les données soit transporté.

Juste de modifier un fichier et l’enregistrement obligatoirement dans le même répertoire

Besoin d’aide

Merci