Sécurisez vos systèmes Linux avec RKhunter

I. Présentation de RKhunter

Dans ce tutoriel, nous allons étudier et prendre en main un outil de sécurisation des systèmes UNIX nommé RKhunter. RKhunter est basiquement un chasseur de rootkit mais remplit également des missions complémentaires.

Pour définir brièvement ce qu'est un rootkit, il s'agit d'un petit programme voire d'une portion de code dans un programme qui va permettre la dissimulation d'un malware. Un rootkit désigne initialement la partie d'un malware qui permet de le dissimuler, de cacher sa présence aux yeux d'un système ou d'un antivirus. Dans leur fonctionnement initial, les rootkits s’implantaient dans les programmes existant afin de modifier leur exécution habituelle, mais sans perturber leur fonctionnement global.

Le résultat final de l'intégration d'un rootkit est donc que le binaire/exécutable du programme est modifié, ce qui peut se voir lorsque l'on compare son hash avant/après infection, mais que son exécution et son comportement global ne changent quasiment pas, ce qui le rend très discret.

Pour plus d'informations à propos des rootkit et leur fonctionnement, je vous oriente vers cet article que j'ai écrit sur mon blog : Mais c’est quoi un rootkit ?

Bref, RKhunter va donc nous aider à scanner le système pour trouver les rootkits présents sur celui-ci, mais comment ?

Leur rôle est par définition de se cacher à la perfection. J'ai indiqué plus haut que lorsqu'un binaire/programme est modifié, son hash change également. Le hash étant, entre autres, conçu pour vérifier l'empreinte exacte d'une chaîne de caractères/ d'un fichier, un seul changement, même mineur, produit un hash complètement différent. RKhunter va donc comparer les empreintes (chaîne de caractères produite lors d'une opération de hashage) des exécutables connus (exemple "cd", "ls", "bash", etc..) de notre système avec une base de hash en ligne. Ainsi, si l'empreinte de notre binaire "bash" , par exemple, diffère de celui stocké dans la base de données en ligne, alors il a probablement été infecté par un rootkit.

Outre ce fonctionnement, RKhunter va également partir en chasse de tout comportement suspect, des comportements susceptibles d'être le fruit d'une infection, par exemple :

- La présence de fichiers cachés inhabituels

- La présence de signatures de rootkits et malwares connus

- Les chaînes suspectes dans le kernel

- Les permissions anormales (exemple : une permission 777 sur /etc/shadow)

- Les ports en écoute

- Détails de configuration des services sensibles (SSH par exemple)

Voici une liste avec des explications détaillées de tous les scans effectués par RKhunter : https://www.rootkit.nl/articles/rootkit_scanning_techniques.html

Note : RKhunter se base sur unhide, outil d'investigation sous Linux/Windows qui permet de détecter les processus infectés et les flux TCP/UDP cachés (en écoute, mais non visible par les processus de diagnostique habituels).

Passons à l'action ! Ce tutoriel se déroule sur une Debian 8.3 avec la version 1.4.2 de RKhunter

II. Installation et prise en main de RKHunter

Pour installer RKhunter, rien de plus simple :

apt-get update apt-get install rkhunter

Par défaut, la configuration se situe dans le fichier /etc/hunter.conf

Lorsque RKhunter est installé, il contient donc une base de données des signatures de malware, des ports suspects, des versions de programmes obsolètes et vulnérables, etc.

Toutes ces informations sont dans des fichiers .dat qui sont positionnés dans /var/lib/rkhunter/db, voyez plutôt :

Par exemple dans le fichier /var/lib/rkhunter/db/backdoorports.dat, nous trouverons un ensemble de ports souvent utilisés par des backdoors connues :

Également dans le fichier /var/lib/rkhunter/db/programes_bad.dat, nous trouverons toutes les versions obsolètes de différents programmes tel que apache, php ou encore openssl :

Pour que RKhunter soit à jour et se mette en phase avec les dernières informations, il peut être utile de fréquemment exécuter un update de ces différentes bases d'informations. Comme précisé plus haut, cette mise à jour s'effectue en se basant sur des informations de la communauté. Pour effectuer cette mise à jour, il faut utiliser la commande suivante :

rkhunter --update

RKhunter va donc chercher à savoir s'il est à jour pour chacun de ces fichiers et le mettre à jour si ce n'est pas le cas.

Note : Pour une utilisation optimale et sécurisée, il est recommandé de mettre à jour RKhunter fréquemment et automatiquement, par exemple en exécutant une tâche cron toutes les nuits, la mise à jour ne prenant que quelques secondes..

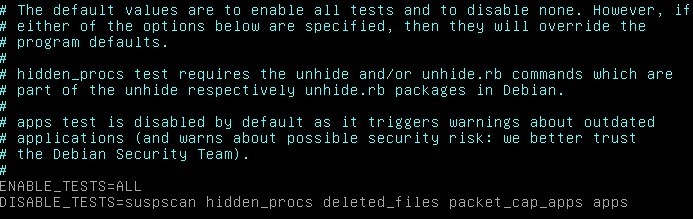

Dans sa configuration par défaut, RKhunter est configuré pour effectuer tous les test dont il est capables sauf :

- suspscan

- hidden_proces

- deleted_files

- pacjet_caps_apps

- apps

Les tests activés et désactivés pouvant être gérés aux lignes 359 et 360 du fichier de configuration :

La configuration de RKhunter peut être très détaillée, nous pouvons pas exemple préciser quelle base de données nous souhaitons utiliser, quels sont les processus ou fichiers à écarter de notre analyse (au travers un système de liste blanche), s'adapter à des configurations customisées en précisant, par exemple, la position du fichier /etc/shadow s'il n'est pas à son emplacement par défaut ,etc.

Note : Après chaque modification, je vous conseille d'utiliser la commande "rkhunter -C" qui permet de vérifier la validité de la configuration.

Sachez néanmoins que la configuration par défaut est tout à fait suffisante pour débuter notre analyse du système, n'oubliez pas de mettre à jour vos base avant via la commande exposée plus haut. Une fois cela fait, il ne nous reste qu'à utiliser la commande suivante :

rkhunter -c

Cette commande, avec l'option "-c" pour "check", va donc dérouler tous les tests et vérifications demandés dans le fichier de configuration. Voici quelques exemples de sortie :

A gauche, nous pouvons voir que RKhunter vérifie les commandes basiques du systèmes UNIX afin de valider que leurs hash correspond avec la base de données de hash récupérée. Cela permettra notamment de détecter la présence d'un rootkit dans l'une de ces commandes. A droite, nous pouvons voir que RKhunter vérifie la présence de la signature des malwares connus dans notre système, à la manière d'un antivirus sous Windows.

A gauche, RKhunter vérifier le paramétrage standard de notre système, il m'alerte par exemple du fait que la connexion SSH via root soit autorisée dans ma configuration SSH. A droite, nous avons le sommaire des recherches et vérifications faites par RKhunter.

Notez que si les bonnes nouvelles ne vous font ni chaud ni froid, on peut tout à fait les exclure pour n'afficher que les alertes et les points importants avec l'option "--rwo" (pour "report warnings only") :

rkhunter -c --rwo

III. Automatisation

En tant qu'administrateur système ou RSSI très occupé, vous n'aurez probablement jamais le temps d'aller exécuter manuellement votre check RKhunter sur tous vos serveurs tous les soirs. C'est pour cette raison que je recommande une automatisation de cette vérification. Une des fonctionnalités intéressante de RKhunter est l'envoi du rapport de vérification via mail, ajoutez à cela la petite option qui va bien permettant de n'envoyer un rapport que si une erreur est trouvée, et le tour est joué !

Pour une exécution automatique de RKhunter, je recommande d'aller à la ligne 133 du fichier de configuration /etc/rkhutner.conf pour spécifier la ou les adresse(s) de(s) destinataire(s) du mail. Un peu plus bas, la ligne 144 vous permettra de régler l'objet de votre mail et la commande à utiliser. Notez que l'objet peut être variabilisé avec la variable ${HOST_NAME}, pratique si vous mettez RKhunter sur tous vos serveur (ce que vous ferez bien sûr ! 🙂 )

Pour automatiser cette tâche, rien de plus simple, en tant que l'utilisateur root, exécutez la commande suivante :

crontab -e

Ajoutez ensuite la ligne suivante à la fin de votre configuration crontab pour faire tourner RKhunter toutes les nuits :

00 0 * * * rkhunter -c

Avec cette commande, les vérifications de RKhunter seront effectuées toutes les nuits et un rapport vous sera envoyé. Pour ne pas être débordé par les mails, vous pouvez ajouter l'option "--rwo" pour n'envoyer un mail que si des "warnings" sont présents.

A noter que toutes les informations générées lors des vérifications manuelles ou automatiques peuvent être retrouvées dans le fichier de logs /var/log/rkhunter.log de votre systèmes UNIX.

N'hésitez pas à réagir dans les commentaires où à utiliser notre forum si vous avez des questions ou des remarques ! 🙂

Attention, rkhunter est cependant TRÈS gourmand et le process de vérification intégrale peut être parfois assez long, suivant la charge de votre machine, et par le fait, la source de faux positifs si vous monitorez la charge RAM/CPU de votre machine.

Personnellement, je ne lance rkhunter que toutes les 2 semaines, de préférence lorsque je sais qu’aucun traitement ne passe, afin de ne pas avoir à tuner ma surveillance et ralentir de potentiels batchs.

Par ailleurs, il aurait été intéressant de parler de l’option propupd, qui va vite servir à l’utilisateur régulier de Rkhunter (typiquement dans le cas de l’utilisation d’un hyperviseur, certains faux positifs remontent..).

bonjour après une vérification, mes résultats sont très affollants.

____ _ ____

| _ \ __ _ _ __ _ __ ___ | |_/ ___| ___ ___

| |_) / _` | ‘__| ‘__/ _ \| __\___ \ / _ \/ __|

| __/ (_| | | | | | (_) | |_ ___) | __/ (__

|_| \__,_|_| |_| \___/ \__|____/ \___|\___|

executing « rkhunter -h »

[sudo] password for patop1:

Sorry, try again.

[sudo] password for patop1:

Usage: rkhunter {–check | –unlock | –update | –versioncheck |

–propupd [{filename | directory | package name},…] |

–list [{tests | {lang | languages} | rootkits | perl | propfiles}] |

–config-check | –version | –help} [options]

Current options are:

–append-log Append to the logfile, do not overwrite

–bindir … Use the specified command directories

-c, –check Check the local system

-C, –config-check Check the configuration file(s), then exit

–cs2, –color-set2 Use the second color set for output

–configfile Use the specified configuration file

–cronjob Run as a cron job

(implies -c, –sk and –nocolors options)

–dbdir Use the specified database directory

–debug Debug mode

(Do not use unless asked to do so)

–disable [,…] Disable specific tests

(Default is to disable no tests)

–display-logfile Display the logfile at the end

–enable [,…] Enable specific tests

(Default is to enable all tests)

–hash {MD5 | SHA1 | SHA224 | SHA256 | SHA384 | SHA512 |

NONE | } Use the specified file hash function

(Default is SHA1, then MD5)

-h, –help Display this help menu, then exit

–lang, –language Specify the language to use

(Default is English)

–list [tests | languages | List the available test names, languages,

rootkits | perl | rootkit names, perl module status

propfiles] or file properties database, then exit

-l, –logfile [file] Write to a logfile

(Default is /var/log/rkhunter.log)

–noappend-log Do not append to the logfile, overwrite it

–nocf Do not use the configuration file entries

for disabled tests (only valid with –disable)

–nocolors Use black and white output

–nolog Do not write to a logfile

–nomow, –no-mail-on-warning Do not send a message if warnings occur

–ns, –nosummary Do not show the summary of check results

–novl, –no-verbose-logging No verbose logging

–pkgmgr {RPM | DPKG | BSD | Use the specified package manager to obtain or

SOLARIS | NONE} verify file property values. (Default is NONE)

–propupd [file | directory | Update the entire file properties database,

package]… or just for the specified entries

-q, –quiet Quiet mode (no output at all)

–rwo, –report-warnings-only Show only warning messages

–sk, –skip-keypress Don’t wait for a keypress after each test

–summary Show the summary of system check results

(This is the default)

–syslog [facility.priority] Log the check start and finish times to syslog

(Default level is authpriv.notice)

–tmpdir Use the specified temporary directory

–unlock Unlock (remove) the lock file

–update Check for updates to database files

–vl, –verbose-logging Use verbose logging (on by default)

-V, –version Display the version number, then exit

–versioncheck Check for latest version of program

-x, –autox Automatically detect if X is in use

-X, –no-autox Do not automatically detect if X is in use

┌─[root@parrot]─[/home/patop1]

└──╼ #sudo rkhunter –update

[ Rootkit Hunter version 1.4.2 ]

Checking rkhunter data files…

Checking file mirrors.dat [ No update ]

Checking file programs_bad.dat [ Updated ]

Checking file backdoorports.dat [ No update ]

Checking file suspscan.dat [ No update ]

Checking file i18n/cn [ No update ]

Checking file i18n/de [ No update ]

Checking file i18n/en [ No update ]

Checking file i18n/tr [ No update ]

Checking file i18n/tr.utf8 [ No update ]

Checking file i18n/zh [ No update ]

Checking file i18n/zh.utf8 [ No update ]

┌─[✗]─[root@parrot]─[/home/patop1]

└──╼ #sudo rkhunter –list

Current test names:

additional_rkts all apps attributes avail_modules deleted_files

filesystem group_accounts group_changes hashes hidden_ports hidden_procs

immutable known_rkts loaded_modules local_host malware network

none os_specific other_malware packet_cap_apps passwd_changes ports

possible_rkt_files possible_rkt_strings promisc properties rootkits running_procs

scripts shared_libs shared_libs_path startup_files startup_malware strings

suspscan system_commands system_configs trojans

Grouped test names:

additional_rkts => possible_rkt_files possible_rkt_strings

group_accounts => group_changes passwd_changes

local_host => filesystem group_changes passwd_changes startup_malware system_configs

malware => deleted_files hidden_procs other_malware running_procs suspscan

network => hidden_ports packet_cap_apps ports promisc

os_specific => avail_modules loaded_modules

properties => attributes hashes immutable scripts

rootkits => avail_modules deleted_files hidden_procs known_rkts loaded_modules other_malware possible_rkt_files possible_rkt_strings running_procs suspscan trojans

shared_libs => shared_libs_path

startup_files => startup_malware

system_commands => attributes hashes immutable scripts shared_libs_path strings

Current languages:

cn de en tr tr.utf8 zh zh.utf8

Rootkits checked for:

55808 Trojan – Variant A, AjaKit, aPa Kit, Adore, Apache Worm, Ambient (ark),

Balaur, BeastKit, beX2, BOBKit, Boonana (Koobface.A), cb,

CiNIK Worm (Slapper.B variant), CX, Danny-Boy’s Abuse Kit, Devil, Dica, Dreams,

Duarawkz, Enye LKM, Flea Linux, FreeBSD, Fu, Fuck`it,

GasKit, Heroin LKM, HjC Kit, ignoKit, iLLogiC, Inqtana-A,

Inqtana-B, Inqtana-C, IntoXonia-NG, Irix, Jynx, KBeast,

Kitko, Knark, ld-linuxv.so, Li0n Worm, Lockit/LJK2, Mood-NT,

MRK, Ni0, Ohhara, Optic Kit (Tux), OSXRK, Oz,

Phalanx, Phalanx2, Portacelo, R3dstorm Toolkit, RH-Sharpe’s, RSHA’s,

Scalper Worm, Shutdown, SHV4, SHV5, Sin, SInAR,

Slapper, Sneakin, Solaris Wanuk, Spanish, Suckit, SunOS / NSDAP,

SunOS Rootkit, Superkit, TBD (Telnet BackDoor), TeLeKiT, Togroot, T0rn,

trNkit, Trojanit Kit, Turtle2, Tuxtendo, URK, Vampire,

VcKit, Volc, w00tkit, weaponX, Xzibit, X-Org SunOS,

zaRwT.KiT, ZK

Perl module installation status:

perl command Installed

File::stat Installed

Getopt::Long Installed

Crypt::RIPEMD160 MISSING

Digest::MD5 Installed

Digest::SHA Installed

Digest::SHA1 MISSING

Digest::SHA256 MISSING

Digest::SHA::PurePerl MISSING

Digest::Whirlpool MISSING

LWP Installed

URI Installed

HTTP::Status Installed

HTTP::Date Installed

Socket Installed

Carp Installed

┌─[root@parrot]─[/home/patop1]

└──╼ #sudo rkhunter –checkall

[ Rootkit Hunter version 1.4.2 ]

Checking system commands…

Performing ‘strings’ command checks

Checking ‘strings’ command [ OK ]

Performing ‘shared libraries’ checks

Checking for preloading variables [ None found ]

Checking for preloaded libraries [ None found ]

Checking LD_LIBRARY_PATH variable [ Not found ]

Performing file properties checks

Checking for prerequisites [ Warning ]

/usr/sbin/adduser [ Warning ]

/usr/sbin/chroot [ Warning ]

/usr/sbin/cron [ Warning ]

/usr/sbin/groupadd [ Warning ]

/usr/sbin/groupdel [ Warning ]

/usr/sbin/groupmod [ Warning ]

/usr/sbin/grpck [ Warning ]

/usr/sbin/nologin [ Warning ]

/usr/sbin/pwck [ Warning ]

/usr/sbin/rsyslogd [ Warning ]

/usr/sbin/sshd [ Warning ]

/usr/sbin/tcpd [ Warning ]

/usr/sbin/useradd [ Warning ]

/usr/sbin/userdel [ Warning ]

/usr/sbin/usermod [ Warning ]

/usr/sbin/vipw [ Warning ]

/usr/sbin/unhide-linux [ Warning ]

/usr/sbin/unhide-posix [ Warning ]

/usr/sbin/unhide-tcp [ Warning ]

/usr/bin/awk [ Warning ]

/usr/bin/basename [ Warning ]

/usr/bin/chattr [ Warning ]

/usr/bin/curl [ Warning ]

/usr/bin/cut [ Warning ]

/usr/bin/diff [ Warning ]

/usr/bin/dirname [ Warning ]

/usr/bin/dpkg [ Warning ]

/usr/bin/dpkg-query [ Warning ]

/usr/bin/du [ Warning ]

/usr/bin/env [ Warning ]

/usr/bin/file [ Warning ]

/usr/bin/find [ Warning ]

/usr/bin/GET [ Warning ]

/usr/bin/groups [ Warning ]

/usr/bin/head [ Warning ]

/usr/bin/id [ Warning ]

/usr/bin/killall [ Warning ]

/usr/bin/last [ Warning ]

/usr/bin/lastlog [ Warning ]

/usr/bin/ldd [ Warning ]

/usr/bin/less [ Warning ]

/usr/bin/links [ Warning ]

/usr/bin/locate [ Warning ]

/usr/bin/logger [ Warning ]

/usr/bin/lsattr [ Warning ]

/usr/bin/lsof [ Warning ]

/usr/bin/lynx [ Warning ]

/usr/bin/mail [ Warning ]

/usr/bin/md5sum [ Warning ]

/usr/bin/mlocate [ Warning ]

/usr/bin/newgrp [ Warning ]

/usr/bin/passwd [ Warning ]

/usr/bin/perl [ Warning ]

/usr/bin/pgrep [ Warning ]

/usr/bin/pkill [ Warning ]

/usr/bin/pstree [ Warning ]

/usr/bin/rkhunter [ Warning ]

/usr/bin/runcon [ Warning ]

/usr/bin/sha1sum [ Warning ]

/usr/bin/sha224sum [ Warning ]

/usr/bin/sha256sum [ Warning ]

/usr/bin/sha384sum [ Warning ]

/usr/bin/sha512sum [ Warning ]

/usr/bin/size [ Warning ]

/usr/bin/sort [ Warning ]

/usr/bin/ssh [ Warning ]

/usr/bin/stat [ Warning ]

/usr/bin/strings [ Warning ]

/usr/bin/sudo [ Warning ]

/usr/bin/tail [ Warning ]

/usr/bin/telnet [ Warning ]

/usr/bin/test [ Warning ]

/usr/bin/top [ Warning ]

/usr/bin/touch [ Warning ]

/usr/bin/tr [ Warning ]

/usr/bin/uniq [ Warning ]

/usr/bin/users [ Warning ]

/usr/bin/vmstat [ Warning ]

/usr/bin/w [ Warning ]

/usr/bin/watch [ Warning ]

/usr/bin/wc [ Warning ]

/usr/bin/wget [ Warning ]

/usr/bin/whatis [ Warning ]

/usr/bin/whereis [ Warning ]

/usr/bin/which [ Warning ]

/usr/bin/who [ Warning ]

/usr/bin/whoami [ Warning ]

/usr/bin/unhide [ Warning ]

/usr/bin/mawk [ Warning ]

/usr/bin/lwp-request [ Warning ]

/usr/bin/bsd-mailx [ Warning ]

/usr/bin/telnet.netkit [ Warning ]

/usr/bin/w.procps [ Warning ]

/sbin/depmod [ Warning ]

/sbin/fsck [ Warning ]

/sbin/ifconfig [ Warning ]

/sbin/ifdown [ Warning ]

/sbin/ifup [ Warning ]

/sbin/init [ Warning ]

/sbin/insmod [ Warning ]

/sbin/ip [ Warning ]

/sbin/lsmod [ Warning ]

/sbin/modinfo [ Warning ]

/sbin/modprobe [ Warning ]

/sbin/rmmod [ Warning ]

/sbin/route [ Warning ]

/sbin/runlevel [ Warning ]

/sbin/sulogin [ Warning ]

/sbin/sysctl [ Warning ]

/bin/bash [ Warning ]

/bin/cat [ Warning ]

/bin/chmod [ Warning ]

/bin/chown [ Warning ]

/bin/cp [ Warning ]

/bin/date [ Warning ]

/bin/df [ Warning ]

/bin/dmesg [ Warning ]

/bin/echo [ Warning ]

/bin/egrep [ Warning ]

/bin/fgrep [ Warning ]

/bin/fuser [ Warning ]

/bin/grep [ Warning ]

/bin/ip [ Warning ]

/bin/kill [ Warning ]

/bin/less [ Warning ]

/bin/login [ Warning ]

/bin/ls [ Warning ]

/bin/lsmod [ Warning ]

/bin/mktemp [ Warning ]

/bin/more [ Warning ]

/bin/mount [ Warning ]

/bin/mv [ Warning ]

/bin/netstat [ Warning ]

/bin/ping [ Warning ]

/bin/ps [ Warning ]

/bin/pwd [ Warning ]

/bin/readlink [ Warning ]

/bin/sed [ Warning ]

/bin/sh [ Warning ]

/bin/su [ Warning ]

/bin/touch [ Warning ]

/bin/uname [ Warning ]

/bin/which [ Warning ]

/bin/kmod [ Warning ]

/bin/systemd [ Warning ]

/bin/systemctl [ Warning ]

/bin/dash [ Warning ]

/lib/systemd/systemd [ Warning ]

[Press to continue]

Checking for rootkits…

Performing check of known rootkit files and directories

55808 Trojan – Variant A [ Not found ]

ADM Worm [ Not found ]

AjaKit Rootkit [ Not found ]

Adore Rootkit [ Not found ]

aPa Kit [ Not found ]

Apache Worm [ Not found ]

Ambient (ark) Rootkit [ Not found ]

Balaur Rootkit [ Not found ]

BeastKit Rootkit [ Not found ]

beX2 Rootkit [ Not found ]

BOBKit Rootkit [ Not found ]

cb Rootkit [ Not found ]

CiNIK Worm (Slapper.B variant) [ Not found ]

Danny-Boy’s Abuse Kit [ Not found ]

Devil RootKit [ Not found ]

Dica-Kit Rootkit [ Not found ]

Dreams Rootkit [ Not found ]

Duarawkz Rootkit [ Not found ]

Enye LKM [ Not found ]

Flea Linux Rootkit [ Not found ]

Fu Rootkit [ Not found ]

Fuck`it Rootkit [ Not found ]

GasKit Rootkit [ Not found ]

Heroin LKM [ Not found ]

HjC Kit [ Not found ]

ignoKit Rootkit [ Not found ]

IntoXonia-NG Rootkit [ Not found ]

Irix Rootkit [ Not found ]

Jynx Rootkit [ Not found ]

KBeast Rootkit [ Not found ]

Kitko Rootkit [ Not found ]

Knark Rootkit [ Not found ]

ld-linuxv.so Rootkit [ Not found ]

Li0n Worm [ Not found ]

Lockit / LJK2 Rootkit [ Not found ]

Mood-NT Rootkit [ Not found ]

MRK Rootkit [ Not found ]

Ni0 Rootkit [ Not found ]

Ohhara Rootkit [ Not found ]

Optic Kit (Tux) Worm [ Not found ]

Oz Rootkit [ Not found ]

Phalanx Rootkit [ Not found ]

Phalanx2 Rootkit [ Not found ]

Phalanx2 Rootkit (extended tests) [ Not found ]

Portacelo Rootkit [ Not found ]

R3dstorm Toolkit [ Not found ]

RH-Sharpe’s Rootkit [ Not found ]

RSHA’s Rootkit [ Not found ]

Scalper Worm [ Not found ]

Sebek LKM [ Not found ]

Shutdown Rootkit [ Not found ]

SHV4 Rootkit [ Not found ]

SHV5 Rootkit [ Not found ]

Sin Rootkit [ Not found ]

Slapper Worm [ Not found ]

Sneakin Rootkit [ Not found ]

‘Spanish’ Rootkit [ Not found ]

Suckit Rootkit [ Not found ]

Superkit Rootkit [ Not found ]

TBD (Telnet BackDoor) [ Not found ]

TeLeKiT Rootkit [ Not found ]

T0rn Rootkit [ Not found ]

trNkit Rootkit [ Not found ]

Trojanit Kit [ Not found ]

Tuxtendo Rootkit [ Not found ]

URK Rootkit [ Not found ]

Vampire Rootkit [ Not found ]

VcKit Rootkit [ Not found ]

Volc Rootkit [ Not found ]

Xzibit Rootkit [ Not found ]

zaRwT.KiT Rootkit [ Not found ]

ZK Rootkit [ Not found ]

[Press to continue]

Performing additional rootkit checks

Suckit Rookit additional checks [ OK ]

Checking for possible rootkit files and directories [ None found ]

Checking for possible rootkit strings [ None found ]

Performing malware checks

Checking running processes for suspicious files [ None found ]

Checking for login backdoors [ None found ]

Checking for suspicious directories [ None found ]

Checking for sniffer log files [ None found ]

Suspicious Shared Memory segments [ None found ]

Checking for Apache backdoor [ Not found ]

Performing Linux specific checks

Checking loaded kernel modules [ OK ]

Checking kernel module names [ OK ]

[Press to continue]

Checking the network…

Performing checks on the network ports

Checking for backdoor ports [ None found ]

Checking for hidden ports [ None found ]

Performing checks on the network interfaces

Checking for promiscuous interfaces [ None found ]

Checking the local host…

Performing system boot checks

Checking for local host name [ Found ]

Checking for system startup files [ Found ]

Checking system startup files for malware [ None found ]

Performing group and account checks

Checking for passwd file [ Found ]

Checking for root equivalent (UID 0) accounts [ None found ]

Checking for passwordless accounts [ None found ]

Checking for passwd file changes [ Warning ]

Checking for group file changes [ Warning ]

Checking root account shell history files [ OK ]

Performing system configuration file checks

Checking for an SSH configuration file [ Found ]

Checking if SSH root access is allowed [ Warning ]

Checking if SSH protocol v1 is allowed [ Not allowed ]

Checking for a running system logging daemon [ Found ]

Checking for a system logging configuration file [ Found ]

Checking if syslog remote logging is allowed [ Not allowed ]

Performing filesystem checks

Checking /dev for suspicious file types [ None found ]

Checking for hidden files and directories [ Warning ]

[Press to continue]

System checks summary

=====================

File properties checks…

Required commands check failed

Files checked: 148

Suspect files: 148

Rootkit checks…

Rootkits checked : 380

Possible rootkits: 0

Applications checks…

All checks skipped

The system checks took: 7 minutes and 46 seconds

All results have been written to the log file: /var/log/rkhunter.log

One or more warnings have been found while checking the system.

Please check the log file (/var/log/rkhunter.log)

┌─[✗]─[root@parrot]─[/home/patop1]

└──╼ #

quand pensez vous ? je me pose beaucoup de questions.

merci de votre aides

Cordialement

Bonjour

j’ai moi aussi de « warning »

Warning: Suspicious file types found in /dev:

/dev/.udev/rules.d/root.rules: ASCII text

Warning: Hidden directory found: /etc/.java: directory

Warning: Hidden directory found: /dev/.udev: directory

Warning: Hidden file found: /dev/.initramfs: symbolic link to `/run/initramfs’

mais maintenant que je sais ça je suis bien avancé. que puis-je faire ?

merci en tout cas pour tout ce travail

Bob

Un robot m’a pirater mon raspi. Il a effacé une partie des logs. Est ce que rkhunter vérifie l’état des fichiers de log ? Merci.