Sécuriser le réseau des PME avec TP-Link Omada – Partie 2 : authentification réseau et sécurité du Wi-Fi

Sommaire

I. Présentation

Comment améliorer la sécurité d'un réseau sans-fil avec la solution TP-Link Omada ? Nous allons répondre à cette question grâce à l'utilisation des fonctionnalités liées à l'authentification réseau et à la sécurité Wi-Fi présente dans la solution TP-Link Omada.

Cet article est le second épisode de notre série dédiée aux fonctionnalités de sécurité offertes par la solution TP-Link Omada, qu'il est possible d'utiliser pour sécuriser le réseau d'une PME. Cette série s'articule autour de 3 grands axes :

- La sécurité du réseau : détectez et bloquez les menaces

- L'authentification réseau et la sécurité du Wi-Fi

- La gestion d'un portail captif et la centralisation des logs

Nous vous invitons à lire le premier article (disponible également au format vidéo) :

Pour rappel, la solution TP-Link Omada est entièrement gratuite : 0 licence pour le contrôleur en lui-même, 0 licence pour les périphériques réseau et 0 licence pour les mises à jour logicielles. Autrement dit, il vous suffit d'acheter les appareils de la gamme TP-Link Omada : routeurs, switchs, points d'accès Wi-Fi, etc. Le contrôleur TP-Link Omada peut être un boitier physique ou une machine virtuelle que vous pouvez auto-héberger.

Pour approfondir ce point, consultez notre précédent article (inclus une vidéo) sur le sujet :

II. La sécurité du réseau : authentification réseau et sécurité du Wi-Fi

A. Les fonctions de TP-Link Omada

Avec la solution TP-Link Omada, nous allons pouvoir déployer un ensemble de fonctionnalités pour sécuriser le Wi-Fi et ajouter une couche d'authentification au niveau du réseau.

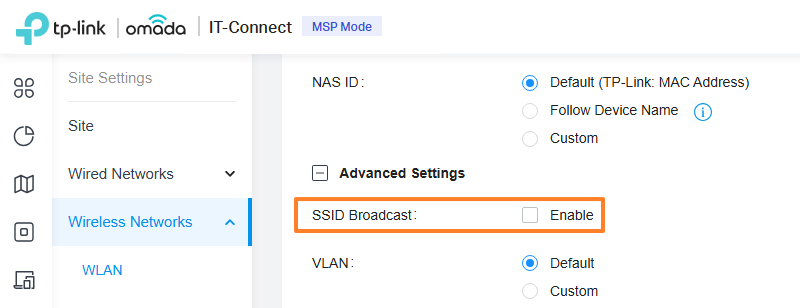

- La non-diffusion du SSID, c'est-à-dire que le réseau Wi-Fi n'est pas visible lorsque nous recherchons les réseaux sans-fil à proximité depuis un appareil. Un réseau Wi-Fi caché n’empêche pas les attaques, mais il réduit la probabilité qu’une attaque soit effectuée puisque le réseau n’est pas diffusé.

- La prise en charge du WPA3 pour l'authentification au réseau sans-fil. En janvier 2018, la Wi-Fi Alliance a annoncé le WPA3, avec plus de sécurité vis-à-vis de WPA2, notamment via le mécanisme d’authentification SAE (Simultaneous Authentication of Equals). WPA3 est plus résistant aux attaques, notamment à l'attaque KRACK.

- Le filtrage des flux avec des règles d'accès (ACL) directement au niveau des points d'accès Wi-Fi. Par exemple, nous pouvons créer une règle pour interdire l’accès à un serveur pour les appareils connectés à un SSID.

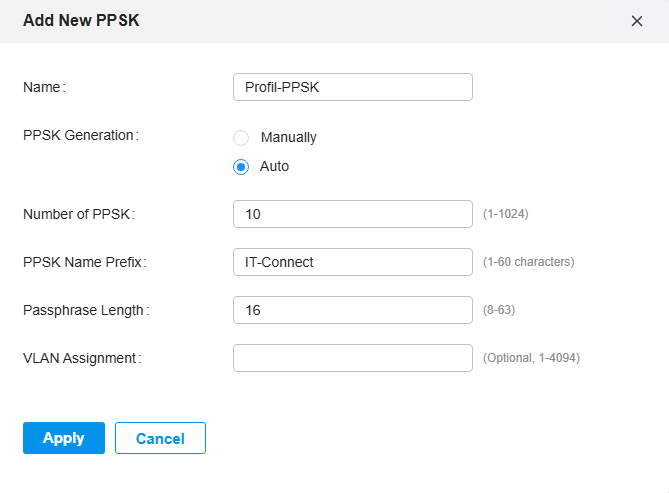

- L’authentification par PPSK (Private Pre-Shared Key). PPSK est un système de clé privée pré-partagée pour faciliter la connexion de certains appareils. Il est possible de générer ou créer un ensemble de clés PPSK et d'attribuer ces clés à des appareils. Elle sert à s'authentifier sur le réseau sans-fil, au même titre que la "clé de sécurité principale". Ainsi, une PPSK = 1 appareil ou plusieurs appareils, selon la configuration adoptée, car une PPSK peut être associée à une adresse MAC.

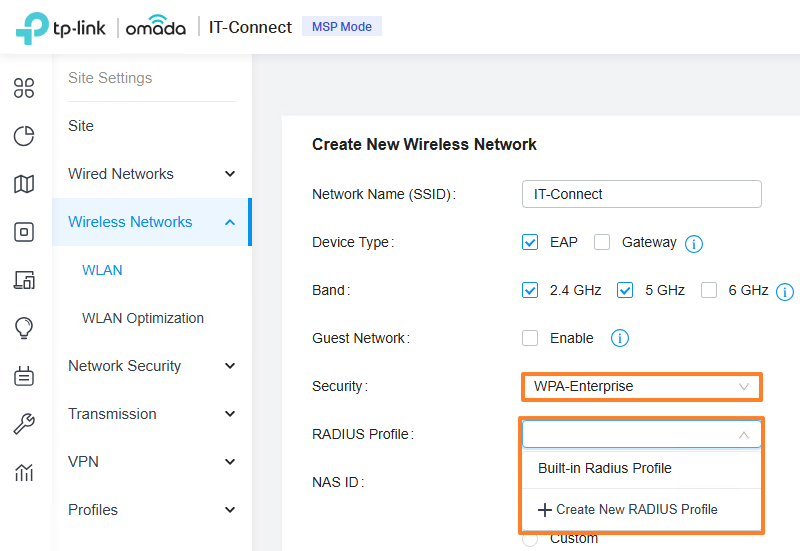

- L'authentification 802.1X qui est la méthode d’authentification la plus sécurisée et recommandée en entreprise. Il s'agit d'un mécanisme d’authentification réseau associé à l’autorisation de l’utilisateur / de l’appareil, où l'on s'appuie sur un serveur d'authentification. En général, il s'agit d'un serveur RADIUS.

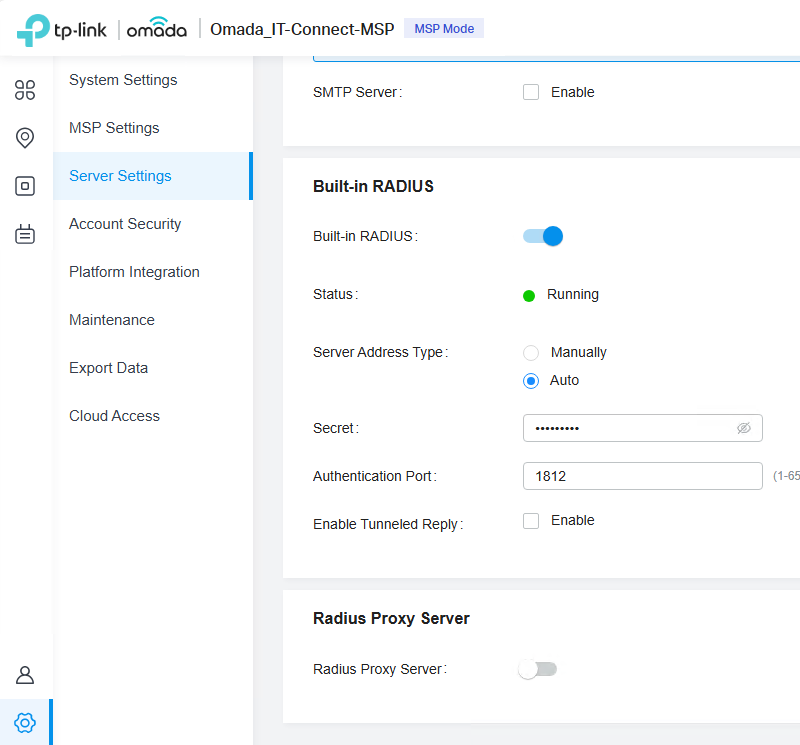

- La prise en charge de RADIUS (+ Multi-RADIUS). Un serveur RADIUS permet de centraliser le processus d'authentification, d'autorisation et de comptabilité (AAA) pour les utilisateurs accédant au réseau. TP-Link Omada intègre un serveur RADIUS, mais il est possible d'utiliser un serveur RADIUS externe, sous Windows ou Linux. Le terme "Multi-RADIUS" signifie qu'il est possible de déclarer plusieurs serveurs RADIUS externes, et ainsi ajouter une tolérance aux pannes.

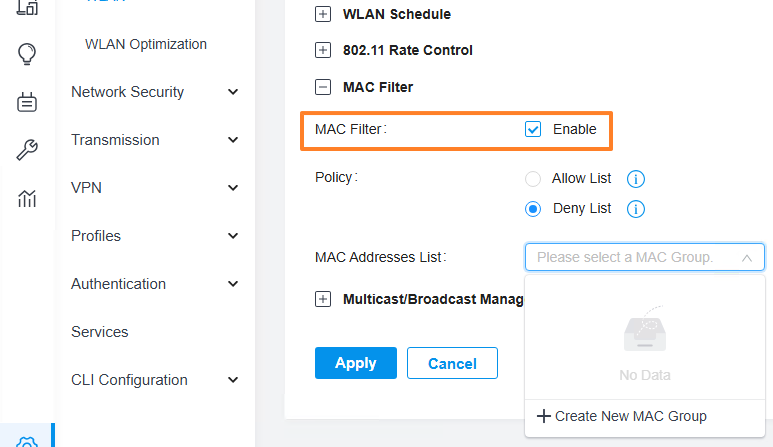

- Le filtrage MAC pour autoriser ou refuser l'accès à certains appareils à partir d'une liste d'adresses MAC créée par l'administrateur.

- Etc....

En combinant l'utilisation de ces fonctionnalités, les organisations sont en mesure de mieux protéger leur réseau sans-fil, notamment en renforçant l'authentification. Certaines fonctionnalités sont cumulables, d'autres non, car un réseau sans-fil peut avoir qu'une seule méthode d'authentification (clé de sécurité, PPSK ou 802.1X).

B. La vidéo de mise en œuvre

Ci-dessous, la vidéo de mise en œuvre technique où nous vous expliquons comment configurer ces fonctionnalités avec la solution TP-Link Omada.

III. Conclusion

La configuration de ces fonctionnalités à partir de l'interface de TP-Link Omada s'effectue de façon simple puisque la majorité des paramètres sont regroupés au même endroit. Pour sécuriser le réseau dans son intégralité, il est recommandé d'utiliser ces fonctionnalités en complément de celles évoquées dans le premier épisode. En effet, la détection et le blocage des menaces, ainsi que le filtrage des applications indésirables, sont des mesures de sécurité applicables aussi bien sur le réseau filaire que le réseau sans-fil.

👉 Visitez le site TP-Link Omada pour en savoir plus :

Rendez-vous prochainement pour la troisième partie de cette série intitulée "La gestion d'un portail captif et la centralisation des logs" ! En attendant, vous pouvez commenter cet article pour donner votre avis ou poser vos questions.

Cet article inclut une collaboration commerciale.