Sécuriser l’accès de son serveur ZeroShell

I. Présentation

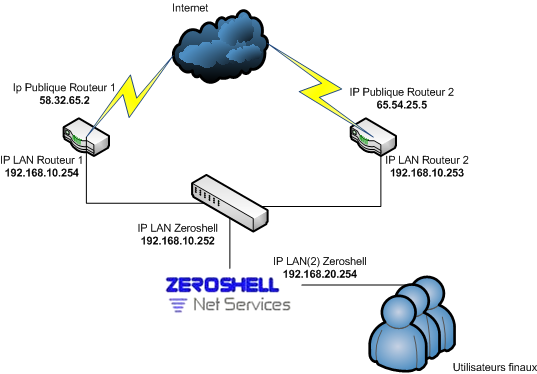

Un serveur ZeroShell se mettant dans la plupart des cas entre un réseau WAN (qui dirige vers internet) et un réseau LAN (réseau local). Il peut être dangereux de laisser la possibilité aux clients du réseau extérieur (WAN) d'accéder au SSH ou au GUI (interface graphique) de notre serveur ZeroShell.

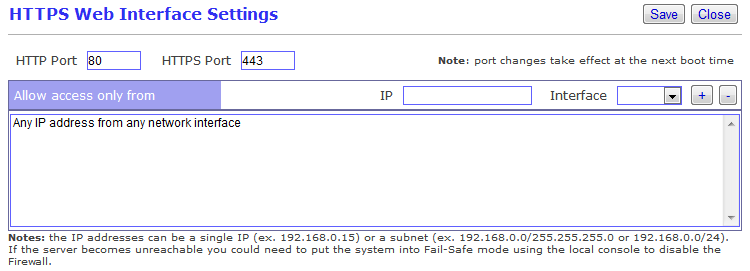

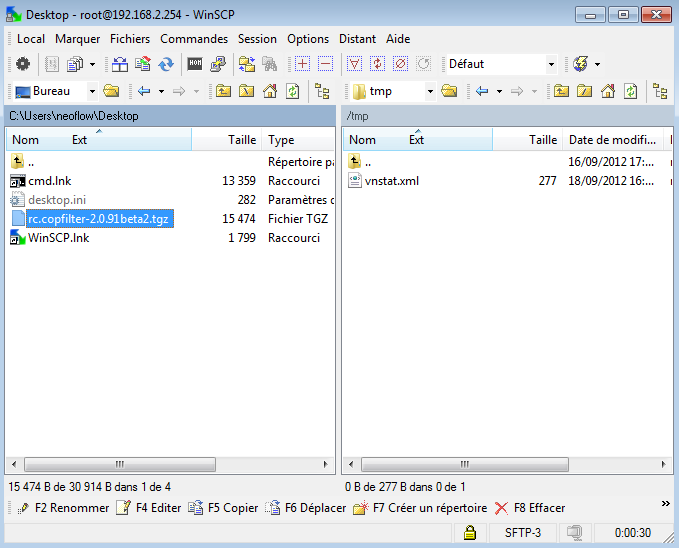

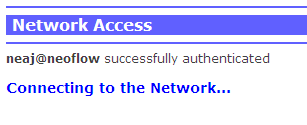

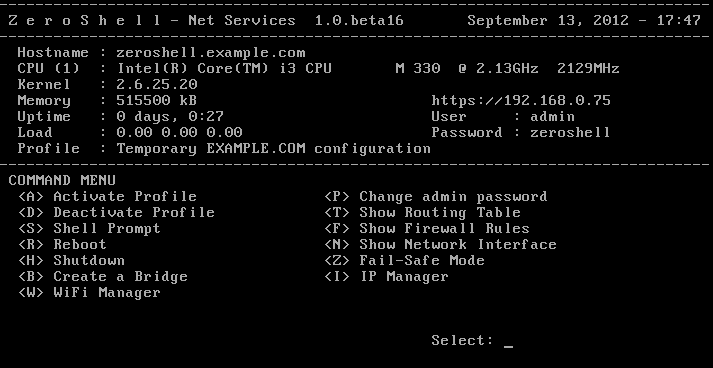

Dans ce tutoriel, nous allons donc voir comment restreindre cet accès (SSH ou interface Web) dans la configuration de notre serveur ZeroShell. Admettons que notre serveur soit lié au réseau WAN par ETH01 et au réseau local par ETH00. En allant dans l'interface Web du serveur Zeroshell, il faut se rendre dans "Setup" à gauche puis "HTTPS" (pour l'interface graphique) ou "SSH" (pour l'accès SSH) en haut. Il y a alors une fenêtre qui apparait. Nous avons alors la possibilité d'entrer une interface ou une IP avec son masque. Il est important de savoir que dès que la configuration sera sauvegardée, les autres chemins d'accès seront fermés. Assurez-vous donc d'accéder à votre Zeroshell depuis le bon endroit.

Attention : Cette documentation a été réalisée avec la version RC2 de Zeroshell, considérez ce détail lors de la lecture du tutoriel et de son application sur des versions plus récentes de Zeroshell

II. Restreindre l'accès à une interface

Dans un premier temps nous n'allons autoriser que l'interface ETH00 à accéder au Zeroshell. Il faut donc sélectionner "ETH00", laisser les autres champs libres puis cliquer sur "+" puis "Save" pour sauvegarder. "Interface ETH00" est alors apparu dans le tableau. Pour supprimer cette restriction, il faut sélectionner la ligne voulue puis cliquer sur le "-". La même manipulation est à faire depuis l'interface pour le SSH dans le menu le concernant.

III. Restreindre l'accès à un réseau

Pour restreindre l'accès à un réseau ou un sous-réseau, il faut faire la même manipulation, mais laisser le champ "Interface" libre. Nous pouvons par exemple mettre 192.168.0.0/255.255.255.0 pour n'autoriser que les membres du réseau à accéder à notre serveur. Il est intéressant de noter que si l'on met un masque de /32, l'accès sera restreint à un seul hôte. Ainsi, si je souhaite que seul l'IP 192.168.0.20 n'ait accès à l'interface web ou au SSH de mon serveur Zeroshell, il faut que je rentre 192.168.0.20/255.255.255.255 dans le champ "IP".

salut

svp sur mon zeroshell, plusieur persones peuvent utiliser le meme loguing au meme maument sur des ordinateurs differents pourquoi??

Bonjour Françis,

L’utilisation d’un logging ne semble pas limité à une seul personne sur une distrib Zeroshell, ainsi plusieurs utilisateurs peuvent utiliser le même logging en même temps. Certaines application web interdisent cela mais pas toutes.

salut francis !!

je viens de decouvrire ton probleme et je pense pouvoir y apporter une solution.

ok

Il est question ici d’une connection simultanée active.

pour la désactiver , c’est simple:

vas sur l interface de configuration> tu cliques sur » captive portal » à droite au dessus tu vera deux cadrants:

l’un titré » Gateway Parameters »

l’autre »Free Authorized »

alors vas dans » Gateway Parameters » et tu vera à la troisieme colone »Simultaneous Connections »

là tu clique sur le menus déroulant et tu choisis : NOT ALLOWED C’est tout

attention !!! ne pas oublier de cliquer sur /// SAVE/// avant de quiter la page

merci