Restreindre l’accès à la console PowerShell via GPO

Sommaire

I. Présentation

Les stratégies de groupe contiennent des paramètres permettant de restreindre l’accès voir même l’utilisation à l’Invite de commandes. Toutefois, il n’y a pas de paramètres permettant d’empêcher l’accès à la console PowerShell qui est pourtant nettement plus puissante et donc dangereuse.

De ce fait il faut s’adapter à la situation et trouver une solution annexe pour restreindre l’accès à cette console, c’est ce que nous allons voir dans ce tutoriel en utilisant les GPO, quand même.

Dans le cadre de ce tutoriel, j’utilise un contrôleur de domaine sous Windows Server 2012 mais la procédure est applicable pour les anciennes versions, il n’y aura que les menus qui changeront. Le client quant à lui est un poste sous Windows 7.

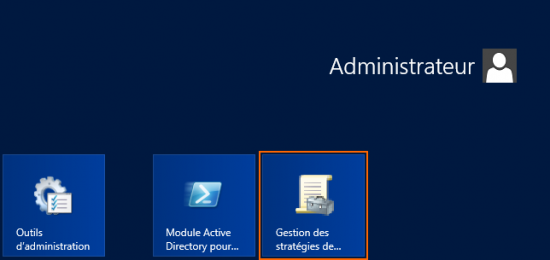

II. Accès à la console de gestion des GPO

A partir de l’écran d’Accueil de votre contrôleur de domaine, accédez à « Gestion des stratégies de groupe » afin d’ouvrir la console d’administration des GPO.

Ensuite, développez l’arborescence jusqu’arriver sur le dossier « Objets de stratégie de groupe » et créez une nouvelle GPO puis éditez-la ou éditez-en une existante, si c’est ce que vous souhaitez.

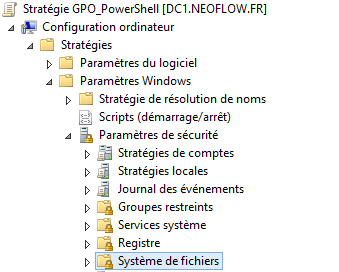

Sur la fenêtre d’édition apparaît l’arborescence des paramètres, parcourez-la de cette manière :

Configuration Ordinateur, Stratégies, Paramètres Windows, Paramètres de sécurité, Système de fichiers

L’objectif de la manipulation est de restreindre l’accès aux raccourcis « PowerShell » de Windows, pour que les utilisateurs « basiques » ne soient pas autorisés à les utiliser et donc d’accéder à la console PowerShell. Pour cela, les stratégies de groupe permettent d’effectuer des restrictions sur le système de fichiers c’est-à-dire une modification des permissions NTFS.

Note : Pensez à lier la GPO pour qu’elle s’applique sur un ou plusieurs objets.

III. Création de la restriction

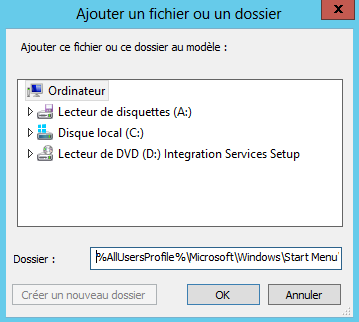

Faites un clic droit sur « Système de fichiers » puis « Ajouter un fichier » et suivez la procédure. Répétez cette opération 5 fois, soit une fois pour chaque raccourci en copiant chacun des liens indiqués ci-dessous.

J’ai défini ces raccourcis de manière à ce que la restriction soit efficace sur Windows 7 et Windows 8, sachant que sur Windows 7 les raccourcis pour la console PowerShell sont stockés dans les accessoires, alors que sur Windows 8 il est dans les Outils d’administration.

Note : Les deux raccourcis finissant par « (x86) » ne sont pas utiles si vous êtes utilisez Windows 7 – 32 bits sur les postes clients.

%AllUsersProfile%\Microsoft\Windows\Start Menu\Programs\Accessories\Windows PowerShell\Windows PowerShell.lnk %AllUsersProfile%\Microsoft\Windows\Start Menu\Programs\Accessories\Windows PowerShell\Windows PowerShell ISE.lnk %AllUsersProfile%\Microsoft\Windows\Start Menu\Programs\Accessories\Windows PowerShell\Windows PowerShell (x86).lnk %AllUsersProfile%\Microsoft\Windows\Start Menu\Programs\Accessories\Windows PowerShell\Windows PowerShell ISE (x86).lnk %AllUsersProfile%\Microsoft\Windows\Start Menu\Programs\Administrative Tools\Windows PowerShell Modules.lnk

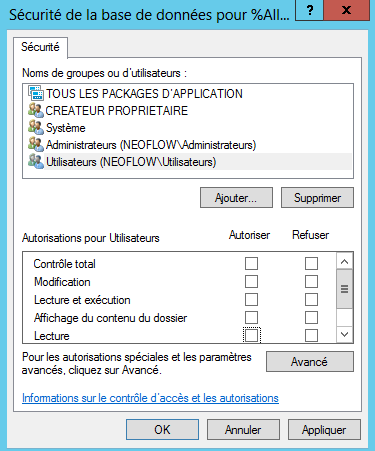

Une fois que vous validerez le chemin vers le fichier, vous allez devoir éditer les permissions. Retirer les droits pour les « Utilisateurs » du domaine comme ça tous les utilisateurs qui ne sont pas dans le groupe « Administrateurs » n’auront pas accès aux raccourcis vers la console PowerShell. Cliquez sur « Appliquer » puis « OK ».

Remarque : Sans procéder avec les raccourcis, il serait possible d’appliquer des restrictions directement sur les exécutables.

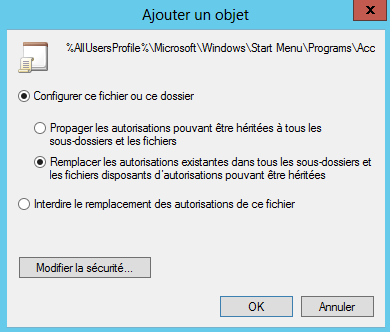

La dernière étape consiste à indiquer de quelle façon doivent être appliqué les permissions sur cet objet (fichier ou répertoire). Quelques explications :

- Configurer ce fichier ou ce dossier : La première option (« Propager… ») vous permet de propager les permissions héritées c’est-à-dire de recopier les permissions du dossier parent vers les sous objets (objets enfants) et notamment sur le fichier ou dossier où s’applique votre GPO. La seconde option (« Remplacer… ») vous permet de remplacer les permissions existantes c’est à dire qu’on ne prend pas en compte les permissions héritées (provenant du parent). En résumé, on propage ou ne propage pas les permissions héritées sur les objets enfants.

- Interdire le remplacement des autorisations de ce fichier : Les autorisations de ce fichier ne peuvent pas être remplacées.

Pour aller plus loin que la restriction sur les raccourcis de la console PowerShell, vous pouvez très bien restreindre l’accès au Outils d’administration entièrement en indiquant directement le chemin vers le dossier contenant leurs raccourcis.

%AllUsersProfile%\Microsoft\Windows\Start Menu\Programs\Administrative Tools\

IV. Vérification

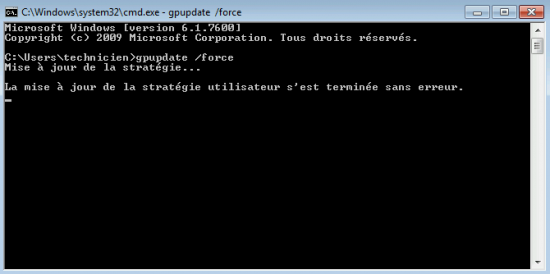

La manipulation sur le contrôleur de domaine est terminée, je vous invite à forcer la mise à jour des GPO sur votre poste client afin de faire appliquer les nouveaux paramètres, puis de tenter d’accéder à la console PowerShell (ce qui ne doit pas être possible avec un compte restreint).

gpupdate /force