RapperBot, un nouveau botnet Linux qui s’attaque aux accès SSH !

Un nouveau botnet surnommé RapperBot s'en prend aux serveurs Linux en effectuant des attaques par brute force sur les accès SSH ! Son objectif est de compromettre la machine pour obtenir un accès persistant.

Les chercheurs en sécurité de FortiGuard Labs ont découvert ce nouveau malware qui semble actif depuis la mi-juin 2022 et qui serait basé sur le cheval de Troie nommé Mirai, même s'il est différent dans son comportement. Suite à cette découverte, les chercheurs en sécurité l'ont traqué pendant 1 mois et demi, et il s'avère que ce nouveau botnet a utilisé plus de 3 500 adresses IP uniques, réparties dans le monde, pour effectuer des attaques brute force à destination de l'accès SSH de serveurs Linux, plutôt orienté IoT.

La menace RapperBot est un fork de Mirai, et même s'il réutilise certaines parties du code source de Mirai, il a des caractéristiques différentes. Le rapport de Fortinet précise : "Contrairement à la majorité des variantes de Mirai, qui effectuent des attaques par brute force sur les accès Telnet dans le but de trouver un accès avec un mot de passe par défaut ou un mot de passe faible, RapperBot scanne et attaque exclusivement les accès SSH qui acceptent les connexions par mot de passe."

Toujours d'après ce même rapport de Fortinet : "La majeure partie du code source du malware correspond à l'implémentation d'un client SSH 2.0 qui peut se connecter et attaquer par brute force tout serveur SSH prenant en charge l'échange de clés Diffie-Hellmann avec des clés de 768 ou 2048 bits, et le chiffrement des données à l'aide d'AES128-CTR."

Que se passe-t-il sur les machines compromises ?

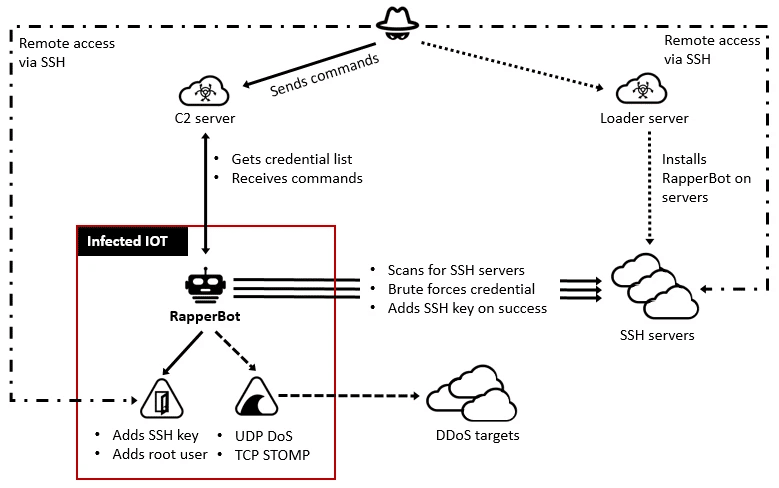

Alors qu'au début le dictionnaire de mots de passe était codé en dur dans le binaire du malware, il s'avère que désormais cette liste est téléchargée à partir du serveur Command & Control. Dans le cas où une attaque réussit, le malware renvoie au serveur C2 les identifiants qui ont fonctionné. Lorsqu'une machine est compromise, RapperBot modifie les clés SSH du serveur Linux de manière à être persistant même si le mot de passe SSH venait à être modifié. Même si le malware est supprimé, les cybercriminels pourraient continuer d'accéder au serveur Linux grâce à la modification du fichier "~/.ssh/authorized_keys" de l'hôte.

Ce n'est pas tout ! En effet, le malware ajoute l'utilisateur root "suhelper" sur les machines compromises et il crée une tâche Cron qui crée à nouveau l'utilisateur toutes les heures au cas où un administrateur découvre le compte et le supprime.

Même si la majorité des botnets effectuent des attaques DDoS, ce n'est pas si évident que cela avec RapperBot. Ses capacités à effectuer des attaques DDoS seraient limitées. Les chercheurs en sécurité évoquent une autre piste : les cybercriminels pourraient revendre les accès persistants à d'autres cybercriminels spécialistes des attaques par ransomwares. Pour le moment, il n'y a aucune preuve de cela et les chercheurs n'ont pas eu de cas où une autre charge malveillante était exécutée sur le serveur. Disons que le malware se niche simplement sur les hôtes Linux compromis et qu'il reste en sommeil, même s'il semble tout de même essayer de compromettre d'autres machines.

Un rapport détaillé est disponible sur le site de Fortinet. où il y a également la liste d'une partie des adresses IP malveillantes.