Raccoon Attack : une faille dans SSL/TLS vieille de 20 ans

Un groupe de chercheurs en sécurité a dévoilé les détails sur une vulnérabilité dans les communications SSL/TLS qui permettrait à un attaquant de casser le chiffrement et lire des informations sensibles. Baptisée "Raccoon Attack", cette vulnérabilité est exploitable seulement sous certaines conditions.

Cette faille est vieille de plus de 20 ans, car elle réside dans le protocole d'échange de clés Diffie-Hellman (DH) utilisé depuis SSLv3 : disponible depuis 1996. Aujourd'hui, elle concerne également TLS 1.2, mais ne concerne pas TLS 1.3. Grâce à Diffie-Hellman, un secret commun est généré entre le client et le serveur afin de créer des clés de session SSL/TLS qui seront utilisées par les deux parties pour communiquer de façon sécurisée.

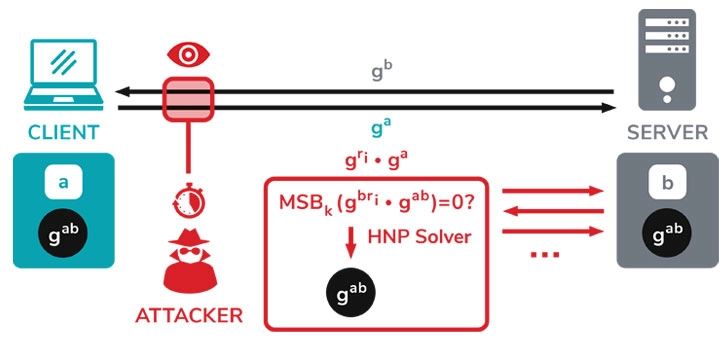

Le problème réside au sein de ce secret : parfois il commence par des zéros. Grâce à des mesures temporelles, les chercheurs arrivent à déterminer si le secret commence par un zéro ou non. Si l'on couple cela au fait que l'attaquant intercepte quelques trames lors de l'initialisation Diffie-Hellman, alors l'attaquant a suffisamment d'informations pour calculer le secret commun aux deux parties. S'il dispose du secret commun, il devient possible de déchiffrer les flux.

C'est très difficile d'exploiter cette attaque pour plusieurs raisons : il faut cibler un serveur avec une configuration spécifique puisqu'il doit utiliser Diffie-Hellman et ensuite il faut réaliser des mesures temporelles précises, tout en étant capable d'intercepter les trames entre le client et le serveur. De nos jours, les navigateurs Internet ne supportent plus Diffie-Hellman : Firefox était le dernier à le supporter, mais ce n'est plus le cas depuis juin 2020 et la sortie de Firefox 78.

Au niveau de Windows, Microsoft a également corrigé son OS vis-à-vis de cette faille. Faisant référence à la CVE-2020-1596, il y a différentes KB associées dont la KB4571756 pour Windows 10 v2004. De son côté, le paquet openssl a également résolu le problème depuis la version 1.0.2f en réponse à la faille CVE-2020-1968 tout en précisant que la version 1.1.1 n'est pas concernée par cette faille Raccoon Attack.