QNAP – Qlocker : déjà 260 000 dollars de gains en 5 jours pour ce ransomware

Depuis la semaine dernière, le ransomware Qlocker s'attaque massivement aux NAS QNAP dans le but de chiffrer les données à l'aide d'une solution simple, mais redoutable : 7-Zip. Résultat, en 5 jours, Qlocker a généré plus de 260 000 dollars de gains.

➡ Le ransomware Qlocker s'attaque massivement aux NAS QNAP

Pour rappel, cette attaque repose sur l'exploitation d'une faille critique, désormais corrigée par QNAP, mais pas encore installée sur tous les appareils. QNAP estime que c'est la vulnérabilité CVE-2020-36195 qui est exploitée pour exécuter le ransomware Qlocker. D'ailleurs, il y a eu plusieurs failles critiques patchées par QNAP ces derniers jours : nous vous recommandons de réaliser l'installation des correctifs au plus vite.

➡ En complément : Sécuriser son NAS QNAP

De nombreux ransomwares s'appuient sur des mécanismes complexes pour chiffrer les données, dans le but de les rendre efficaces et robustes. De la même manière, les rançons demandées sont généralement élevées, voire très élevées : de quelques dizaines de milliers de dollars à plusieurs dizaines de millions de dollars.

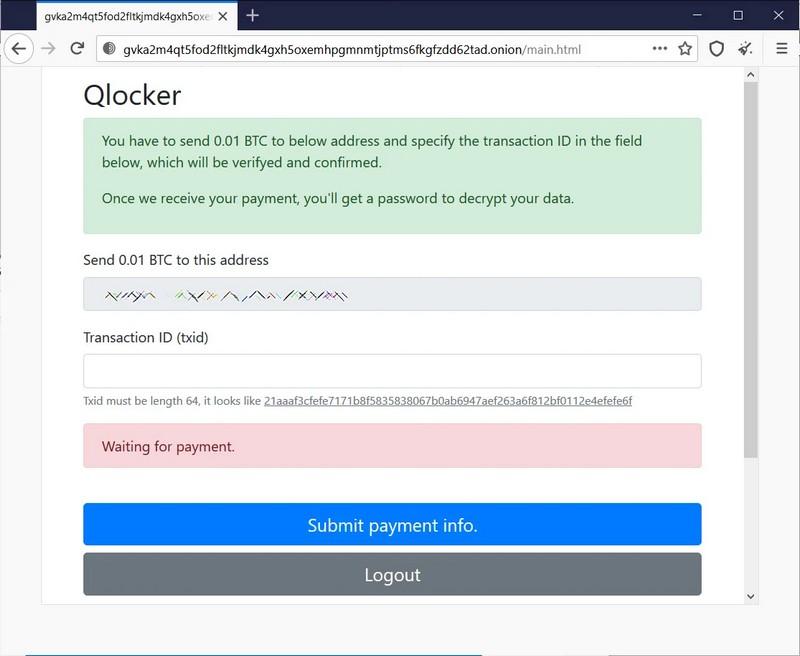

Qlocker quant à lui fonctionne différemment : pour chiffrer les données et les rendre inaccessibles, il s'appuie sur un outil que l'on connait tous : 7-Zip. Ensuite, le montant de la rançon est différent également : 0.01 Bitcoin, ce qui correspond à 500 euros environ.

Ce montant faible se justifie par le fait que Qlocker s'attaque plutôt aux particuliers et aux PME qui s'appuient sur QNAP pour la gestion de leurs données. Concrètement, un particulier ne paiera jamais 10 000$ pour récupérer ses données, alors que pour 500$, même si on s'en passerait bien, on peut se laisser tenter.

Résultat : en seulement 5 jours, Qlocker a déjà rapporté plus de 260 000 dollars aux hackers qui sont derrière cette attaque. Compte tenu du montant de la rançon, on peut considérer qu'il y a environ 500 victimes qui ont pris la décision de payer la rançon.

Malheureusement, comme les utilisateurs paient la rançon, cela encourage les hackers à poursuivre cette campagne d'attaque. Il faut s'attendre à de nouvelles victimes dans les semaines à venir !

Pour la petite histoire, il y a eu une lueur d'espoir la semaine dernière quant à la possibilité de récupérer ses données gratuitement. Un chercheur en sécurité nommé Jack Cable a découvert un bug au sein du site qui sert à payer la rançon, ce qui permettait d'obtenir une clé de déchiffrement Qlocker sans payer. Quelques heures plus tard, les hackers ont corrigé ce bug, et donc, ce n'est malheureusement plus possible. Malgré tout, il a pu sauver de la galère 50 personnes !

If anyone's dealing with the QLocker QNAP NAS ransomware, feel free to DM me. I can help recover data. #qlocker @QNAP_nas

— Jack Cable (@jackhcable) April 22, 2021

Bonjour,

Savez-vous si les personnes qui ont payé la rançon ont bien obtenu la clé de déchiffrement ?

Bien cordialement