Phishing sur Microsoft Teams : des sous-domaines onmicrosoft.com utilisés par des pirates russes !

Un groupe de pirates informatiques connu sous le nom d'APT29 (Midnight Blizzard) et lié aux services de renseignements russes est à l'origine d'une campagne d'attaques qui vise des dizaines d'entreprises et organisations partout dans le monde. Pour mener à bien ces attaques, les pirates utilisent des tenants Microsoft 365 compromis et Microsoft Teams.

D'après l'équipe Microsoft Threat Intelligence, qui est à l'origine d'un rapport au sujet de cette campagne d'attaques, les pirates cherchent à cibler des entreprises spécifiques, notamment dans le domaine de l'informatique, de l'industrie et des médias, en plus de cibler des organisations gouvernementales. Microsoft a même une idée précise du nombre de victimes : "Actuellement, notre enquête indique que cette campagne a touché moins de 40 organisations mondiales uniques."

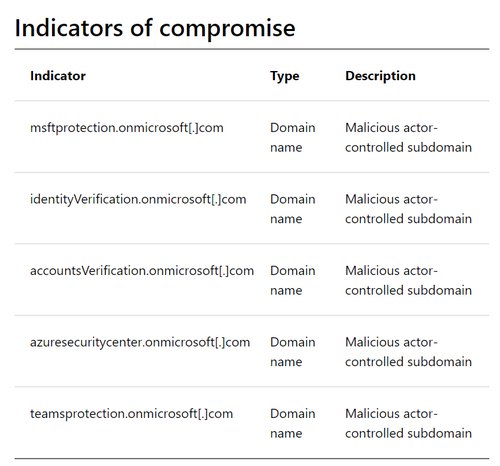

Pour mettre au point cette attaque, les pirates utilisent des tenants Microsoft 365 compromis lors de précédentes cyberattaques. Ceci permet aux pirates de bénéficier d'un environnement prêt à l'emploi et de créer un nouveau sous-domaine "onmicrosoft.com" (domaine par défaut sur les tenants sans domaine vérifié) laissant penser qu'il s'agit d'un support technique. Par exemple, les cybercriminels ont utilisé le domaine "teamsprotection.onmicrosoft.com". Au total, Microsoft a identifié 5 domaines de ce type. L'objectif étant de piéger les utilisateurs finaux.

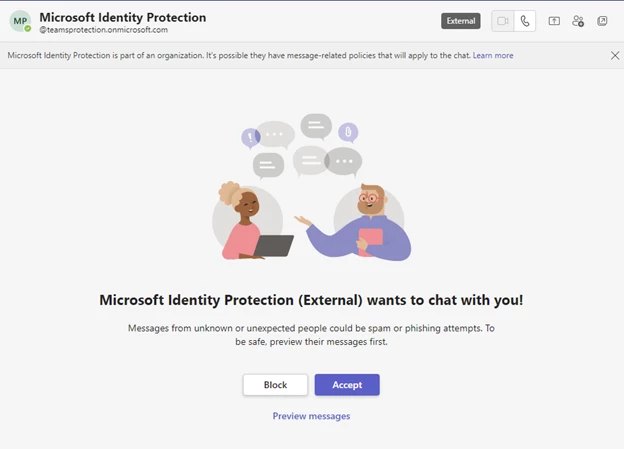

La première étape consiste à envoyer un message sur Microsoft Teams à l'utilisateur ciblé. Ainsi, l'utilisateur est invité à accepter ou refuser une invitation de la part de "Microsoft Identity Protection", qui est le nom emprunté par les cybercriminels. Facile de se faire piéger !

La seconde étape consiste à convaincre l'utilisateur de valider l'authentification MFA sur son mobile à l'aide de l'application Microsoft Authenticator. Il doit appuyer sur la valeur que lui demande le cybercriminel, et qui est celle attendue par Microsoft, puisque si l'on choisit le mauvais code, l'authentification échoue. Au final, le pirate peut accéder au compte Microsoft 365 de l'utilisateur puisqu'il a complété toute la chaine d'authentification. Ceci implique que le cybercriminel connaisse déjà le mot de passe de l'utilisateur.

Ceci laisse la porte ouverte à l'exfiltration de données, mais aussi à des tentatives plus avancées où le pirate peut chercher à contourner les politiques d'accès conditionnelles en intégrant une machine au tenant Microsoft Entra ID à l'aide du compte de l'utilisateur.

Le fait que ces messages externes puissent parvenir aux utilisateurs de Microsoft Teams fait penser à la méthode utilisée par l'outil TeamsPhisher.