Phishing : plus de 100 organisations en Europe et aux États-Unis impactées par StrelaStealer

Une centaine d'organisations situées aux États-Unis et en Europe ont été victime d'une nouvelle campagne malveillante visant à déployer le malware StrelaStealer ! Voici ce qu'il faut savoir sur cette menace.

L'Unit42 de Palo Alto Networks a publié un rapport au sujet de la menace StrelaStealer, un logiciel malveillant repéré pour la première fois en novembre 2022. Après avoir infecté une machine, son objectif est de voler les informations d'identification des comptes de messagerie dans les applications Outlook et Thunderbird.

Alors qu'à la base ce malware ciblait principalement les utilisateurs hispanophones, il s'avère que les cybercriminels ont fait évoluer leur plan : désormais l'Europe et les États-Unis sont pris pour cible. Pour cela, les pirates n'hésitent pas à traduire en plusieurs langues les fichiers utilisés par ce malware, ce qui le rend polyglotte et lui permet de s'adapter à la cible.

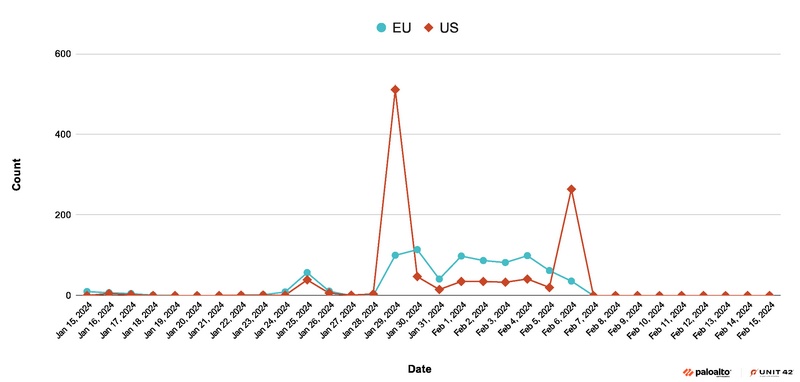

Comme beaucoup d'autres logiciels malveillants, StrelaStealer est distribué par l'intermédiaire de phishing. Depuis la fin du mois de janvier, l'Unit42 a détecté une forte hausse de l'activité avec un important volume d'e-mails malveillants envoyés par jour. L'Unit42 évoque jusqu'à 500 organisations ciblées par jour et il y a eu des victimes : "Récemment, nos chercheurs ont identifié une vague de campagnes StrelaStealer à grande échelle touchant plus de 100 organisations dans l'UE et aux États-Unis.", peut-on lire dans le rapport. Dans la grande majorité des cas, ce sont les organisations du secteur des nouvelles technologies qui ont été les plus visées.

La chaine d'infection de StrelaStealer

Les pirates ont fait évoluer la chaine d'infection du malware StrelaStealer. Désormais, l'e-mail malveillant contient une pièce jointe au format ZIP qui a pour objectif de déposer des fichiers JScript sur la machine de la victime. Dans le cas où ces scripts sont exécutés, ils déposent un fichier batch et un fichier encodé en base64, qui donne lieu à une DLL qui sera exécutée via rundll32.exe afin de déployer le payload StrelaStealer.

Le schéma ci-dessous, issu du rapport d'Unit42 permet de comparer l'ancienne et la nouvelle chaine d'infection.

Si le logiciel malveillant est déployé, il vole les identifiants mémorisés dans Outlook et Thunderbird et ces informations sont immédiatement envoyées aux attaquants par l'intermédiaire d'un serveur C2.

Une fois de plus, méfiance avec les e-mails...