Phishing : le malware Agent Tesla utilise le format de fichiers ZPAQ dans ses dernières attaques !

Une nouvelle version du malware Agent Tesla a été observée par des chercheurs en sécurité. Il présente la particularité d'utiliser le format de fichiers ZPAQ. Voici ce qu'il faut savoir au sujet de cette menace !

Découvert pour la première fois en 2014, le logiciel malveillant Agent Tesla est codé en .NET et s'agit à la fois d'un keylogger et d'un Remote Access Trojan, c'est-à-dire que les pirates peuvent l'utiliser pour accéder à distance à une machine infectée. Il est souvent distribué par l'intermédiaire de campagnes de phishing.

La dernière campagne dans laquelle Agent Tesla est impliquée présente une particularité : l'e-mail contient une pièce jointe au format ZPAQ. Anna Lvova de chez G Data, précise : "ZPAQ est un format de compression de fichiers qui offre un meilleur taux de compression et une meilleure fonction de journalisation que les formats largement utilisés tels que ZIP et RAR."

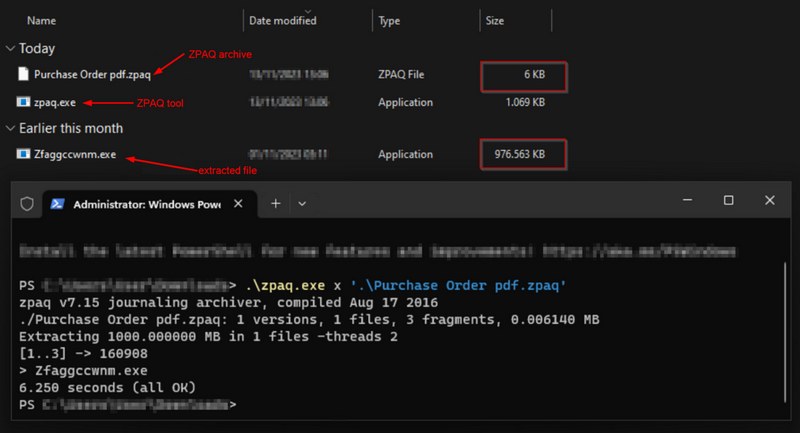

Dans le cas présent, le nom de la pièce jointe est constitué de façon à faire croire qu'il s'agisse d'un PDF : "Purchase Order pdf.zpaq". Toutefois, c'est bien un piège puisque ce fichier malveillant a pour objectif d'extraire un exécutable .NET sur la machine ! Cette archive pèse 6 Ko, pourtant lorsqu'elle est décompressée, l'exécutable pèse 1 Go ! Sa taille est volontairement augmentée (grâce à des octets nuls) de manière à ce qu'il ne puisse pas être analysé par la majorité des systèmes de sécurité.

Pour générer du trafic légitime et éviter d'être détecté, l'exécutable va télécharger un autre fichier, au format .WAV cette fois-ci. Dans son rapport, Anna Lvova précise : "La principale fonction de l'exécutable .NET est de télécharger un fichier portant l'extension .wav et de le déchiffrer."

Au final, lorsque la machine est infectée, une connexion est établie avec les pirates à l'aide de Telegram qui fait office de serveur de Command & Control (C2). Il pourra ensuite mettre en pratique ses capacités, notamment le vol de données dans les navigateurs (40 navigateurs pris en charge), l'enregistrement de l'écran, ou encore l'enregistrement des frappes au clavier.

Désormais, vous savez ce qu'il vous reste à faire : bloquer les fichiers ZPAQ, notamment au niveau de votre passerelle d'analyse des courriers entrants.