Patch Tuesday – Décembre 2021 : 67 vulnérabilités corrigées et 6 zero-day

Le dernier Patch Tuesday de l'année 2021 est là ! Au total, Microsoft a corrigé 67 failles de sécurité et 6 zero-day au sein de ses produits. Parmi ces failles de sécurité, 7 sont considérées critiques et 60 sont importantes.

Si l'on organise ces failles de sécurité par type, il y a trois catégories qui sortent du lot puisqu'il y a 21 vulnérabilités de type "élévation de privilèges", 26 vulnérabilités de type "exécution de code à distance" et 10 vulnérabilités permettant la divulgation d'informations.

Quant aux produits et services Microsoft qui bénéficient de mises à jour ce mois-ci, voici les principaux : Microsoft Defender for IoT, Microsoft Edge, Office (Access, PowerPoint, SharePoint), PowerShell, le client RDP, Windows Hyper-V, Visual Studio Code (notamment l'extension WSL), Windows Installer, le noyau Windows, Windows NTFS, Windows Storage et la couche TCP/IP de Windows.

Le point sur les failles zero-day

Ce Patch Tuesday corrige 6 failles zero-day dont 2 qui sont activement exploitées par les pirates informatiques.

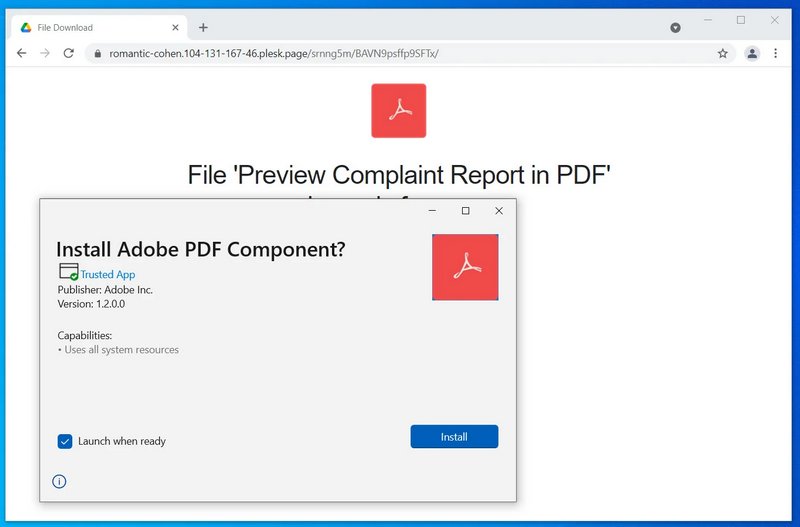

Dernièrement, je vous ai parlé d'une nouvelle méthode de propagation utilisée par le malware Emotet avec l'utilisation d'un package d'installation Windows permettant d'installer la liseuse de PDF Adobe. Il s'avère qu'une faille zero-day est exploitée dans le cadre de cette attaque et elle est désormais corrigée et référencée : CVE-2021-43890. Au-delà d'Emotet, d'autres souches malveillantes l'utilisent pour se propager notamment TrickBot et BazarLoader.

Cette faille contenue dans Windows Installer est désormais corrigée, mais si vous n'êtes pas en mesure d'appliquer la mise à jour dès maintenant, sachez qu'il existe une solution temporaire pour se protéger à l'aide d'une GPO (voir lien ci-dessus).

Voici les autres failles de sécurité zero-day présentes dans ce Patch Tuesday de Décembre 2021 :

Il s'agit d'une faille dans Windows NTFS détectées dans toutes les versions de Windows, y compris Windows 11 et Windows Server 2022. Type : élévation de privilèges.

Cette faille concerne le Spouleur d'impression alors méfiance quant aux éventuels effets de bords : ces derniers mois, les relations étaient un peu compliquées entre les administrateurs système et les imprimantes ! Cette faille touche également toutes les versions de Windows et permet une élévation de privilèges.

Cette vulnérabilité a été trouvée par Abdelhamid Naceri de chez Trend Micro Zero Day Initiative et James Forshaw de l'équipe Google Project Zero.

Windows 11 contient une faille de sécurité dans son composant Windows Mobile Device Management et elle est de type élévation de privilèges.

Faille de type élévation de privilèges au sein de Windows Installer dans toutes les versions de Windows.

Enfin, cette dernière vulnérabilité touche aussi toutes les versions de Windows et elle concerne la fonctionnalité de chiffrement Windows EFS (Encrypting File System). Cette faille permet une élévation de privilèges.

Au-delà de ce Patch Tuesday proposé par Microsoft, c'est la faille de sécurité au sein de la bibliothèque Log4j qui fait beaucoup parler d'elle depuis plusieurs jours. Je vous invite à prendre connaissance de cette faille si ce n'est pas déjà fait. De nombreux éditeurs ont publié des mises à jour afin de corriger cette faille de sécurité très dangereuse.