Par défaut, Windows 11 va être capable de bloquer les attaques brute force RDP

Microsoft a opéré un changement intéressant dans l'une des dernières builds en phase de développement de Windows 11 : la stratégie de verrouillage de comptes est activée par défaut. Qu'est-ce que cela signifie ? A quoi est-ce que ça peut servir ?

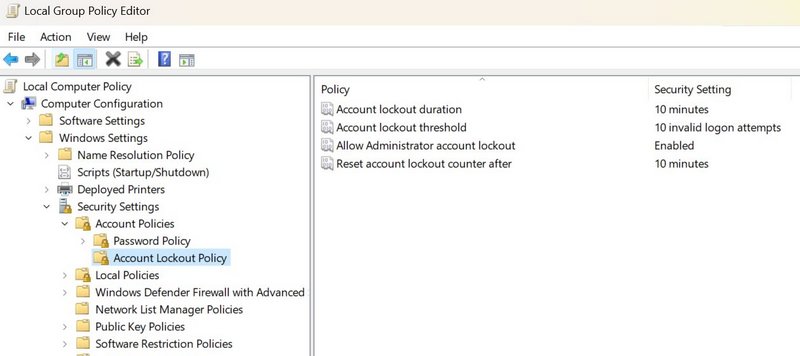

Avec la stratégie de verrouillage de comptes activée par défaut, et d'après la configuration en place dans cette nouvelle build, Windows 11 va verrouiller un compte utilisateur pendant 10 minutes dans le cas où il y a 10 tentatives de connexion en échec dans un laps de temps de 10 minutes. Ceci s'applique également au compte Administrateur local.

Sur Twitter, David Weston de chez Microsoft a publié un tweet avec les détails de cette nouvelle politique de verrouillage de comptes. Jusqu'ici, bien que prise en charge, cette fonctionnalité était configurée de manière à ne jamais verrouiller un compte, même avec plusieurs dizaines ou centaines de tentatives de connexion.

Ce changement opéré dans la build "Windows 11 Insider Preview 22528.1000" va permettre de lutter contre les attaques de type brute force, c'est-à-dire quand on essaie des mots de passe en boucle pour essayer de se connecter à un compte utilisateur. Dans le cadre de Windows 11, cette protection peut s'avérer particulièrement utile sur l'accès RDP (s'il est actif) via le Bureau à distance puisque le poste peut être victime d'une attaque par brute force en provenance d'une autre machine sur le réseau.

En matière de sécurité, c'est un bon point pour assurer un niveau de protection minimal à tous les utilisateurs de Windows 11. David Weston précise : "Cette technique est très couramment utilisée dans les attaques par ransomwares et d'autres attaques. Ce contrôle rendra le brute force beaucoup plus difficile, ce qui est génial !".

Utilisateurs de Windows 10 et des autres versions de Windows, sachez que vous pouvez configurer manuellement la politique de verrouillage de comptes sur une machine en locale, ou par l'intermédiaire d'un Active Directory comme je l'expliquais dans un précédent tutoriel (voir ici).