Palo Alto : la faille de sécurité CVE-2024-3400 exploitée depuis mars 2024 pour déployer une porte dérobée !

Les dernières nouvelles au sujet de la CVE-2024-3400 ne sont pas bonnes : depuis le 26 mars 2024, un groupe de pirates exploite cette faille de sécurité zero-day présente dans le système PAN-OS des firewalls Palo Alto pour déployer une porte dérobée et s'introduire dans le réseau interne des organisations dont le matériel a été compromis.

Sommaire

Rappel sur la CVE-2024-3400

Le système PAN-OS, qui équipe les firewalls de l'entreprise Palo Alto Networks, est affectée par une faille de sécurité critique (CVE-2024-3400) associée à un score CVSS de 10 sur 10 ! C'est une vulnérabilité de type "injection de commande" et elle a été découverte dans la fonction GlobalProtect du système PAN-OS.

Un correctif est attendu pour ce dimanche 14 avril, mais à l'heure où ces lignes sont écrites, le correctif n'a pas encore été publié par Palo Alto Networks. En attendant, pour vous protéger, vous devez désactiver la télémétrie sur votre firewall, ou activer la protection contre la menace avec l'ID 95187 dans la fonction "Threat Prevention".

Pour en savoir plus, et connaitre les versions de PAN-OS impactées, lisez cet article publié vendredi dernier sur notre site :

Une première tentative d'exploitation le 26 mars 2024

Dans son bulletin de sécurité, Palo Alto évoque le fait que cette vulnérabilité a déjà été exploitée par les cybercriminels, sans donner plus de précisions : "Palo Alto Networks a connaissance d'un nombre limité d'attaques qui exploitent cette vulnérabilité".

Néanmoins, si nous regardons ce rapport publié par la société Volexity, à l'origine de la découverte de cette vulnérabilité critique, nous apprenons qu'elle a été exploitée pour la première fois en mars 2024 : "La première preuve de tentative d'exploitation observée par Volexity jusqu'à présent remonte au 26 mars 2024, lorsque les attaquants ont semblé vérifier que l'exploitation fonctionnait correctement." - Le jour suivant, une autre tentative a été repérée par Volexity, puis, les pirates ont attendu le 10 avril 2024 pour déployer un payload.

L'acteur malveillant à l'origine de cette tentative d'exploitation est suivi par Veloxity sous le nom de UTA0218, et d'après eux, il est fort probable que ce soit un groupe de pirates sponsorisés par un État.

"Volexity estime qu'il est très probable que UTA0218 soit un acteur de menace soutenu par un État, compte tenu des ressources nécessaires pour développer et exploiter une vulnérabilité de cette nature, du type de victimes ciblées par cet acteur et des capacités affichées pour installer la porte dérobée Python et accéder aux réseaux des victimes", peut-on lire.

Une porte dérobée déployée, mais pas uniquement...

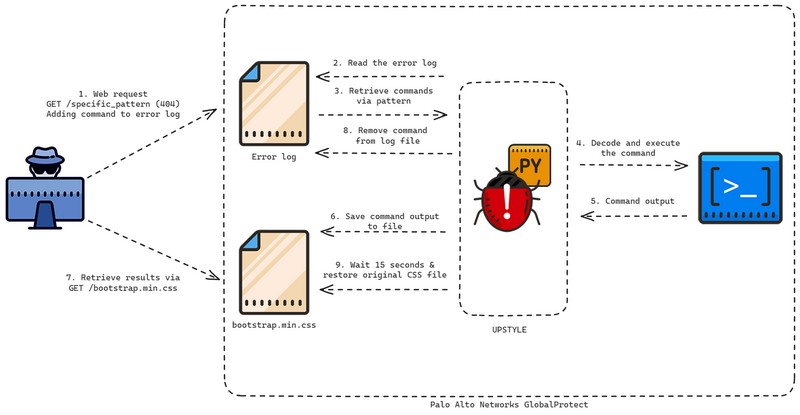

L'implant principal, appelé "Upstyle", correspond à une porte dérobée installée par l'intermédiaire d'un script Python associé à un fichier de configuration ("/usr/lib/python3.6/site-packages/system.pth"). Une fois que cette backdoor est déployée, les pirates peuvent l'exploiter pour exécuter des commandes sur le firewall compromis.

Comme le montre le schéma ci-dessous, les pirates transmettent les commandes à exécuter par l'intermédiaire de requêtes HTTP et ils génèrent volontairement une erreur. Ceci permet d'inscrire la requête, et donc la commande, dans le journal des erreurs du serveur Web du pare-feu. La porte dérobée va ensuite lire ce fichier journal et décoder la commande (base64) afin de l'exécuter.

En complément de la porte dérobée, d'autres payloads sont déployés sur le firewall : un reverse shell, un outil de suppression des logs, un outil pour exporter la configuration de PAN-OS ou encore l'outil de tunneling GOST.

Dans une attaque observée par Volexity, les pirates informatiques sont parvenus à pivoter vers le réseau interne et à voler différentes informations, parmi lesquelles la base de données Active Directory ("ntds.dit"), des journaux d'événements Windows, ou encore des données de navigateurs tels que Google Chrome et Microsoft Edge (identifiants et cookies).

Mon firewall Palo Alto a-t-il été compromis ?

Voilà une question que certains d'entre vous doivent se poser. Elle est légitime puisque cela fait plusieurs jours que cette vulnérabilité est exploitée par les cybercriminels et qu'il y a déjà eu plusieurs victimes.

Voici ce que nous dit Volexity :

"Il existe deux méthodes principales pour identifier la compromission d'un pare-feu concerné. La première méthode consiste à surveiller le trafic et l'activité du réseau émanant des dispositifs de pare-feu Palo Alto Networks. Volexity travaille toujours à la coordination avec Palo Alto Networks concernant la seconde méthode et ne la décrit donc pas pour l'instant.".

Au niveau des flux réseau, voici ce que vous devez vérifier dans les journaux :

- Vérifier si le pare-feu a effectué des requêtes "wget" vers Internet pour effectuer le téléchargement de ressources. En effet, les pirates utilisent cette commande pour récupérer des fichiers malveillants depuis leur serveur. Il s'agit de requête directe vers des adresses IP, notamment "172.233.228[.]93".

- Vérifier s'il y a eu des tentatives de connexions SMB et/ou RDP vers plusieurs systèmes de votre environnement, depuis l'appliance Palo Alto.

- Vérifier s'il y a eu des requêtes HTTP vers "worldtimeapi[.]org/api/timezone/etc/utc" à partir du pare-feu.

Nous vous tiendrons informés lorsque les correctifs seront mis en ligne.