Office 365 : bloquer les transferts automatiques d’e-mails vers l’extérieur

I. Présentation

Dans ce tutoriel, nous allons voir comment configurer Office 365 (Exchange Online) afin de bloquer les transferts automatiques d'e-mails vers des destinataires externes.

Pour transférer automatiquement des e-mails d'une boite aux lettres Office 365 vers une autre boîte aux lettres interne ou externe, il y a plusieurs façons de faire :

- Créer une règle de flux de courrier via la console d'administration d'Exchange Online

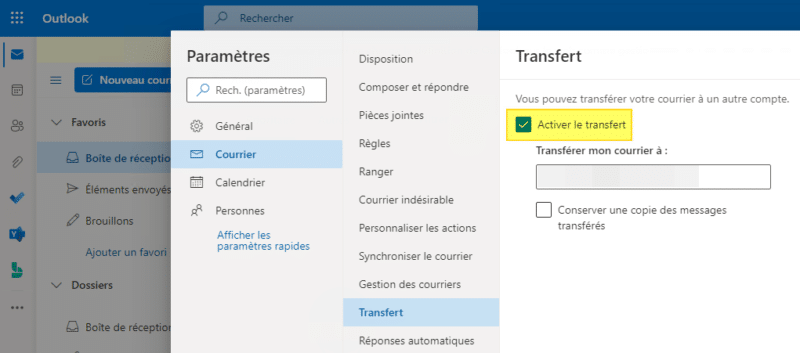

- Configurer la boite aux lettres via l'interface d'Outlook pour activer le transfert des e-mails

Bien qu'il soit assez courant de créer des règles de transfert automatique entre deux boites aux lettres internes, c'est plus rare d'activer le transfert vers une boîte aux lettres externe. Par exemple, si tous les e-mails sur l'adresse florian[@]it-connect.fr sont transférés automatiquement vers florian[@]gmail.com, cela peut être suspect.

En effet, il n'est pas rare que, lorsqu'un compte Office 365 est compromis, une règle de transfert automatique (avec copie dans la boite d'origine) soit mise en place par l'attaquant afin de lui permettre de récupérer tous les e-mails de sa victime, en toute discrétion.

C'est pour cette raison qu'il est préférable de bloquer les transferts automatiques sur son tenant Office 365. Vous pouvez aussi autoriser le transfert, mais uniquement vers certains domaines spécifiques.

Note : dans certains établissements scolaires, cette configuration peut poser problème, car les étudiants ont pour habitude de rediriger les e-mails de leur BAL associée à l'école vers une adresse e-mail perso chez Gmail ou autre.

II. Configurer la règle d'anti-spam sortante

C'est au sein des stratégies liées à l'anti-spam que l'on va trouver notre bonheur : suivez les étapes ci-dessous pour connaître le cheminement complet, ou cliquez directement sur ce lien : security.microsoft.com.

Pour cela, accédez au portail d'administration Office 365 puis cliquez sur la partie Sécurité dans le menu latéral.

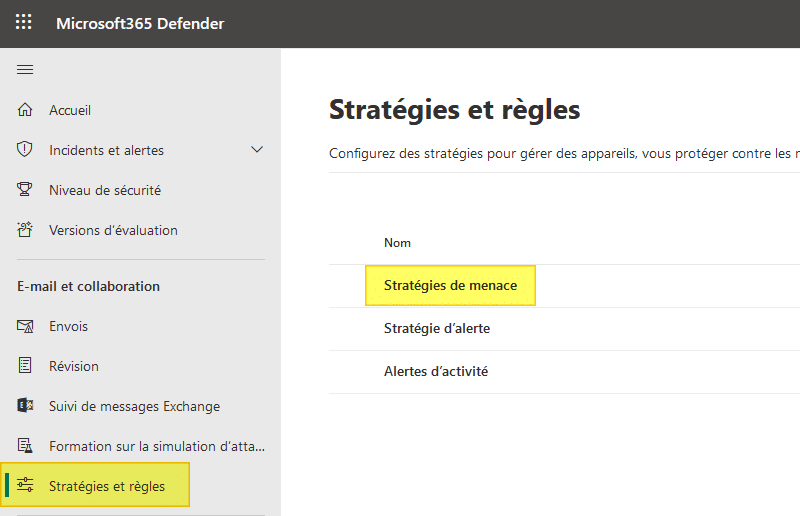

Ensuite, sous "E-mail et collaboration", cliquez sur "Stratégies et règles" puis "Stratégies de menace".

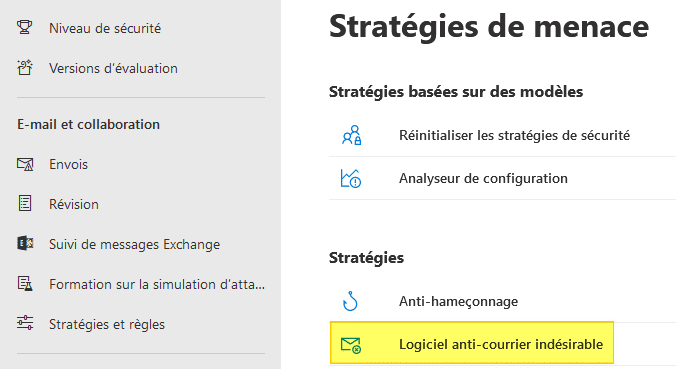

Cliquez sur "Logiciel anti-courrier indésirable".

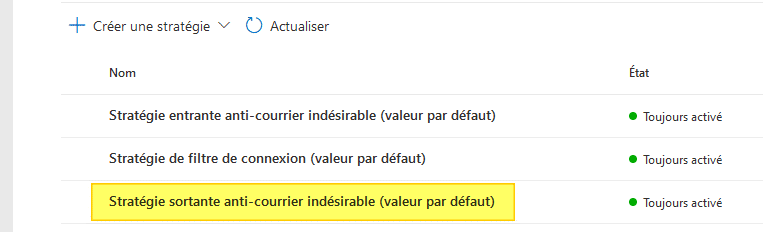

Les règles s'affichent, il y au moins les trois règles par défaut. Nous devons modifier la stratégie sortant de l'anti-spam, c'est-à-dire la règle nommée "Stratégie sortant anti-courrier indésirable (valeur par défaut)". Cliquez dessus.

Note : si vous souhaitez gérer cette autorisation par groupes, utilisateurs, ou domaines, vous devez créer une nouvelle règle pour appliquer ce filtre. Si c'est pour le faire au niveau du tenant, vous pouvez modifier la règle par défaut.

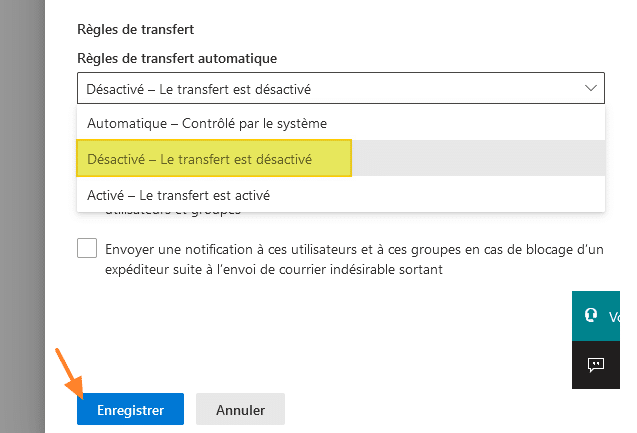

Une liste de paramètres s'affiche, et notamment un paramètre nommé "Règles de transfert automatique". Il est possible que la valeur "Automatique - Contrôlé par le système" soit choisie, ou une autre valeur ; cela dépend de la configuration de votre tenant et des éventuelles modifications apportées.

Par défaut, la valeur "Automatique" bloque les transferts externes, mais je pense qu'il vaut mieux positionner le paramètre sur "Désactivé" pour en être certain et forcer la mise en place de cette sécurité.

Je vous propose de passer ce paramètre sur "Désactivé - Le transfert est désactivé" afin de bloquer tous les transferts automatiques vers des adresses e-mails externes ! J'ai bien dit "externe", car cela n'empêche pas d'utiliser les transferts en interne.

Cliquez sur "Enregistrer".

Note : si vous souhaitez bloquer le transfert auto vers certains domaines uniquement, vous devez passer le paramètre sur "Activé - Le transfert est activé" et ajouter les domaines distants a bloquer (par défaut, tous les domaines distants sont acceptés) en veillant à ne pas cocher l'option "Autoriser le transfert automatique". D'après mes tests, l'inverse ne semble pas fonctionner.

III. Tester la règle de blocage

Après avoir activé le transfert des e-mails au sein d'une boîte aux lettres (voir exemple en tout début d'article), vous pouvez tester d'envoyer un courrier sur la BAL concernée afin de voir si la protection fonctionne.

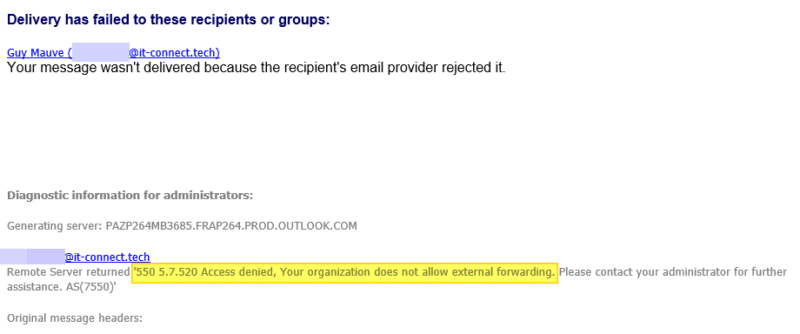

Dans le cas où cela fonctionne, l'expéditeur va recevoir une notification de rejet, car le transfert vers les adresses externes n'est pas autorisé. Voici un exemple de message :

Remote Server returned '550 5.7.520 Access denied, Your organization does not allow external forwarding. Please contact your administrator for further assistance. AS(7550)'

Désormais, vous avez cette fonctionnalité sous contrôle : vos utilisateurs ne pourront plus transférer automatiquement leurs e-mails vers n'importe où ! En tant que ressource additionnelle, voici un lien vers la documentation officielle : Microsoft Docs

Oui c’est une bonne solution, à généraliser.

Par contre si pour certains users on souhaite toutefois autoriser le transfert, ça passe par une nouvelle stratégie dans laquelle on autorise le transfert uniquement pour les utilisateurs d’un groupe (auparavant créé).

L’idéal serait de griser l’option « activer le transfert », mais il ne semble pas y avoir de solution à cela…

Il est possible de retirer l’option SMTP Forwarding dans l’OWA via une OWAMailboxPolicy dédiée 😉

De notre côté on est pas passé par EOP pour bloquer. On voulait éviter l’exfiltration de données en cas de trouage mais conserver la possibilité à un administrateur de créer une redirection vers l’extérieur. Donc on a fait 2 choses :

– une règle de transport Exchange pour bloquer les redirections par règle Outlook

– une OWAMailboxPolicy pour retirer l’option Forwarding dans les paramètres.

Bonjour Aurélien,

J’ai également pu empêcher le transfert de mail via microsoft defender > stratégie de courrier indésirable > paramètres de protection et désactivé le transfet automatique.

En revanche, je bloque pour enlever l’option de transfert automatique sur le office 365 des utilisateurs.. Tu as parlé d’une OWAMailboxPolicy, c’est à mettre en place via powershell ? As-tu un lien qui pourrait m’aider ? Je serai curieux de savoir comment tu as fait 🙂

Et si on veut simplement autoriser une boîte mail à fair du forwarding ? Mais pas toute l’organisation.

Bonjour,

On peut le faire sur Exchange server ? Je n’ai pas trouvé la possibilité de le faire.