Nvidia a corrigé 10 failles dans plusieurs pilotes pour Windows et Linux

Nvidia a mis en ligne de nouvelles versions de pilotes pour certaines de ses cartes graphiques afin de corriger 10 vulnérabilités, dont 4 avec une sévérité haute et 6 avec une sévérité moyenne. Faisons le point.

Ces vulnérabilités peuvent permettre des attaques de différents types : déni de service, divulgation d'informations, exécution de code ou encore élévation de privilèges. Il est à noter que Windows est le système le plus affecté par ces différentes failles de sécurité, mais qu'il y a également de nouveaux pilotes pour Linux. En fait, certaines vulnérabilités, telle que la CVE-2022-28181 qui hérite d'un score CVSS de 8,5 sur 10, affectent aussi bien Windows que Linux.

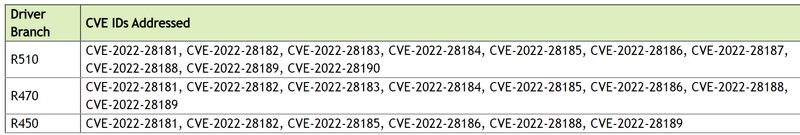

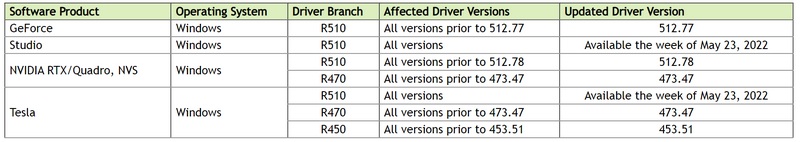

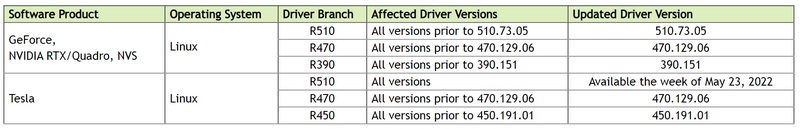

En ce qui concerne les modèles de cartes graphiques affectés, il y a différentes gammes : RTX / Quadro, Tesla, NVS, Studio et GeForce, avec à chaque fois des correctifs pour les différentes branches (R450, R470 et R510). Pour être précis, toutes les branches ne sont pas affectées par les mêmes CVE.

Dans la majorité des cas, les nouvelles versions de pilotes sont disponibles, même si certains vont arriver la semaine prochaine comme le montre ce tableau intégré au sein du bulletin de sécurité de Nvidia et correspondant à Windows :

Pour Linux, voici les informations fournies par Nvidia :

À titre informatif, voici les 4 vulnérabilités avec un niveau de sévérité élevé :

- CVE-2022-28181 : score CVSS v3 de 8,5 - Windows et Linux

- CVE-2022-28182 : score CVSS v3 de 8,5 - Windows seulement (DirectX 11)

- CVE-2022-28183 : score CVSS v3 de 7,7 - Windows et Linux

- CVE-2022-28184 : score CVSS v3 de 7,1 - Windows et Linux

Ces vulnérabilités sont exploitables à partir d'un utilisateur standard, c'est-à-dire sans privilèges élevés, et elles ne nécessitent pas d'interaction de la part de l'utilisateur, ce qui signifie qu'elles peuvent être exploitées par des logiciels malveillants.

Les deux premières de cette liste peuvent être exploitées au travers du réseau, tandis que les deux autres nécessitent un accès en local. Tous les détails sur ces vulnérabilités sont disponibles dans le bulletin de sécurité de Nvidia.

A vos mises à jour ! 🙂