NAS Asustor : Créer un serveur VPN PPTP

I. Présentation

Au sein du magasin d'applications "App Central" présent sur l'ensemble des NAS Asustor, on retrouve une application nommée "VPN Server" et qui permet de créer un serveur VPN sur son NAS. L'intérêt ? Tout simplement de se connecter à son réseau local, à distance lorsque vous n'êtes pas chez vous, et ce en toute sécurité. Par défaut, le système d'exploitation ADM intègre un client VPN, mais le NAS peut se transformer en véritable serveur VPN avec l'installation de cette app.

Qu'est-ce que l'on va mettre en place ?

Une fois cette configuration en place, vous pourrez accéder à votre réseau local à distance, par l'intermédiaire d'une connexion VPN en utilisant le protocole PPTP (Point-to-Point Tunneling Protocol). Il s'agit d'un protocole mis au point par Microsoft et qui permet la création d'un tunnel point à point. Ce mode de VPN est sécurisé, comme nous le verrons dans ce tutoriel, et on parlera de VPN client-to-site.

II. Mise en place du VPN

Commencez par accéder à l'interface web de votre NAS, et au sein de l'App Central, et recherchez "VPN" pour télécharger l'application officielle "VPN Server". Procédez à l'installation, et je précise que cette application nécessite au minimum ADM 2.3.

Dans le cadre de ce tutoriel on utilisera le mode de connexion PPTP comme je le disais dans la présentation, le mode OpenVPN est également disponible, mais nécessite l'installation d'un client OpenVPN sous Windows (ou selon l'OS que vous utilisez). Si vous êtes sous Windows, la connexion PPTP à un VPN peut être réalisée nativement d'où l'intérêt d'utiliser ce mode (sous Linux vous trouverez le "PPTP Client").

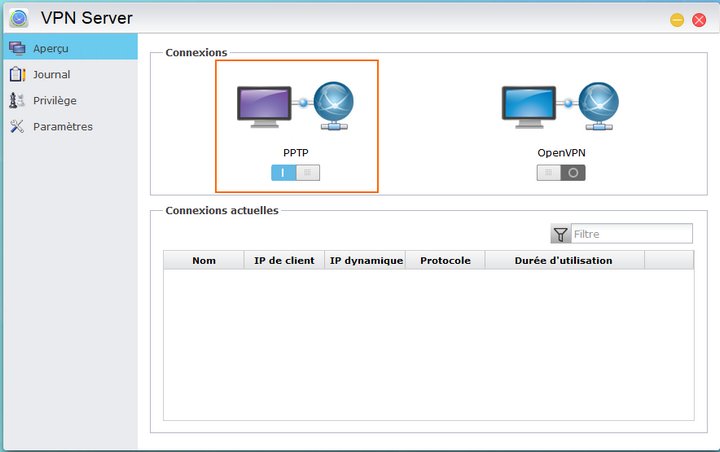

Dans la section "Aperçu" activez le mode de connexion PPTP comme ceci :

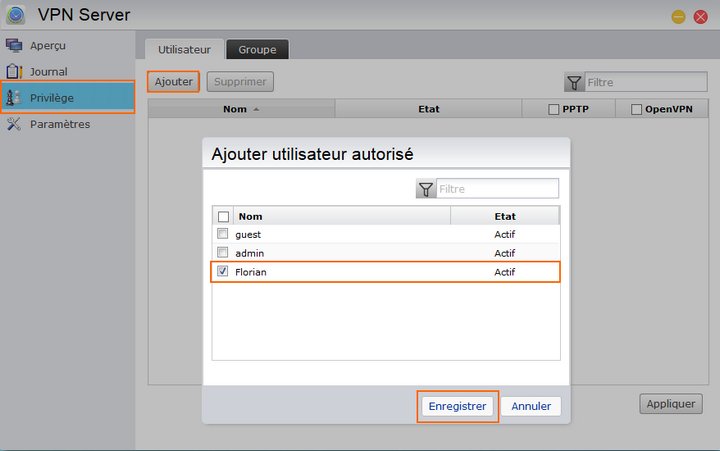

Ensuite, il faut ajouter un privilège à chaque utilisateur qui est autorisé à se connecter en VPN via la connexion PPTP. Dans la section "Privilège", cliquez sur "Ajouter" dans l'onglet "Utilisateur". Ensuite, cochez les utilisateurs qui ont l'autorisation de se connecter en VPN et cliquez sur "Enregistrer".

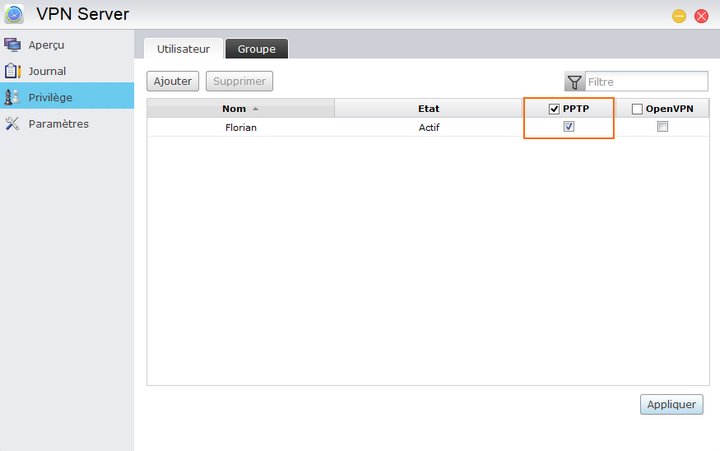

Enfin, pour terminer avec la gestion des privilèges, cochez "PPTP" pour chacun des utilisateurs sélectionnés au préalable pour autoriser la connexion par ce mode. Validez.

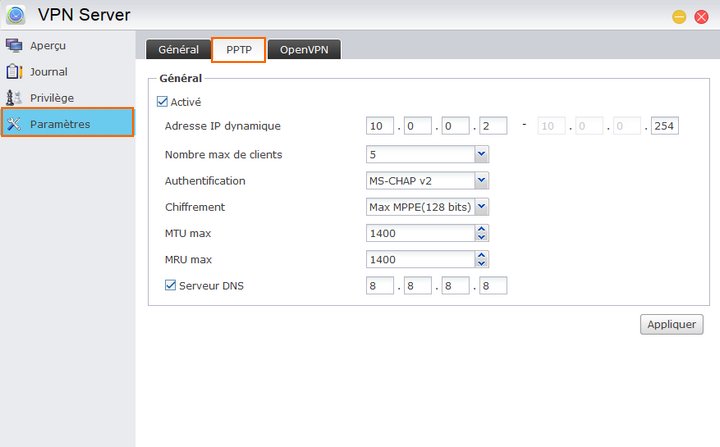

Passons maintenant à la section "Paramètres" au sein de l'onglet "PPTP". Vous pouvez laisser la plage d'adresses IP dynamique proposée par défaut à condition qu'elle ne soit pas utilisée par votre LAN. Pour le nombre maximum de clients, 5 est le minimum, c'est dommage je n'ai pas réussi à inscrire une valeur personnalisée pour indiquer "1" car je serais le seul à me connecter.

Au niveau de l'authentification, choisissez "MS-CHAP v2" car le mode PAP n'est pas sécurisé (votre mot de passe transitera en clair) alors que là ce sera sécurisé, profitez-en pour ajouter une couche de chiffrement "MAX MPPE (128 bits)".

Pour terminer la configuration, cochez la zone "Serveur DNS" et laissez la valeur par défaut qui permet d'utiliser le DNS public de chez Google.

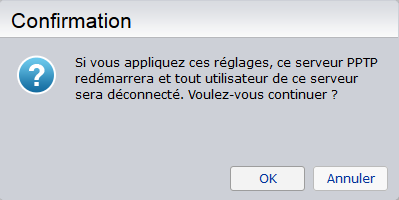

Cliquez sur "Appliquer" pour modifier la configuration et cliquez sur "OK" lorsque le message ci-dessous apparaît.

La configuration du serveur VPN est terminée, maintenant on va configurer le pare-feu du NAS et la redirection de port.

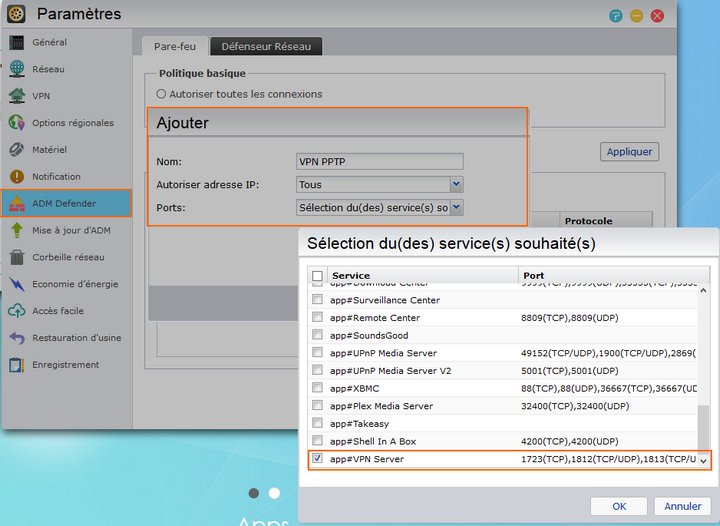

La partie dédiée au pare-feu est facultative si vous n'effectuez pas de filtrage particulier sur votre NAS. Dans mon cas, je refuse par défaut tout le trafic je suis donc dans l'obligation de créer une règle pour autoriser le flux VPN sinon il sera bloqué par l'ADM Defender et la connexion VPN échouera.

Accédez aux paramètres et à la section "ADM Defender", dans l'onglet "Pare-feu" ajoutez une nouvelle règle. Par exemple, on peut la nommer "VPN PPTP" et on autorise toutes les sources puisque votre IP changera selon l'endroit où vous serez... Pour les ports, indiquez "Sélection du service souhaité" et prenez "app#VPN Server" ce qui permet d'intégrer directement les ports utilisés par cette app.

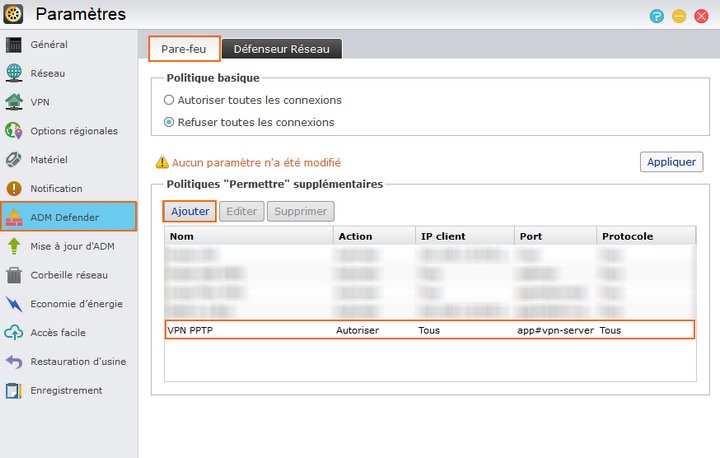

Voici ce que vous obtiendrez :

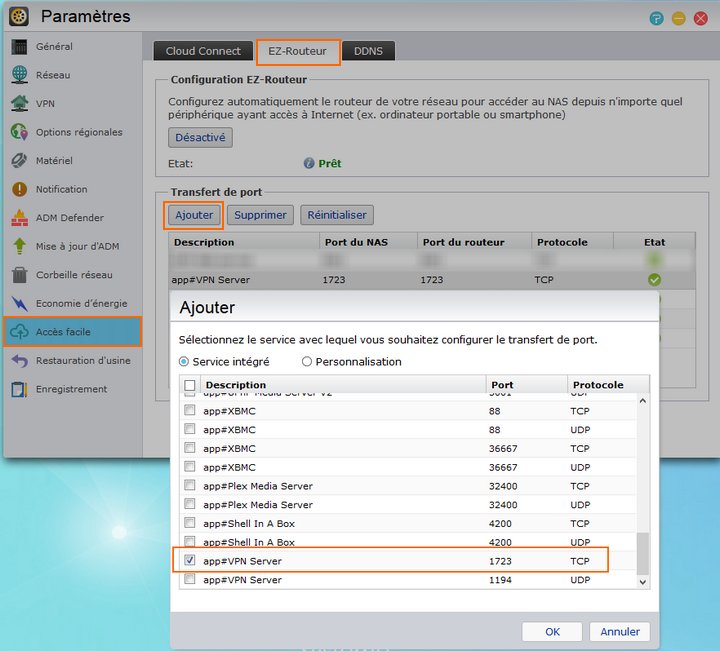

Si vous mettez en place cette redirection à votre domicile, votre box utilisera du NAT, alors vous devez effectuer une redirection de port sur la Box pour qu'elle redirige le flux du VPN vers le serveur NAS. Pour cela, soit vous utilisez l'interface de la Box, soit vous utilisez la fonction EZ-Routeur (si compatible avec votre équipement) pour créer les redirections directement depuis l'interface du NAS.

Toujours dans les paramètres, accédez à la section "Accès facile" et à l'onglet "EZ-Routeur". Activez le mode EZ-Routeur si besoin, si c'est déjà actif cliquez sur "Ajouter" sous "Transfert de port". Ensuite, choisissez "Service intégré" et à la fin de la liste prenez "app#VPN Server" avec le port 1723, l'autre port correspond à OpenVPN alors que celui-ci correspond à PPTP. Validez tout ça.

Si la règle passe sur l'état validé, tout est bon ! 🙂

Tout est en place, nous allons maintenant passer à la phase de test.

III. Tester le VPN

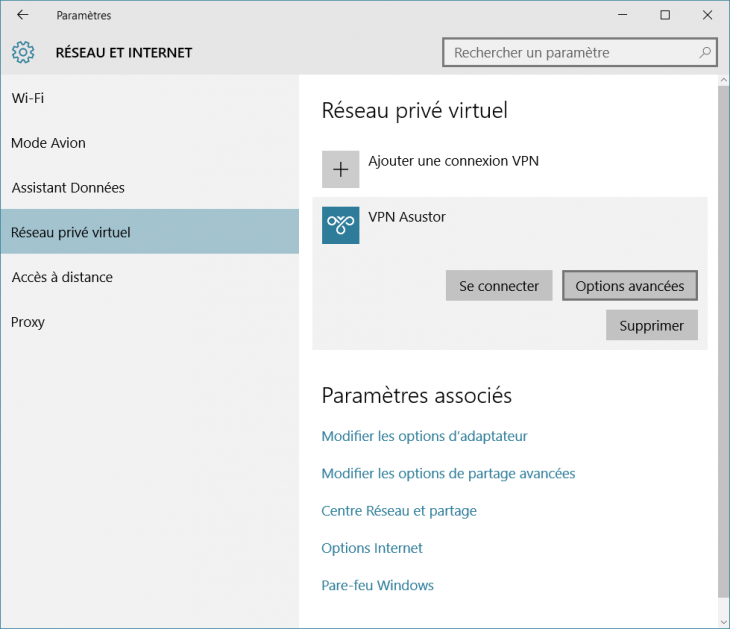

Nous allons tester une connexion à ce VPN, pour ma part je me situe sous Windows 10, mais la procédure est semblable sous Windows 7 ou Windows 8. Pour créer une nouvelle connexion VPN,

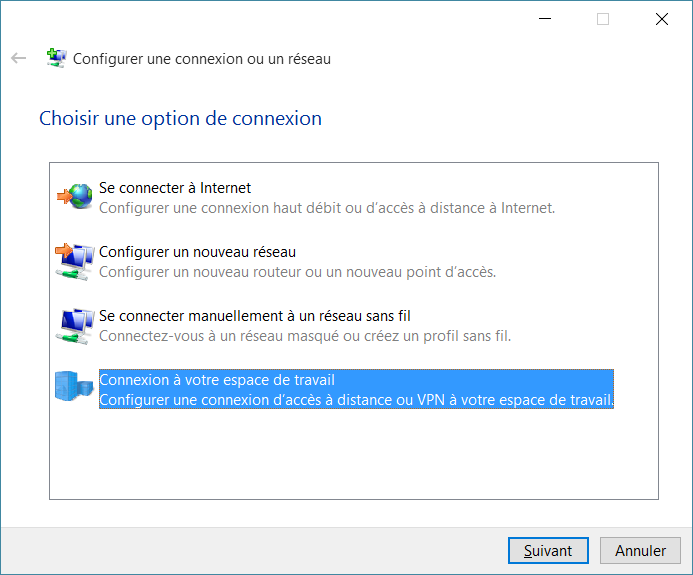

Commencez par accéder au panneau de configuration, puis "Centre réseau et partage" et cliquez sur "Configurer une nouvelle connexion ou un nouveau réseau". Choisissez une option de connexion de type "Connexion à votre espace de travail" puisque ceci inclut le VPN.

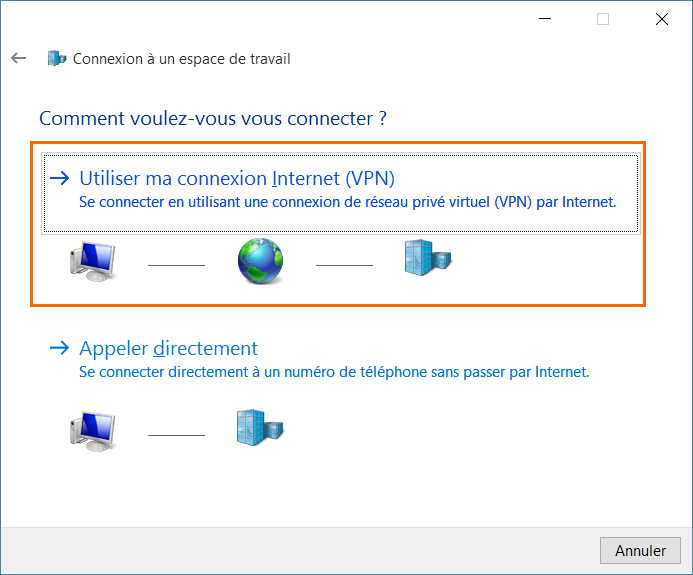

Choisissez "Utiliser ma connexion Internet (VPN)" puisque l'on fait une connexion par IP.

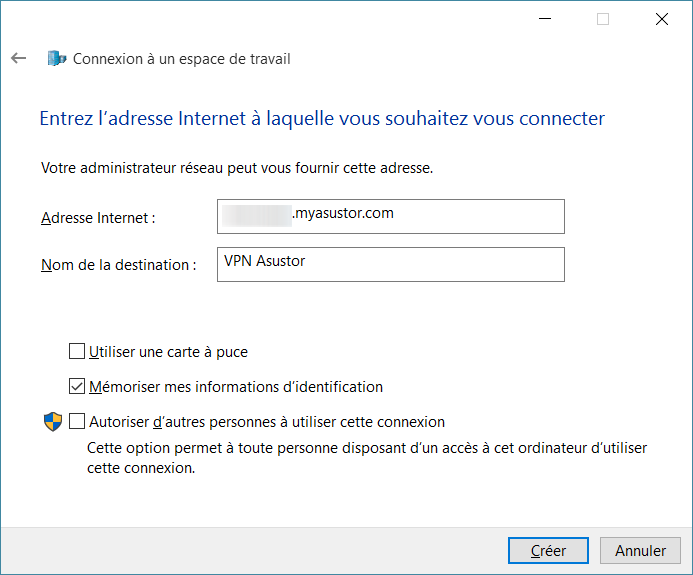

Vous pouvez indiquer votre adresse IP publique ou directement votre nom myasustor.com configuré sur votre NAS, cela permet de ne pas être gêné par les changements d'IP de votre box, ce qui est intéressant. Nommez cette connexion "VPN Asustor" par exemple.

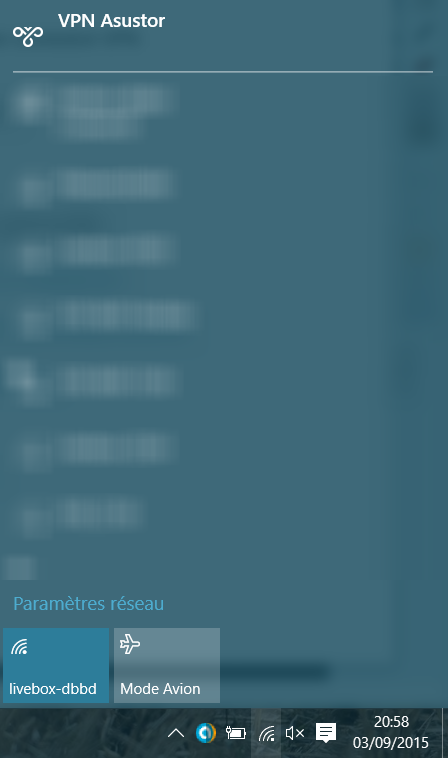

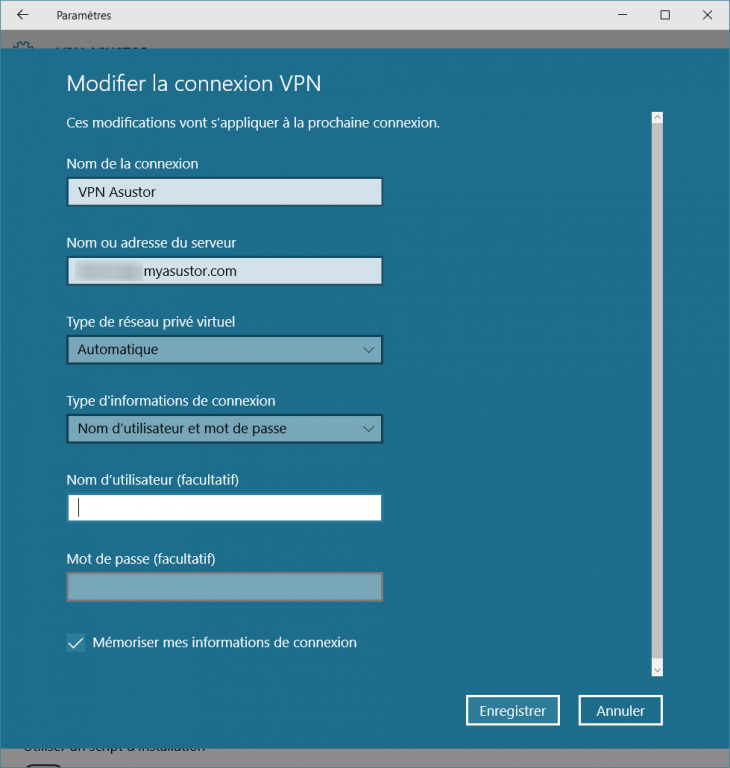

En cliquant sur l'icône des connexions réseau dans la barre des tâches, vous verrez "VPN Asustor" cliquez alors dessus.

Cliquez à nouveau dessus puis sur "Options avancées" car nous devons indiquer nos informations d'authentification.

Remplissez les champs nom d'utilisateur et mot de passe avec le compte que vous avez autorisé dans la configuration du VPN sur le NAS Asustor... Rappelez-vous ce que l'on a fait précédemment. Dans mon cas, il s'agit du compte "Florian".

Il ne reste plus qu'à enregistrer ces paramètres puis connectez-vous au VPN. Après quelques secondes, vous devriez être connecté et vous pouvez accéder à votre LAN ! Selon la rapidité de vos deux connexions, ceci fonctionnera plus ou moins bien.

Note : Certaines fois votre pare-feu ou votre antivirus peut bloquer la connexion, alors en cas d'échec n'hésitez pas à regarder de ce côté...