L’outil NachoVPN exploite les failles des clients VPN pour compromettre les machines Windows et macOS

La nouvelle attaque NachoVPN s'appuie sur des serveurs VPN malveillants pour infecter les machines équipées de clients VPN SSL Palo Alto et SonicWall vulnérables à certaines failles de sécurité. Faisons le point.

Les chercheurs en sécurité de chez AmberWolf ont fait la découverte d'une nouvelle technique d'attaque, basée sur l'exploitation de vulnérabilités dans certains clients VPN SSL. Par l'intermédiaire de campagnes de phishing ou de l'ingénierie sociale, les pirates pourraient tenter d'inciter les victimes à connecter leurs clients VPN SonicWall NetExtender ou Palo Alto Networks GlobalProtect à des serveurs VPN malveillants.

L'attaque repose sur l'exploitation des deux vulnérabilités suivantes (l'une ou l'autre, en fonction de la cible) :

- CVE-2024-29014 dans SonicWall NetExtender

- CVE-2024-5921 dans Palo Alto GlobalProtect

Grâce à cette technique, les pirates pourraient voler les identifiants de connexion des victimes, exécuter du code arbitraire avec des privilèges élevés sur les appareils, et même installer des malwares via des mises à jour. Ils peuvent aller jusqu'à l'installation de certificats racines malveillants.

Récemment, les chercheurs en sécurité de chez AmberWolf ont mis en ligne un nouvel outil baptisé "NachoVPN" et présenté comme "Un serveur VPN pour les dominer tous". Pour eux, c'est l'occasion de mettre en avant leurs travaux récents et cela fait suite à une présentation qu'ils ont effectués lors de l'événement SANS HackFest Hollywood 2024.

"Dans cette présentation, nous avons expliqué en détail comment nous avons découvert des vulnérabilités dans les clients VPN d'entreprise les plus populaires et les plus largement utilisés, et comment ces vulnérabilités pouvaient être exploitées par des attaquants pour obtenir une exécution de code à distance à la fois sur macOS et sur les systèmes d'exploitation Windows.", peut-on lire sur leur blog.

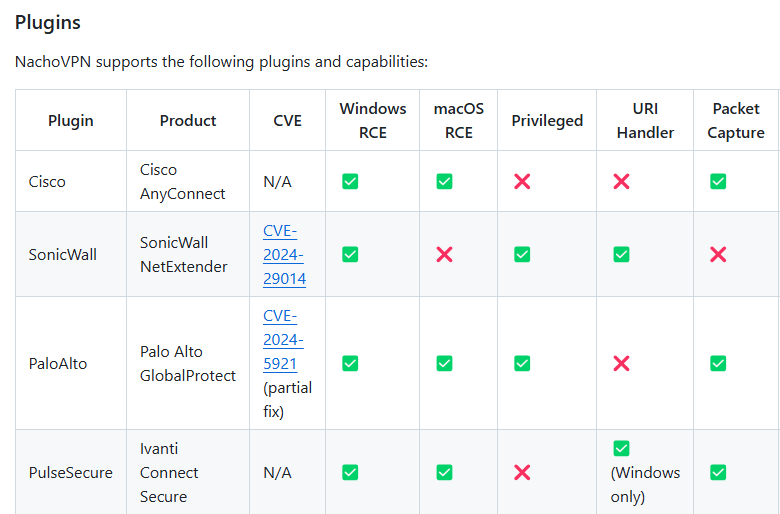

L'outil NachoVPN, disponible sur GitHub, fait office de PoC. Il permet de simuler une attaque en abusant des clients VPN suivants : Cisco AnyConnect, SonicWall NetExtender, Palo Alto GlobalProtect et Ivanti Connect Secure.

"L'outil est agnostique, capable d'identifier différents clients VPN et d'adapter sa réponse en fonction du client spécifique qui s'y connecte. Il est également extensible, encourageant les contributions de la communauté et l'ajout de nouvelles vulnérabilités au fur et à mesure qu'elles sont découvertes.", précise les auteurs de l'outil NachoVPN.

Comment se protéger de NachoVPN ?

Ce problème de sécurité se situe bien du côté des postes de travail où le client VPN est installé, et non sur les firewalls directement. C'est important de le préciser. Vous devez donc mettre à jour les applications sur Windows et macOS pour vous protéger.

En juillet dernier, SonicWall a publié des correctifs pour patcher la vulnérabilité CVE-2024-29014, tandis que Palo Alto Networks a publié une nouvelle mise à jour de GlobalProtect le 25 novembre 2024 pour patcher la faille CVE-2024-5921.

Il conviendra de suivre l'évolution de cet outil par la suite...