Conclusion sur Kali Linux

Maintenant que nous nous sommes familiarisés avec Kali Linux, il est temps de prendre un peu de recul et de voir ce que nous avons mis en place.

La suite Kali Linux, s’utilise de différentes manières ce qui s’accompagne également par des méthodes d’installations distinctes. Lorsque l’on souhaite utiliser Kali Linux, il est primordial de savoir ce que l’on souhaite en faire :

- Utilisation dans le cadre de tests de vulnérabilités

- Utilisation pour faire de l’analyse forensic

Dans le cadre de l’utilisation pour réaliser des tests de vulnérabilités, on a vu quelles phases devaient être parcourues :

- Collecte d’informations sur la ou les futures victimes des tests

- Évaluation des vulnérabilités via des outils comme Nessus ou OpenVAS

- Exploitation des vulnérabilités grâce la suite Metasploit

- Maintien des failles grâce à des attaques de mot de passe, d’escalades de privilèges

- Stratégies d’attaque des réseaux sans-fil

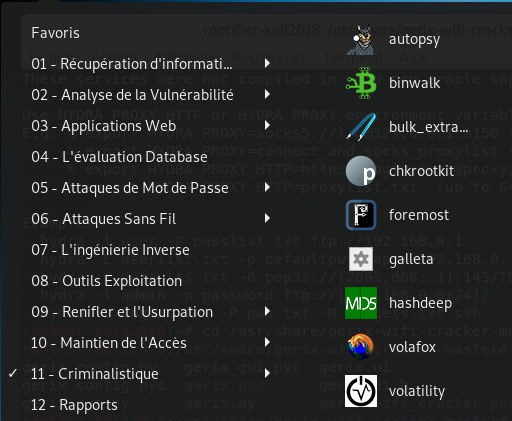

Pour tout ce qui touche aux analyses légales, survenant le plus souvent après un crash ou une corruption de données, il convient d’utiliser les différents outils proposés dans la rubrique Criminalistique :

Nous avons vu que si par défaut, les outils n’étaient pas en place lors de l’initialisation de la plateforme, on pouvait en ajouter facilement. C’est notamment ce que nous avons fait pour les logiciels ci-dessous :

- Nessus

- Gerix

REMARQUE : comme la distribution Kali Linux est basée sur le principe de la distribution kali-rolling, les outils peuvent avoir changé entre le moment de l’écriture de ces lignes et l’instant où vous mettrez ses principes en action. Toutefois, la mise à niveau de la plateforme reste quelque chose de tout à fait abordable grâce aux mises à jour facilitées par le gestionnaire de package aptitude.

En somme, avec tout ce que nous avons vu nous disposons des moyens utiles et nécessaires (pour ne pas dire, même d’un véritable laboratoire d’analyse en sécurité), pour faire:

- de l’analyse de vulnérabilités et leur exploitation

- de l’analyse légale forensic

- du simple reporting

Libre à vous désormais d’expérimenter les outils existants et d’en mettre de nouveaux en pratique, grâce à la bibliothèque enrichie régulièrement des nouveaux logiciels de sécurité, au travers du mode kali-rolling de mise à jour. De plus, on peut aller encore plus loin dans l’analyse de vulnérabilités, car il ne vous aura pas échappé qu’il existe également une rubrique spécifique pour les analyses suivantes :

- les applications Web

- les applications base de données

- le reporting

- l’ingénierie inverse

Kali Linux est une plateforme riche en outils. Pour preuve, on peut se connecter à l’adresse web suivante Tools Listing, afin de visualiser l’ensemble des outils disponibles, triés par catégories :

Comme pour toute bonne distribution, en cas de détection d’un bug au cours de votre exploration soyez libre de le remonter en pratiquant comme pour ce qui se fait sur les plateformes Debian, en utilisant bugtraq. La suite Kali Linux dispose même d’un outil spécialisé de remontée de problèmes appelé bug tracker. Mentionnons tout de même que ce logiciel n’est pas à destination du support.

Enfin, si vous souhaitez vous spécialiser dans ce genre d’activité de sécurité, sachez également qu’il existe un centre de certification Kali Linux qui vous permettra de vous spécialiser et de devenir ainsi un véritable expert.