Mitel MiCollab : une faille zero-day expose les fichiers du serveur ! Un exploit PoC a été publié !

Des chercheurs en sécurité ont fait la découverte d'une faille de sécurité zero-day dans la solution Mitel MiCollab ! En exploitant cette vulnérabilité, un attaquant peut accéder aux fichiers stockés sur le serveur. Faisons le point.

Mitel MiCollab est une solution de collaboration populaire qui regroupe différents outils de communication dans une seule application : appel vocal, appel vidéo, audioconférence, etc... avec une prise en charge sur ordinateur, smartphone et aussi téléphone IP. La solution peut s'interfacer avec un opérateur (SIP) pour bénéficier des appels vers l'extérieur.

En août dernier, les chercheurs en sécurité de chez watchTowr ont découvert une vulnérabilité dans Mitel MiCollab et l'ont signalé à l'éditeur. 90 jours plus tard, cette faille de sécurité n'a toujours pas été corrigée par Mitel : elle reste sans correctif.

"watchTowr a contacté Mitel le 26 août au sujet de la nouvelle vulnérabilité. Mitel a informé watchTowr qu'il était prévu d'appliquer un correctif la première semaine de décembre 2024. Au moment de la publication, il n'y a pas eu de mise à jour sur la page de l'avis de sécurité de Mitel.", peut-on lire dans le rapport de watchTowr.

Il s'agit d'une faille de sécurité zero-day, désormais divulguée publiquement, et bien documentée sur le site de watchTowr. Cette vulnérabilité, qui n'a pas encore de référence CVE, a été découverte lors d'investigations menées sur d'autres failles : la CVE-2024-35286, une faille d'injection SQL que Mitel a corrigée le 23 mai 2024, et la CVE-2024-41713, permettant un contournement de l'authentification, que Mitel a patché le 9 octobre 2024.

Un exploit PoC pour lire les fichiers sur les serveurs Mitel MiCollab

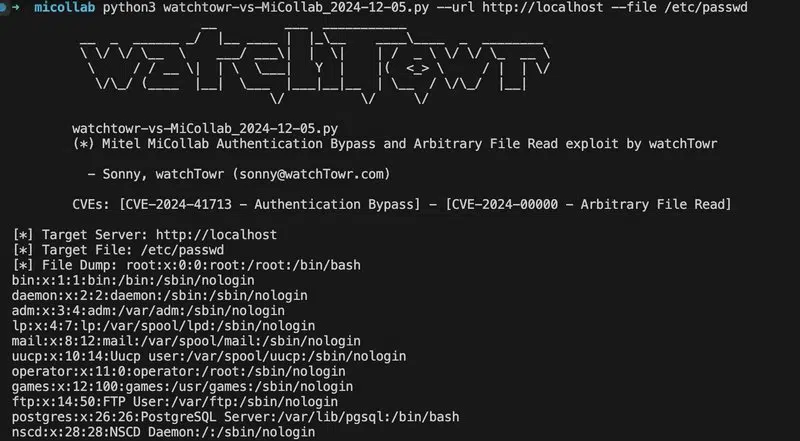

Les chercheurs ont publié un exploit PoC sur GitHub pour mettre en avant leur travail et montrer un cas d'exploitation basé sur 2 vulnérabilités.

"Ce PoC combine deux vulnérabilités - d'une part, la lecture arbitraire de fichiers, qui devrait normalement nécessiter une authentification, et d'autre part, la vulnérabilité originale de contournement de l'authentification répertoriée sous la référence CVE-2024-41713.", peut-on lire.

L'exemple ci-dessous montre que les chercheurs sont parvenus à lire le fichier "/etc/passwd" du serveur.

En attendant un correctif de la part de Mitel, il est recommandé de protéger son instance si ce n'est pas déjà fait. Cela commence par limiter l'accès au serveur MiCollab à uniquement certaines adresses IP de confiance et par filtrer les accès à ce serveur via un firewall. Vous pouvez également surveiller les activités suspectes sur le servlet "ReconcileWizard" car l'exploitation passe par ce composant.

Corrigé avec les dernières versions

https://www.mitel.com/support/security-advisories/mitel-product-security-advisory-misa-2024-0029